Какую лампу ДНаТ 250 выбрать для растений

- Подборка самых популярных ламп ДНаТ 250 Вт для растений

- Лампа ДНаТ GroLux 250 Вт

- Лампа ДНаЗ Reflux 250 Вт SUPER

- Лампа ДНаТ Elektrox SUPER BLOOM 250 Вт

- Лампа ДНаТ GIB Flower Spectre 250 Вт

- Лампа ДНаТ Xtrasun 250 Вт

Эта статья специально для тех растениеводов, которые не знают, какую лампу ДНаТ 250 Вт купить. В ней мы рассмотрим пять самых популярных моделей, являющихся качественным источником света для выращивания цветущих и плодоносящих растений в закрытом грунте. И хотя сегодня на рынке представлены более современные продукты – LED-панели, натриевые газоразрядные лампы все равно остаются актуальными.

Подборка самых популярных ламп ДНаТ 250 Вт для растений

Наличие у таких ламп патрона Е40, который значительно упрощает их установку и позволяет использовать практически с любым светильником.

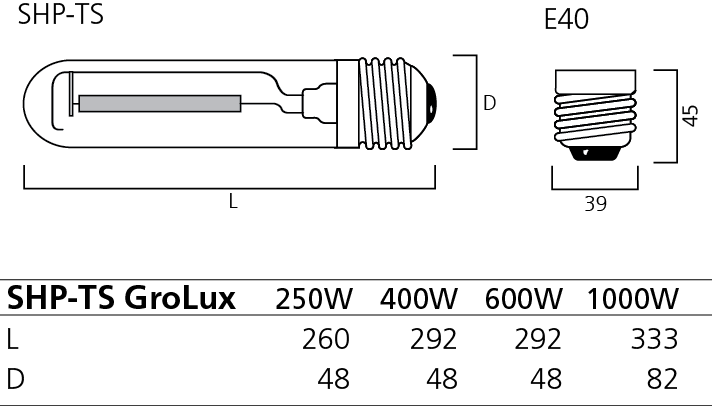

Лампа ДНаТ GroLux 250 Вт

Натриевые газоразрядные лампы GroLux производятся компанией Sylvania, являющейся дочерним предприятием всемирно известного бренда Siemens. Их свет обладает высоким уровнем показателя PAR и интенсивности. Дампа может использоваться на протяжении всей жизни растения (как в фазе вегетации, так и на этапе цветения).

Лампа ДНаТ GroLux 250 Вт имеет безрамную конструкцию, за счет чего удается устранить побочные тени. Благодаря высокой интенсивности света представители флоры активно набирают зеленую массу и формируют большое количество плодов и соцветий. За счет применения усовершенствованной технологии и современных материалов для создания наружной колбы, этот осветительный прибор обладает хорошими эксплуатационными показателями, которые не снижаются в процессе эксплуатации.

За счет применения усовершенствованной технологии и современных материалов для создания наружной колбы, этот осветительный прибор обладает хорошими эксплуатационными показателями, которые не снижаются в процессе эксплуатации.

Лампа ДНаЗ Reflux 250 Вт SUPER

Этот источник искусственного освещения представляет собой усовершенствованную вариацию обычной натриевой газоразрядной лампы, которой нет аналогов. Это уникальная разработка российской компании Reflux. Качество и надежность лампы проверены годами.

Главное ее отличие и преимущество – наличие внутри конструкции зеркальной серебристой поверхности. Благодаря ей, свет равномерно распределяется по площади выращивания и без использования отражателя. Для запуска лампы потребуется пусковой аппарат соответствующей мощности. Модель полностью совместима с патронами стандарта Е40 и дросселями для обыкновенных ламп высокого давления.

Лампа ДНаЗ Reflux 250 Вт SUPER – это высокоэффективный источник искусственного освещения, сочетающий в себе компактность и высокий уровень надежности, дающий возможность сохранить все заявленные производителем характеристики на протяжении всего срока эксплуатации.

Лампа ДНаТ Elektrox SUPER BLOOM 250 Вт

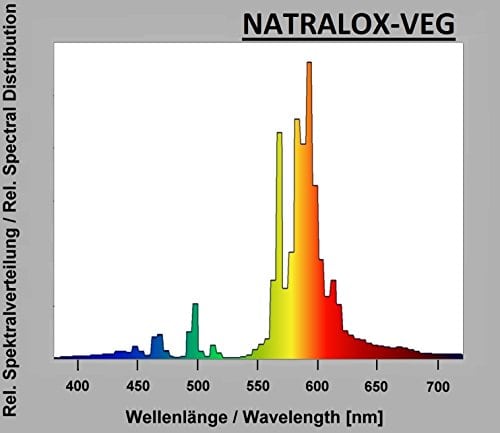

Лампа отлично подходит для освещения цветущих и плодоносящих растений. Она особенно эффективна в период цветения, поскольку излучает в оранжево-красном цветовом диапазоне спектра света, что способствует формированию крупных соцветий и плодов.

ДНаТ лампы немецкой компании Elektrox серии Super Bloom имеют компактные размеры, позволяющие без проблем разместить их в ограниченном свободном пространстве гроубокса или теплицы. Они помогают растениям сформировать объемные и здоровые соцветия, а также существенно повышают их показатели урожайности.

Лампа ДНаТ Elektrox SUPER BLOOM 250 Вт совместима с патронами Е40, что позволяет использовать ее с большим количеством разнообразных светильников. За ее пуск и работу отвечает пускорегулирующий аппарат, который приобретается отдельно. Согласно паспортным данным срок службы осветительного прибора достигает 32 тыс. часов, а интенсивность светового потока равна 27500 Лм.

Лампа ДНаТ GIB Flower Spectre 250 Вт

ДНаТ лампа от GIB Lighting, относящиеся к серии Flower Spectre, разработана специально для освещения цветущих и плодоносящих растений. Она может применяться на протяжении всей стадии их жизни, как на этапе вегетации, так и в фазе цветения. Она испускает свет преимущественно красного и желтого спектров, за счет чего удается достичь существенного прироста урожая. Соцветия и плоды вырастают объемными и сочными.

Лампа сочетает в себе немецкое качество, долговечность, надежность и эффективность. Эта модель сыскала особую популярность среди начинающих и профессиональных гроверов благодаря уменьшенному электропотреблению, если сравнивать с более мощными аналогами. Она относится к серии компактных и экономичных ламп ДНаТ.

Лампа ДНаТ GIB Flower Spectre 250 Вт станет идеальным решением для выращивания одного крупного по размерам растения или двух небольших. Для ее использования гроверу придется обзавестись внешним пусковым устройством. Она совместима со многими светильниками, поскольку имеет патрон Е40.

Она совместима со многими светильниками, поскольку имеет патрон Е40.

Лампа ДНаТ Xtrasun 250 Вт

Лампы высокого давления компании Xtrasun зарекомендовали себя только с положительной стороны. Они сохраняют заводские показатели на протяжении всего срока службы, обеспечивая надежную и стабильную работу источника света на протяжении всего цикла выращивания растений. Данная модель разрабатывалась специально для использования в прогрессивном растениеводстве. Она позволяет обеспечить представителей флоры интенсивным и благоприятным освещением правильного спектрального состава на протяжении всего жизненного цикла.

Лампа ДНаТ Xtrasun 250 Вт совместима с электромагнитными (ЭмПРА) и электронными (ЭПРА) пускорегулирующими аппаратами. Цветовая температура данной модели составляет 2000 Кельвинов.

Лампы ДНаТ для выращивания растений на гидропонике и почве. НЛВД отличный источник освещения растений

Купить лампу ДНаТ

Один из самых популярных типов ламп для освещения гроубоксов – натриевые лампы высокого давления (НЛВД).

Принцип работы ДНаТ

Так же как и в металлогалогенных лампах, принцип работы ДНаТ заключается в создании электрической дуги между двумя электродами, помещенных в среду паров ртути, натрия и ксенона. Однако же в электрических и спектральных свойствах эти лампы абсолютно разные и не похожи друг на друга.

Из-за особенностей устройства, для ДНаТ недостаточно напряжения в 220 В (то есть, просто так в розетку включать подобные лампы нельзя).

Для правильного запуска и работы необходим так называемый балласт, который состоит из следующих комплектующих:

- Дроссель

- Импульсно-зажигающее устройство (ИЗУ)

- Конденсатор

Вы можете купить готовый балласт для ДНаТ лампы, содержащий все вышеперечисленные компоненты, который останется только включить в розетку.

Дроссель для ламп

Чтобы использовать ДНаТ, вам понадобятся дроссели. Причем для каждой лампы необходим свой дроссель. Что это такое?

Причем для каждой лампы необходим свой дроссель. Что это такое?

Это катушка индуктивности, и нужна она для подавления переменной составляющей тока в электрической цепи. Попросту говоря, дроссели нужны для регулирования напряжения.

Очень важно, чтобы дроссель соответствовал выбранной вами лампе по напряжению. Для лампы ДНаТ 400 Вт вам понадобится дроссель 400 Вт.

Дроссели имеют свойство довольно сильно нагреваться, поэтому оптимальным решением будет вывести их за пределы гроубокса, чтобы не нарушать микроклимат. Или же вам придется подумать о способах более мощного охлаждения, но это приведет к дополнительным финансовым затратам (на оборудование и электроэнергию).

Импульсно-зажигающее устройство (ИЗУ)

ИЗУ – как раз то, что нужно для первичного успешного запуска ДНаТ.

Дело в том, что для работы подобным лампам необходимо создать мощное напряжение (в несколько тысяч вольт).

После включения лампы данное устройство подает мощные импульсы, чтобы создать электрическую дугу.

Конденсатор для ламп

Конденсатор – необязательная часть балласта, однако его использование поможет уменьшить нагрузку на всю вашу электросеть и в частности на электрическую цепь, к которой подключена лампа.

А использование большого количества мощных ламп без конденсатора может привести к перегреву (и даже возгоранию) старых проводов.

Основная характеристика, на которую вам нужно обратить внимание – емкость конденсатора. Чем выше мощность ламп, тем большая емкость вам потребуется.

Площадь освещения ДНаТ

Насколько мощные лампы вам понадобятся? Зависит от размеров гроубокса.

Ориентируйтесь на следующие цифры:

| Размеры гроубокса, м | Необходимая мощность ДНаТ, Вт |

| 0,6х0,6 или меньше | 150 |

| от 0,6х0,6 до 0,8х0,8 | 250 |

| от 0,9х0,9 до 1х1 | 400 |

| от 1х1 до 1,2х1,2 | 600 |

| от 1,2х1,2 до 1,5х1,5 | 1000 |

О преимуществах ДНаТ

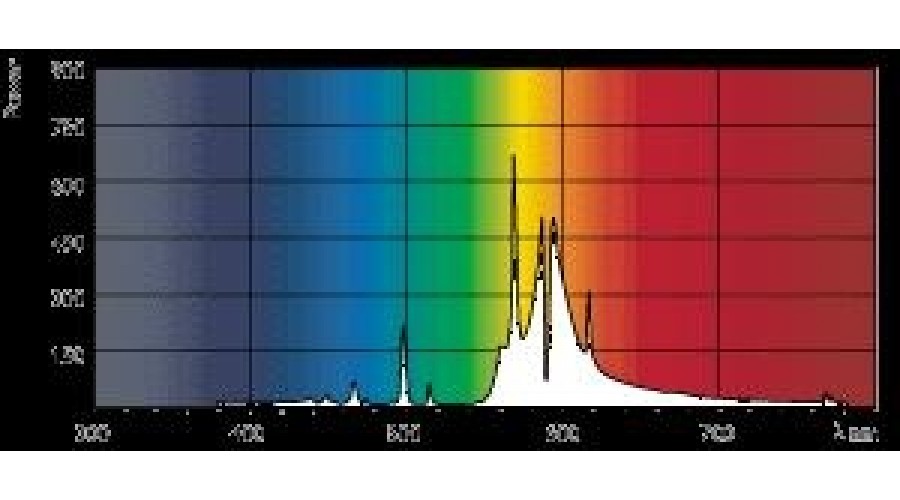

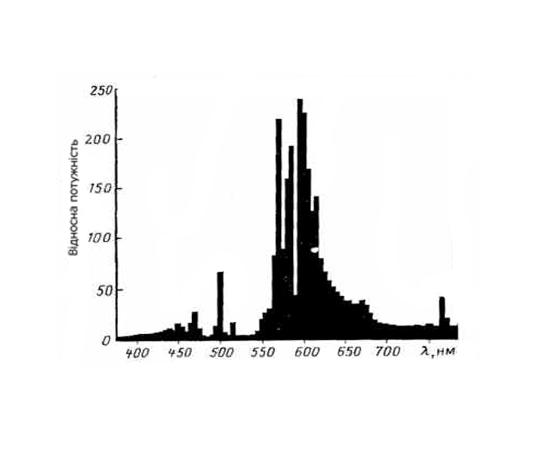

Основной спектр ДНаТ – желтый, поэтому они оптимально подходят для стадии цветения.

Кроме того сейчас есть возможность купить ДНаТ с достаточным количеством не только желтого, но и синего спектра, что делает эти лампы подходящими и для вегетации.

Одно из главных преимуществ подобных ламп – мощный световой поток (измеряется в люменах на ватт).

ДНаТ является одним из лидеров по мощности светового потока – от 96 до 150 люменов на 1 ватт (что положительно сказывается на развитии растения и урожае).

Не стоит пугаться того, что вам придется повозиться с электричеством и дополнительными приборами.

Это не так сложно как кажется, а благодаря тому, что ДНаТ стал одним из “золотых стандартов” в области освещения гроубоксов, в интернете есть масса подробных инструкций, схем подключения и советов по использованию этого вида ламп.

А результат в виде хорошего урожая и относительно небольшого потребления энергии (при прочих равных) вас приятно удивит.

1000 лк = 15 мкмоль/с/м2 / Хабр

Статья «

Освещение растений белыми светодиодами» вызывала живое обсуждение практических задач, и стало ясно — методы нужно упрощать.

Как элементарно пересчитать освещенность в единицы фотосинтетической активной радиации: PPFD, YPFD и радиометрическую плотность мощности? И что из этого действительно нужно?

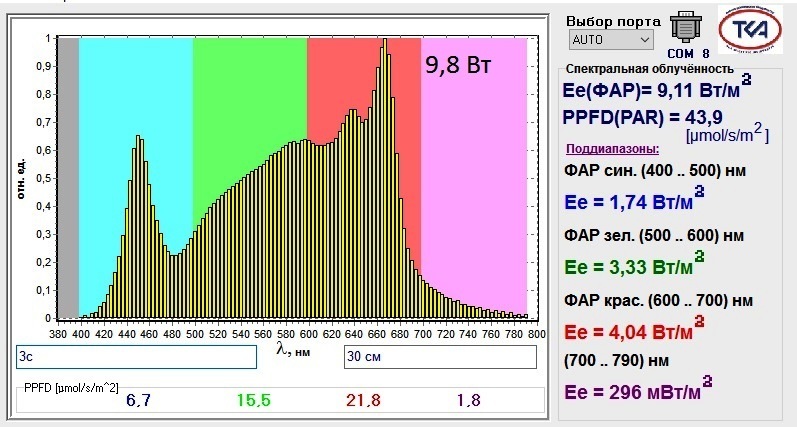

Измерение и запись параметров осветительной установки

На заглавной фотографии показана построенная детьми осветительная установка, для которой, в отличие от многих коммерческих решений, известен полный набор параметров: {0,3 м

2; 50 Вт; 11000 лк; 3000

К;

Ra= 98; 165 мкмоль/с/м

2; 24×7}. Параметры могут быть не оптимальны, но их запись позволяет решение обсуждать, перенимать опыт, предлагать и пробовать другие варианты. Не делать такие записи в образовательном проекте некорректно и непедагогично.

Для оценки величины освещенности растения небелым светом требуется спектрометр. Освещенность белым светом измеряется гораздо более доступным люксметром. А так как форма спектра белого света с достаточной для агротехнических целей точностью описывается обычно известными цветовой температурой и цветопередачей [1], измерение освещенности в люксах позволяет оценить фотосинтетически активную радиацию в любых других единицах.

А так как форма спектра белого света с достаточной для агротехнических целей точностью описывается обычно известными цветовой температурой и цветопередачей [1], измерение освещенности в люксах позволяет оценить фотосинтетически активную радиацию в любых других единицах.

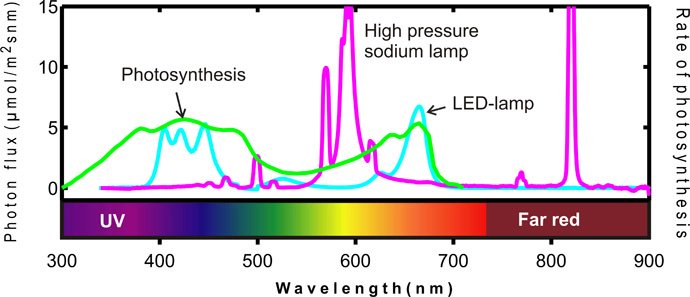

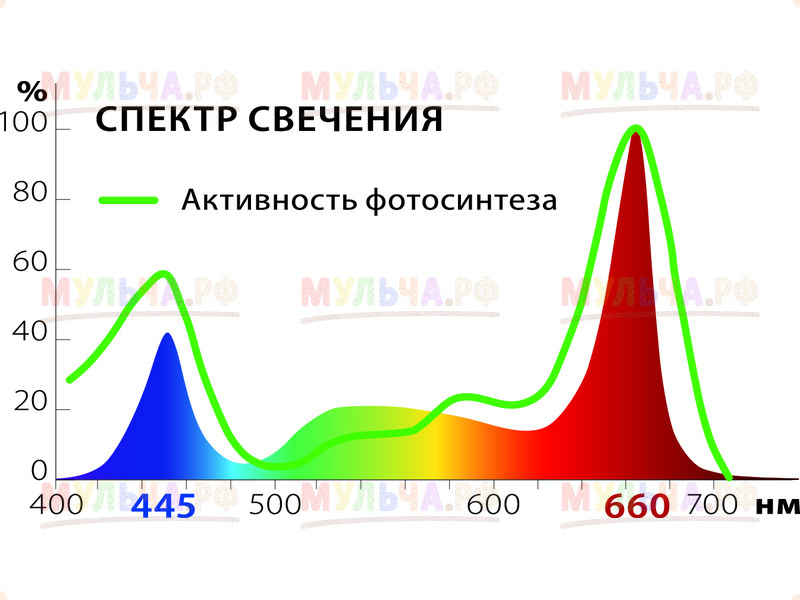

Когда белый свет не только оправдан, но и желателен

Под белым светом растения эволюционировали всю историю жизни на Земле, хорошо растут под ним и в искусственной среде. Эффективность современных белых светодиодных светильников, выраженная в мкмоль/Дж в актуальном диапазоне 400…700 нм, примерно соответствует лучшим специализированным ДНаТ и незначительно уступает светодиодным фитосветильникам с обедненным спектром [1]. Что делает использование белого света энергетически оправданным.

Проект Фитекс

представил результаты эксперимента по выращиванию различных культур в одинаковых условиях, но под светом различного спектра. Эксперимент показал, что спектр на параметры урожая влияет. Чрезвычайно любопытно сравнить растения, выросшие под белым светом, под светом ДНаТ и узкополосным розовым (рис. 2).

2).

Рис. 2 Салат, выращенный в одинаковых условиях, но под светом различного спектра. Изображения из видеозаписи, опубликованной проектом «Фитэкс» в материалах конференции «Технологии Агрофотоники» в марте 2018г.

По численным показателям первое место занял уникальный небелый спектр под коммерческим названием Rose, который по форме не сильно отличается от испытываемого теплого белого света высокой цветопередачи Ra=90. Сюрпризом оказалось, что еще меньше он отличается от спектра теплого белого света экстравысокой цветопередачи Ra=98 (того самого, что использован детьми в осветительной системе на заглавной фотографии). Основное различие в том, что у Rose небольшая доля энергии из центральной части удалена (перераспределена к краям):

Перераспределение энергии излучения из центра спектра к краям либо ни к чему не приводит, либо снижает эффективность фотосинтеза листьев нижнего яруса [2]. Зато свет становится розовым.

Розовый свет или желтый свет ДНаТ может быть использован в промышленных теплицах. Но когда люди делят общее с растениями помещение необходим белый свет. К примеру, в образовательных проектах растения должны быть наблюдаемы постоянно и нет альтернативы белому свету высокой цветопередачи, обеспечивающему зрительный комфорт человека и хорошие условия для развития растения [1].

Но когда люди делят общее с растениями помещение необходим белый свет. К примеру, в образовательных проектах растения должны быть наблюдаемы постоянно и нет альтернативы белому свету высокой цветопередачи, обеспечивающему зрительный комфорт человека и хорошие условия для развития растения [1].

Сравнение различных вариантов спектров для освещения растений

Прямое сравнение спектров источников света (рис. 3) показывает, что свет самых распространенных белых светодиодов 4000

К/

Ra=80 богаче спектра ДНаТ и несколько уступает по содержанию красной компоненты типичному спектру розового света для освещения растений с прижившимся, но явно некорректным коммерческим названием «

grow light full spectrum». Белый свет высокой цветопередачи по спектральному составу богаче остальных вариантов и ближе к сплошному спектру естественного света.

Рис. 3 Сравнение спектров белого светодиодного света и основных вариантов специализированного света для выращивания растений

По графикам видно, что рост цветопередачи белого света приводит к росту доли бесполезного для фотосинтеза света с длиной волны больше 700 нм. Но эта доля не превышает нескольких процентов и не выше, чем у «grow light full spectrum».

Но эта доля не превышает нескольких процентов и не выше, чем у «grow light full spectrum».

Спектральные составляющие, выполняющие только сигнальную функцию, и не входящие в спектр белого светодиодного света – прежде всего 400 нм и 730 нм, могут быть добавлены к белому свету с использованием отдельных светильников с узкополосными светодиодами. Проверка целесообразности такой добавки и определение ее оптимальной интенсивности для каждой выращиваемой культуры достаточно проста. Но первым делом должна быть удовлетворена основная потребность растения в свете – энергетическая.

LER: Luminaire Efficacy RatingПараметр

LER[лм/Вт] имеет ту же размерность, что и световая отдача η[лм/Вт], характеризующая светильник, но обозначает световой поток в люменах, соответствующий одному ватту радиометрической мощности излучения.

LER слабо зависит от цветовой температуры КЦТ, и имеет значимый разброс при фиксированной цветопередаче Ra (рис. 4). В качестве оценки LER можно пользоваться округленным значением LER = 300 лм/Вт.

4). В качестве оценки LER можно пользоваться округленным значением LER = 300 лм/Вт.

Рис. 4 Зависимость LER белого светодиодного света от общего индекса цветопередачи

Зная величину LER, легко посчитать радиометрическую мощность по формуле W = F / LER и плотность радиометрической мощности W / S = E / LER, где W[Вт] — радиометрическая мощность, F [лм] — световой поток, S[м2] — площадь, на которую падает световой поток, E[лк] — освещенность.

Если необходимо максимизировать радиометрическую мощность при заданном энергопотреблении, светильник может быть выбран по критерию максимального энергетического КПД, который рассчитывается по формуле: КПД = 100% · η / LER, где η[лм/Вт] — световая отдача светильника.

Радиометрическая плотность светового потока редко используется в рекомендациях по освещению растений. Оценка LER полезна пониманием, что радиометрическая плотность потока пропорциональна освещенности в люксах, а спектральными параметрами белого света в первом приближении можно пренебречь. Также оценка LER позволяет оценить КПД осветительной установки в целом по формуле КПД = 100% · E ·S / LER / P, где E[лк] — фактическая измеренная освещенность, создаваемая на площади S[м2] осветительной установкой, потребляющей мощность P[Вт]. КПД — важный интегральный параметр контроля эффективности.

Также оценка LER позволяет оценить КПД осветительной установки в целом по формуле КПД = 100% · E ·S / LER / P, где E[лк] — фактическая измеренная освещенность, создаваемая на площади S[м2] осветительной установкой, потребляющей мощность P[Вт]. КПД — важный интегральный параметр контроля эффективности.

Энергетическая ценность единицы света

Энергетическая ценность света для растения определяется величиной

PPF(Photosynthetic Photon Flux) в микромолях в секунду в диапазоне 400…700 нм, или более точно величиной

YPF(Yield Photon Flux) с учетом поправки на кривую

McCree1972 [4]. Большинство приводимых в научной литературе данных, на которые приходится опираться при оценке осветительной системы оперируют значениями

PPF, и это делает интересным анализ соотношения

PPFи

YPF.

Для белого света между PPF и YPF зависимость достаточно тесна, слабо зависит от цветопередачи и определяется цветовой температурой (рис. 5).

5).

Рис. 5 Зависимость соотношения между PPF и YPF от цветовой температуры белого цвета

Для практических целей достаточно учесть, что зависимость почти линейна и PPF для 3000 К больше YPF примерно на 10%, а для 5000 К — на 15%. Что означает примерно на 5% большую энергетическую ценность для растения теплого света по сравнению с холодным при равной освещенности в люксах.

PPF и PPFDДля типовых значений спектральных параметров

PPFи

PPFDполучаются следующими:

Видно, что несколько большую энергетическую ценность для растения при равной освещенности имеет теплый свет и свет с высокой цветопередачей.

Величины в таблице отличаются от круглого значения 15 единиц не более чем на 7%, поэтому для практических целей можно использовать правило: поток 1000 лм соответствует PPF = 15 мкмоль/с, а освещенность 1000 лк соответствует PPFD = 15 мкмоль/с/м2.

По данным из работы [3], специализированные ДНаТ для освещения теплиц мощностью 600…1000 Вт имеют эффективность около 1,6 мкмоль/Дж, 1000 лм светового потока соответствуют около PPF = 12 мкмоль/с, а освещенность 1000 лк соответствует около PPFD = 12 мкмоль/с/м2. Таким образом белый свет для растения на четверть «калорийней» по сравнению со светом ДНаТ, и одинаковая освещенность в люксах означает больший PPF.

Также эти данные позволяют пересчитывать для ДНаТ люксы в мкмоль/с/м2 и пользоваться опытом освещения растений в промышленных теплицах.

Оценка коэффициента использования светового потока

Коэффициентом использования светового потока

kназывается доля светового потока от осветительной установки, падающая на листья растений. Это значение может быть использовано, например, для оценки

PPFDпо формуле:

PPFD[мкмоль/с/м

2] =

k·15·

F[клм]/

S[м

2], где

F— световой поток в килолюменах,

S — освещаемая площадь в квадратных метрах.

Неопределенность величины k увеличивает ошибку оценки. Рассмотрим возможные значения k для основных типов осветительных систем:

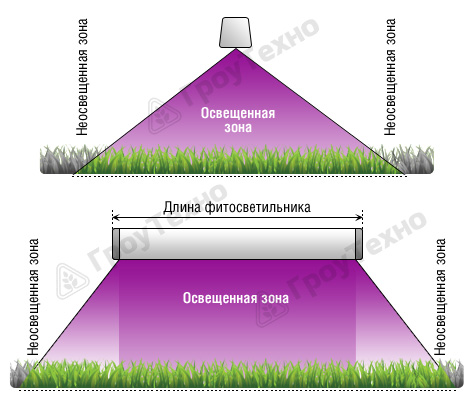

1) Точечные и линейные источники

Освещенность, создаваемая точечным источником на локальном участке, падает обратно пропорционально квадрату расстояния между этим участком и источником. Освещенность, создаваемая линейными протяженными источниками над узкими грядками, падает обратно пропорционально расстоянию.

Падение освещенности происходит не из-за того, что свет «слабеет» с расстоянием, а из-за того, что с увеличением расстояния все большая доля света попадает не на листья. Это делает крайне невыгодным освещение одиночных растений или одиночных протяженных грядок высоко подвешенными светильниками. Сужающая световой поток оптика позволяет направить на растение большую долю светового потока, но в общем случае неизвестно какую.

Сильная зависимость освещенности от расстояния и неопределенность эффекта применения оптики не позволяют определить коэффициент использования k в общем случае.

2) Отражающие поверхности

При использовании закрытых объемов с идеально отражающими стенками весь световой поток попадает на растение. Однако реальный коэффициент отражения зеркальных или белых поверхностей меньше единицы. И это приводит к тому, что от отражательных свойств поверхностей и геометрии объема доля светового потока, падающего на растения, все же зависит. И определить k в общем случае невозможно.

3) Большие массивы источников над большими посадочными площадями

Большие массивы точечных или линейных светильников над большими площадями посадок энергетически выгодны. Квант, излученный в любом направлении, на какой-то лист да попадет, коэффициент k близок к единице.

К примеру, «детская» осветительная система на заглавной фотографии сочетает преимущества большого массива источников света (закрепленные на гладкой основе канцелярским скотчем светодиодные ленты) и отражающих поверхностей (покрашенные белой водно-дисперсионной краской стенки), фактическое значение коэффициента использования светового потока для него k>0,9.

Промежуточный вывод: для всех рассмотренных геометрий осветительной установки неопределенность доли света, идущего на растения, выше разницы между PPFD и YPFD, и выше погрешности, определяемой неизвестностью цветовой температуры и цветопередачи. Следовательно, для практической оценки интенсивности фотосинтетически активной радиации целесообразно выбирать достаточно грубую методику оценки освещенности, не учитывающую эти нюансы. И при возможности замерять фактическую освещенность люксметром.

Ошибка измерения освещенности

При прямых измерениях необходимо принять во внимание неравномерность освещенности, создаваемой осветительной установкой. Характерный пример: стандарт EN 12464-1 «The Lighting of Workplaces» требует отношение минимальной освещенности к средней не более 0,7. Что на практике означает разницу освещенностей различных участков до 30% и значимую ошибку средней величины при небольшом количестве измерений.

Кроме того, на несколько процентов от истинных значений могут отличаться показания люксметра в соответствии с его классом точности. Так ГОСТ 24940-2016 «Здания и сооружения. Методы измерения освещенности» требует использовать люксметры с погрешностью не более 10%, а наиболее распространенные в РФ модели люксметров «еЛайт02» и «ТКА-ПКМ» имеют погрешность 8%.

Так ГОСТ 24940-2016 «Здания и сооружения. Методы измерения освещенности» требует использовать люксметры с погрешностью не более 10%, а наиболее распространенные в РФ модели люксметров «еЛайт02» и «ТКА-ПКМ» имеют погрешность 8%.

Влияние ошибки в значении

PPFD на результатВ соответствии с законом ограничивающего фактора («Бочка Либиха») дефицитный фактор, которым может быть свет, влияет на урожай линейно. Однако оптимальный уровень

PPFDобычно выбирается по критерию максимизации урожайности, а значит, на границе или за границей линейной зависимости. К примеру, в работе [5] определена оптимальная интенсивность освещения китайской капусты

PPFD= 340 мкмоль/с/м

2, и в качестве критерия использовался аргумент, что при больших уровнях освещенности урожайность с ростом освещенности растет настолько слабо, что увеличение освещенности экономически нецелесообразно. В частном сообщении авторы этой работы указали, что при усовершенствованной методике выращивания той же культуры линейный рост урожайности наблюдался при освещенностях вплоть до 500 мкмоль/с/м

2.

Таким образом, ситуация значимого влияния уровня PPFD на урожайность сама по себе является признаком недостаточности уровня освещенности. Достаточное количество света нивелирует значимость ошибки в определении уровня освещенности и делает неоправданным использование высокоточных оценок.

Заключение

Наиболее адекватная оценка фотосинтетически активного потока белого света достигается, если измерить освещенность E с помощью люксметра, пренебречь влиянием спектральных параметров на энергетическую ценность света для растения, и оценивать

PPFDбелого светодиодного света по формуле:

Благодарности

Автор выражает благодарность за помощь в подготовке статьи сотруднику ГНЦ РФ-ИМБП РАН к.б.н. Ирине О. Коноваловой; техническому директору Gorshkoff.ru Николаю Н. Слепцову; специалисту компании CREE Михаилу Червинскому; светотехнику Анне Г. Савицкой; старшему научному сотруднику ИРЭ РАН к.ф.-м.н. Александру А. Шаракшанэ, ведущему сотруднику ИРЭ РАН и профессору МГМУ им И. М. Сеченова д.ф.-м.н. Андрею А. Аносову.

М. Сеченова д.ф.-м.н. Андрею А. Аносову.

[1] Sharakshane A., 2017, Whole high-quality light environment for humans and plants. Life Sci. Space Res.

doi.org/10.1016/j.lssr.2017.07.001[2] Avercheva, O.V., Berkovich, Yu.A., Konovalova, I.O., Radchenko, S.G., Lapach, S.N., Bassarskaya, E.M., Kochetova, G.V., Zhigalova, T.V., Yakovleva, O.S., Tarakanov, I.G., 2016. Optimizing LED lighting for space plant growth unit: joint effects of photon flux density, red to white ratios and intermittent light pulses. Life Sci. Space Res.

dx.doi.org/10.1016/j.lssr.2016.12.001[3] Sharakshane A., 2017, White LED Lighting for Plants. Biorxiv.org,

doi.org/10.1101/215095(в русском переводе опубликовано по адресу:

geektimes.ru/post/293045)

[4] McCree, K.J. (1972) Action Spectrum, Absorptance and Quantum Yield of Photosynthesis in Crop Plants. Agricultural Meteorology, 9, 191-216.

http://doi.org/10.1016/0002-1571(71)90022-7 [5] Коновалова И. О., Беркович Ю.А., Смолянина С.О., Помелова М.А., Ерохин А.Н., Яковлева О.С., Тараканов И.Г. Влияние параметров светового режима на накопление нитратов в надземной биомассе капусты китайской (Brassica chinensis L.) при выращивании со светодиодными облучателями. Агрохимия. 2015. № 11. С. 63–70.

О., Беркович Ю.А., Смолянина С.О., Помелова М.А., Ерохин А.Н., Яковлева О.С., Тараканов И.Г. Влияние параметров светового режима на накопление нитратов в надземной биомассе капусты китайской (Brassica chinensis L.) при выращивании со светодиодными облучателями. Агрохимия. 2015. № 11. С. 63–70.

Этот пост является адаптированным авторским переводом статьи «An easy estimate of the PFDD for a plant illuminated with white LEDs: 1000 lx = 15 μmol/s/m2«. Методы и подробности вычислений на русский язык не переводились. Но язык проще, добавлены примеры и картинки.

Лампа ДНаТ Sylvania GroLux 600 Вт

Лампа ДНаТ Sylvania GroLux 600 Вт является самой эффективной в мире лампой для фотосинтеза. Больше света, лучшего качества и большей эффективности.

• Компания Sylvania предлагает лучшие в мире по своей эффективности лампы для выращивания растений.

• Наиболее эффективное преобразование электрической энергии в фотосинтетически активное излучение благодаря запатентованной конструкции горелки.

• Стабильная производительность благодаря материалу внешней колбы который не тускнеет со временем.

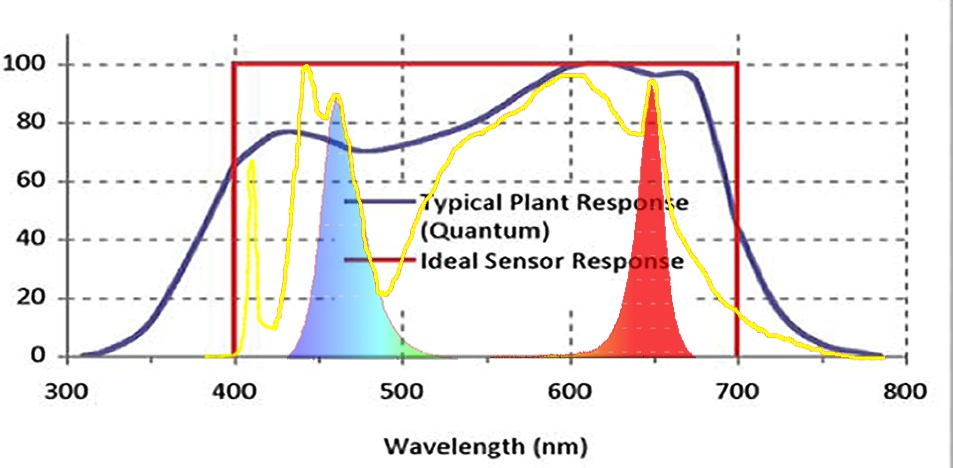

Спектральное преимущество Sylvania GroLux 600 Вт:

• Оптимизированный источник излучения фотолюменов

• Красная часть спектра наиболее важна для процесса фотосинтеза

• Спектр GroLux максимизирует выработку красного света

Преимущества ламп:

• новая безрамная конструкция

• запатентованная модель держателя горелки

• тонкая проволока вместо старой рамки предотвращающая тень

• отсутствие вторичной тени от линейного контакта зажигания

• значительное увеличение интенсивности отраженного пучка света

Спектральные преимущества:

• Более крепкие стебли, мясистость лиственной массы, разветвленность корневой системы

• более быстрое созревание урожая

• возможность выращивания не в сезон

• сокращение нагрузки мощности благодаря более эффективности спектра

Преимущества на протяжении всего срока службы Sylvania GroLux 600 Вт обеспеченные молибденовыми контактами

• не требуется массивная рамка держатель

• отсутствие металлических паров от рамок старого образца что снижало срок эксплуатации

• гарантирован прекрасный фотосинтез на протяжении всего срока службы

• технология Wound Ignition Antenna обеспечивает максимальную надежность зажигания на протяжении всего срока службы

Отсутствие испарения или износа контактов

• новые сорбционные (газопоглотительные) технологии

• самообновляющийся газопоглотительный элемент, позволяющий поддерживать идеальный вакуум в колбе

Новое.

Другое освещение на интернет-аукционе Au.ru

Другое освещение на интернет-аукционе Au.ruПо существу цель разработки данной комплектации это совмещенный спектр

днат 400 и дри 150 . Но этим можно и не ограничиваться т.к

работает в режимах : 1 й лампы 400 ват 250 ват 150 ват . Или 2х ламп(150 днат и 400днат) 2 дната 550 ват или две дри(150+400) 550 ват

или днат и дри 400 и 150 ват суммарно 550 ват тестировал неделю работает отлично .

в сборке установлен автоматическая защита от короткого замыкания , установлен таймер для контроля включения и отключения , дни , недели , месяцы итд….

Для удобства есть переключатели ламп , ручка переноса , тросовка подвеса .

От себя добавлю что днат это классика гидропоники , на них росло и рости будет все на ура

Вес сборки 7 кг .

длинна провода 1 м до ламп

длинна вилки 1.5 м

после выключения ламп даем остыть 5 мин , дале включаем заново .

настройка по таймеру

Растениям постоянно необходима энергия для роста, и эту энергию они получают с помощью света. В природе свет для растений поступает от солнца, но, если вы высадили растения в помещении без источника света, то вам понадобятся лампы для выращивания растений. А также в период зимы когда естественного света не хватает, эффективно досвечивать растения специальными лампами для комнатных растений.Выращивать растения в закрытом помещении с помощью ламп для освещения растений можно. Фитолампы для освещения растений могут обеспечить излучение близкое к солнечному, но ни одна из них не будет излучать полный спектр.Для искусственного освещения растений можно использовать лампы, в спектре излучения которых присутствуют синий и красный цвета. Свет лампы с преобладанием красного спектра стимулирует цветение и плодоношение – лампы для цветения растений. А лампы с преимуществом синего спектра — рост и развитие растения, соответственно лампы для роста растений.

В природе свет для растений поступает от солнца, но, если вы высадили растения в помещении без источника света, то вам понадобятся лампы для выращивания растений. А также в период зимы когда естественного света не хватает, эффективно досвечивать растения специальными лампами для комнатных растений.Выращивать растения в закрытом помещении с помощью ламп для освещения растений можно. Фитолампы для освещения растений могут обеспечить излучение близкое к солнечному, но ни одна из них не будет излучать полный спектр.Для искусственного освещения растений можно использовать лампы, в спектре излучения которых присутствуют синий и красный цвета. Свет лампы с преобладанием красного спектра стимулирует цветение и плодоношение – лампы для цветения растений. А лампы с преимуществом синего спектра — рост и развитие растения, соответственно лампы для роста растений.

Наиболее эффективными лампами для выращивания растений под искусственным освещением — являются дуговые натриевые лампы, сокращенно ДНаТ (По-английски HPS. High Pressure Sodium). Эти лампы относятся к классу газоразрядных ламп . Так что полное название звучит так: Газоразрядная Натриевая Лампа Высокого Давления. Эти лампы выпускаются различных номиналов по мощности от 75 до 1000 и более Ватт. Наиболее привлекательными с точки зрения выращивания растений являются лампы от 400 Ватт. Такие лампы выпускаются как отечественными, так и импортными производителями.

High Pressure Sodium). Эти лампы относятся к классу газоразрядных ламп . Так что полное название звучит так: Газоразрядная Натриевая Лампа Высокого Давления. Эти лампы выпускаются различных номиналов по мощности от 75 до 1000 и более Ватт. Наиболее привлекательными с точки зрения выращивания растений являются лампы от 400 Ватт. Такие лампы выпускаются как отечественными, так и импортными производителями.

ДНАТ- натриевая газоразрядная лампа – красный (теплый) спектр. Идеален на период цветения и плодоношения. ДНАТ – один из самых дешевых и эффективных источников света с необходимым для периода цветения спектром излучения.

SNAT / DNAT между подсетями на межсетевых экранах Fortinet с центральным NAT | Джанни Костанци | Nerd For Tech

Как видите, правило # 1 имеет 10.0.100.0/22 в качестве пункта назначения, потому что DNAT от 10.0.200.0/22 до 10.0.100.0/22 уже был применен.

DNATDNAT довольно легко реализовать, для него требуется одно правило в центральной таблице DNAT, которое, в свою очередь, создает один VIP-объект:

DNAT 10. 0.200.0/22 до 10.0.100.0/22

0.200.0/22 до 10.0.100.0/22 Как вы можете видите, вы устанавливаете диапазон IP-адресов сети / 22, который мы «знаем» на нашей стороне, а затем указываете только первый адрес реальной сопоставленной (или внутренней) сети партнера.Графический интерфейс пользователя вычисляет окончательный IP-адрес этой сети, чтобы иметь статическое и детерминированное сопоставление 1 к 1.

SNAT и пулы IP-адресов с фиксированным диапазоном портов

Я столкнулся с некоторыми проблемами при реализации противоположного, поскольку для переноса правил из старого межсетевого экрана мы должны были иметь возможность реализовать детерминированный SNAT 10.0.10x.y на 10.0.20x.y IP-адреса, но только для определенных источников. Source NAT реализован в центральной таблице SNAT, где вы пишете политику, подобную политике безопасности, определяя адреса источника / назначения и порты трафика для сопоставления (с получателями post-DNAT), а затем вы выбираете SNAT для трафика на IP. исходящего интерфейса или на пул IP . Пул IP может быть разных типов: overload , One-to-One , Fixed Port Range и Port Block Allocation . One-to-One мне показалось подходящим, поскольку мы хотим реализовать сопоставление 1-к-1 между двумя подсетями … но этот объект позволяет вам указать единственный диапазон IP-адресов, поэтому FortiGate имеет нет возможности узнать, какой исходный IP-адрес (это то, что вы указываете в политике Central SNAT, отдельный объект) будет сопоставлен с каким IP-адресом, указанным в объекте IP-Pool.Итак, в моем первом тесте я реализовал центральную политику SNAT, в которой говорилось, что «трафик из тестового внешнего источника и с исходным IP-адресом в 10.0.100.0/22 должен передаваться по протоколу SNAT на объект IP-Pool One-to-One, который указывает 10.0. 200,0 / 22 как диапазон ». Затем я провел несколько тестов с потоком из 10.0.100.10 SNAT на 10.0.200 .1 , вторым потоком из 10.0.100.x SNAT на 10.0.200 .2 и так далее, поэтому я не смог добиться детерминированное сопоставление 1 к 1 по мере необходимости.

Пул IP может быть разных типов: overload , One-to-One , Fixed Port Range и Port Block Allocation . One-to-One мне показалось подходящим, поскольку мы хотим реализовать сопоставление 1-к-1 между двумя подсетями … но этот объект позволяет вам указать единственный диапазон IP-адресов, поэтому FortiGate имеет нет возможности узнать, какой исходный IP-адрес (это то, что вы указываете в политике Central SNAT, отдельный объект) будет сопоставлен с каким IP-адресом, указанным в объекте IP-Pool.Итак, в моем первом тесте я реализовал центральную политику SNAT, в которой говорилось, что «трафик из тестового внешнего источника и с исходным IP-адресом в 10.0.100.0/22 должен передаваться по протоколу SNAT на объект IP-Pool One-to-One, который указывает 10.0. 200,0 / 22 как диапазон ». Затем я провел несколько тестов с потоком из 10.0.100.10 SNAT на 10.0.200 .1 , вторым потоком из 10.0.100.x SNAT на 10.0.200 .2 и так далее, поэтому я не смог добиться детерминированное сопоставление 1 к 1 по мере необходимости.

Я немного просмотрел документацию и прочитал, как работает объект Fixed Port Range IP-Pool : Fixed Port Range позволяет отображать, например, сеть / 22 на сеть / 24, поэтому с Соотношение IP-адресов 4: 1 детерминированным способом, зарезервировав 1/4 портов для каждого IP.Вы можете найти более подробную информацию в официальной документации Fortinet. Вы можете видеть, что если у вас есть соотношение IP-адресов 1: 1 между реальной сетью и сопоставленной, вы можете достичь детерминированного сопоставления 1: 1 10.0.10 xy port w to 10.0 .20 xy порт w с фиксированным диапазоном портов SNAT.

Следующие формулы можно найти в разделе Уравнения в официальных документах:

Изображение взято с https://docs.fortinet.com/document/fortigate/5.4.0 / cookbook / 414467 / fixed-port-range-ip-sizes-algorithmДавайте попробуем в нашем конкретном случае с исходным IP-адресом партнера 10.0.102.55:

factor = (10.0.103.255–10.0.100.0 + 10.0.203.255–10.0.200.0 + 1) / (10.0.203.255–10.0.200.0 + 1) = (1024 + 1024 + 1) / (1024 + 1) = 2049/1025 = 1,999024 = 1 (там является целочисленным преобразованием, которое отсекает десятичную часть) новый IP = 10.0.200.0 + ( 10.0.102.55 –10.0.100.0) / 1 = 10.0.200.0 + (256 + 256 + 55) = 10.0.202.55

Вот вы: 10.0.102.55 переведено на 10.0.202.55 ! Бинго!

Математика с подсетями и IP-адресами может сначала показаться не такой интуитивно понятной, но в этом примере, который я показал, она должна быть достаточно ясной.

Как видно на следующем изображении, с фиксированным диапазоном портов вы указываете точное сопоставление, сообщая FortiManager, что такое внешний диапазон IP-адресов (IP-адреса, известные на нашей стороне) и внутренние (или сопоставленные) IP-адреса ( реальные IP-адреса в партнерской сети):

Фиксированный диапазон портов IP-PoolТеперь мы можем использовать этот объект IP-пула в центральном правиле SNAT, где мы определяем, для каких IP-адресов партнерской сети мы хотим, чтобы выполнялся детерминированный NAT :

Подробная информация о центральном правиле SNATПреобразование сетевых адресов (NAT)

Преобразование сетевых адресов (NAT)c_nat

Если вы определяете интерфейсы уровня 3 на Deep Edge, вы можете использовать политики преобразования сетевых адресов (NAT), чтобы указать, будут ли исходные или целевые IP-адреса и порты преобразовываться между общедоступными и частными адресами и портами. Например, частные адреса источников могут быть преобразованы в общедоступные адреса в трафике, отправляемом из внутренней (доверенной) зоны в общедоступную (ненадежную) зону.

Например, частные адреса источников могут быть преобразованы в общедоступные адреса в трафике, отправляемом из внутренней (доверенной) зоны в общедоступную (ненадежную) зону.

Следующее правило политики NAT преобразует диапазон частных адресов источника (от 10.0.0.1 до 10.0.0.100) в один общедоступный IP-адрес (200.10.2.100) и уникальный номер порта источника (динамическое преобразование источника). Правило применяется только к трафику, полученному на интерфейсе уровня 3 во внутренней (доверенной) зоне, который предназначен для интерфейса в общедоступной (ненадежной) зоне.Поскольку частные адреса скрыты, сетевые сеансы не могут быть инициированы из общедоступной сети. Если публичный адрес не является адресом интерфейса Deep Edge (или находится в той же подсети), локальному маршрутизатору требуется статический маршрут для прямого обратного трафика в Deep Edge.

Deep Edge предлагает варианты режима NAT для источника и назначения.

Для NAT источника:

Source NAT — Source NAT (SNAT) изменяет адрес источника в IP-заголовке пакета.

Основная цель — изменить частный адрес / порт (RFC 1918) на общий адрес / порт для пакетов, покидающих вашу сеть. Если вы выбираете SNAT, вы должны иметь возможность настраивать.

Основная цель — изменить частный адрес / порт (RFC 1918) на общий адрес / порт для пакетов, покидающих вашу сеть. Если вы выбираете SNAT, вы должны иметь возможность настраивать.Выходной интерфейс — выберите ЛЮБОЙ или любой интерфейс L3 из раскрывающегося списка, чтобы действовать как интерфейс для исходящего трафика, то есть трафика, исходящего изнутри сети.

Трансляция исходного IP-адреса — выберите один из следующих вариантов:

Использовать IP-адрес выходного интерфейса — IP-адрес выходного интерфейса используется для трансляции.Если IP-адрес выходного интерфейса не используется, пользователи должны явно указать интерфейс с одной из следующих трех опций.

Использовать один IP — указанный IP-адрес будет использоваться для трансляции.

Использовать диапазон IP-адресов — указанный диапазон IP-адресов будет использоваться для трансляции.

Использовать подсеть — указанная подсеть будет использоваться для перевода.

Расширенные параметры для SNAT позволяют пользователям указывать более подробную информацию или условия соответствия, в том числе:

Протокол: Любой, TCP или UDP. Любой означает все протоколы.

Диапазон IP-адресов источника: Указывается администратором

Диапазон портов источника: Указывается администратором

Диапазон IP-адресов назначения: Указывается администратором

Диапазон портов назначения: Указывается администратором

Для NAT назначения:

NAT назначения — NAT назначения (DNAT) изменяет адрес назначения в IP-заголовке пакета.Основная цель этого — перенаправить входящие пакеты с назначением общедоступного адреса / порта на частный IP-адрес / порт внутри вашей сети.

Если вы выбираете DNAT, вы также должны настроить:

Если вы выбираете DNAT, вы также должны настроить:Входной интерфейс — выберите ЛЮБОЙ или любой интерфейс L3 из раскрывающегося списка, чтобы действовать как интерфейс для сетевого трафика, который исходит из-за пределов сетевых маршрутизаторов и направляется к месту назначения внутри сети.

Трансляция IP-адреса назначения — выберите один из следующих вариантов;

Использовать IP-адрес входящего интерфейса — Указанный диапазон IP-адресов входящего интерфейса будет использоваться для трансляции.Если IP-адрес входящего интерфейса не используется, пользователи должны явно указать интерфейс со следующей опцией «Использовать виртуальный IP-адрес».

Использовать виртуальный IP-адрес —Когда пользователи указывают диапазон внешних IP-адресов, преобразованный диапазон IP-адресов создается автоматически в соответствии с началом IP-адреса. Отображение — это взаимно однозначное отображение.

Переадресация портов — установите флажок Переадресация портов для статического однозначного сопоставления NAT с переадресацией портов: внешний IP-адрес всегда преобразуется в один и тот же сопоставленный IP-адрес, а номер внешнего порта всегда преобразуется в один и тот же отображаемый номер порта.Выберите протокол из любого, TCP или UDP. (Любой означает все протоколы.) Когда пользователи указывают диапазон портов внешней службы, Сопоставление с портом будет сгенерировано автоматически в соответствии с начальным портом. Отображение — это взаимно однозначное отображение.

Расширенные параметры для DNAT позволяют пользователям указывать более подробную информацию или условия соответствия, в том числе:

Диапазон IP-адресов источника: Указывается администратором

Диапазон портов источника: Указывается администратором

См. Также:

Также:

Страница не найдена

Моя библиотека

раз- Моя библиотека

7.

4. Правила FORWARD и NAT Red Hat Enterprise Linux 4

4. Правила FORWARD и NAT Red Hat Enterprise Linux 4 Большинство организаций получают от своего интернет-провайдера ограниченное количество общедоступных IP-адресов. Из-за этого ограниченного разрешения администраторы должны найти творческие способы совместного доступа к Интернет-службам, не предоставляя ограниченные общедоступные IP-адреса каждому узлу в локальной сети. Использование частного IP-адреса — это распространенный способ разрешить всем узлам в локальной сети надлежащий доступ к внутренним и внешним сетевым службам. Граничные маршрутизаторы (например, брандмауэры) могут получать входящие передачи из Интернета и направлять пакеты на предполагаемый узел локальной сети.В то же время межсетевой экран / шлюзы также могут направлять исходящие запросы от узла LAN к удаленному Интернет-сервису. Такая пересылка сетевого трафика иногда может стать опасной, особенно при наличии современных инструментов взлома, которые могут подделать внутренних IP-адресов и заставить машину удаленного злоумышленника действовать как узел в вашей локальной сети. Чтобы предотвратить это,

Чтобы предотвратить это, iptables предоставляет политики маршрутизации и пересылки, которые могут быть реализованы для предотвращения неправильного использования сетевых ресурсов.

Политика FORWARD позволяет администратору управлять маршрутизацией пакетов в локальной сети. Например, чтобы разрешить пересылку для всей локальной сети (при условии, что межсетевому экрану / шлюзу назначен внутренний IP-адрес на eth2), можно установить следующие правила:

iptables -A ВПЕРЕД -i eth2 -j ПРИНЯТЬiptables -A ВПЕРЕД -o eth2 -j ПРИНЯТЬ

Это правило дает системам, находящимся за межсетевым экраном / шлюзом, доступ к внутренней сети.Шлюз направляет пакеты от одного узла LAN к предполагаемому узлу назначения, передавая все пакеты через свое устройство eth2 .

По умолчанию политика IPv4 в ядрах Red Hat Enterprise Linux отключает поддержку IP-переадресации, что предотвращает работу компьютеров с Red Hat Enterprise Linux в качестве выделенных граничных маршрутизаторов. Чтобы включить переадресацию IP, выполните следующую команду:

Чтобы включить переадресацию IP, выполните следующую команду:

sysctl -w net.ipv4.ip_forward = 1 Если эта команда запускается через приглашение оболочки, то после перезагрузки настройки не запоминаются.Вы можете установить пересылку навсегда, отредактировав файл /etc/sysctl.conf . Найдите и отредактируйте следующую строку, заменив 0 на 1 :

net.ipv4.ip_forward = 0

Выполните следующую команду, чтобы разрешить изменение файла sysctl.conf :

sysctl -p /etc/sysctl.conf Принятие пересылаемых пакетов через внутреннее IP-устройство межсетевого экрана позволяет узлам локальной сети связываться друг с другом; однако им по-прежнему не разрешается внешняя связь с Интернетом.Чтобы разрешить узлам LAN с частными IP-адресами взаимодействовать с внешними общедоступными сетями, настройте брандмауэр для IP, маскирующего , который маскирует запросы от узлов LAN IP-адресом внешнего устройства брандмауэра (в данном случае eth0):

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE Правило использует таблицу соответствия пакетов NAT ( -t nat ) и определяет встроенную цепочку POSTROUTING для NAT ( -A POSTROUTING ) на внешнем сетевом устройстве межсетевого экрана ( -o eth0 ). POSTROUTING позволяет изменять пакеты, когда они покидают внешнее устройство брандмауэра. Цель

POSTROUTING позволяет изменять пакеты, когда они покидают внешнее устройство брандмауэра. Цель -j MASQUERADE указана для маскирования частного IP-адреса узла внешним IP-адресом межсетевого экрана / шлюза.

Если у вас есть сервер во внутренней сети, который вы хотите сделать доступным извне, вы можете использовать цель -j DNAT цепочки PREROUTING в NAT, чтобы указать IP-адрес назначения и порт, через который входящие пакеты запрашивают соединение с вашей внутренней службой. могут быть переадресованы.Например, если вы хотите перенаправить входящие HTTP-запросы на выделенный сервер HTTP-сервера Apache по адресу 172.31.0.23, выполните следующую команду:

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT \

--to 172.31.0.23:80

Это правило указывает, что таблица NAT использует встроенную цепочку PREROUTING для пересылки входящих HTTP-запросов исключительно на указанный IP-адрес назначения 172.31.0.23.

Если у вас есть политика DROP по умолчанию в вашей цепочке FORWARD, вы должны добавить правило, разрешающее пересылку входящих HTTP-запросов, чтобы была возможна маршрутизация NAT назначения. Для этого выполните следующую команду:

Для этого выполните следующую команду:

iptables -A ВПЕРЕД -i eth0 -p tcp --dport 80 -d 172.31.0.23 -j ПРИНЯТЬ

Это правило разрешает пересылку входящих HTTP-запросов от брандмауэра к предполагаемому месту назначения на сервере HTTP-сервера Apache за брандмауэром.

7.4.1. DMZ и

iptables iptables Правила могут быть установлены для маршрутизации трафика к определенным машинам, таким как выделенный HTTP или FTP-сервер, в демилитаризованной зоне (DMZ) — специальной локальной подсети, предназначенной для предоставления услуг на общедоступном носителе, таком как Интернет.Например, чтобы установить правило для маршрутизации входящих HTTP-запросов на выделенный HTTP-сервер по адресу 10.0.4.2 (за пределами диапазона 192.168.1.0/24 локальной сети), NAT вызывает таблицу PREROUTING для пересылки пакетов в нужное место. место назначения:

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT \ --to-destination 10. 0.4.2:80

0.4.2:80 С помощью этой команды все HTTP-соединения с портом 80 извне LAN направляются на HTTP-сервер в отдельной сети от остальной внутренней сети.Эта форма сегментации сети может оказаться более безопасной, чем разрешение HTTP-подключений к машине в сети. Если HTTP-сервер настроен на прием защищенных подключений, то порт 443 также должен быть перенаправлен.

Правила переадресации портов и NAT на MX

- Последнее обновление

- Сохранить как PDF

- Перенаправление портов

- Обзор

- Конфигурация

- Дополнительные соображения

- Перенаправление L2TP / IPsec UDP-портов

- Перенаправление TCP 443/80

- 1: 1 NAT

- Обзор

- Конфигурация

- Дополнительные соображения

- 1: 1 NAT и несколько восходящих каналов MX

- 1: 1 NAT и балансировка нагрузки

- NAT и фильтрация содержимого 1: 1

- Шпилька маршрутизации

- Примеры конфигураций

- Базовая (небезопасная) конфигурация

- Подробная (безопасная) ) Конфигурация

- 1: Многие NAT

- Обзор

- Конфигурация

- Устранение неполадок

Серверы за брандмауэром часто должны быть доступны из Интернета. Это можно сделать, реализовав перенаправление портов , 1: 1 NAT (преобразование сетевых адресов) или 1: Многие NAT на устройстве безопасности MX. В этой статье обсуждается, когда целесообразно настраивать каждый из них, как настраивать каждый и соответствующие ограничения.

Это можно сделать, реализовав перенаправление портов , 1: 1 NAT (преобразование сетевых адресов) или 1: Многие NAT на устройстве безопасности MX. В этой статье обсуждается, когда целесообразно настраивать каждый из них, как настраивать каждый и соответствующие ограничения.

Перенаправление портов

Обзор

Переадресация портов берет определенные порты TCP или UDP, предназначенные для интернет-интерфейса устройства безопасности MX, и перенаправляет их на определенные внутренние IP-адреса.Это лучше всего подходит для пользователей, у которых нет пула общедоступных IP-адресов. Эта функция может перенаправлять разные порты на разные внутренние IP-адреса, что позволяет нескольким серверам быть доступными с одного и того же общедоступного IP-адреса.

Рисунок 1. Пример конфигурации переадресации портов

Рисунок 2. Иллюстрация конфигурации переадресации портов

Конфигурация

- Перейдите в Безопасность и SD-WAN> Брандмауэр .

- Щелкните Добавьте правило переадресации портов , чтобы создать новый порт переадресации.

- Настройте следующее:

- Описание : Предоставьте описание правила

- Восходящий канал: Слушайте общедоступный IP-адрес Интернета 1, Интернета 2 или обоих

- Протокол : TCP или UDP

- Общедоступный порт : Порт назначения трафика, поступающего по WAN

- LAN IP : локальный IP-адрес, на который будет перенаправляться трафик

- Локальный порт : Порт назначения для перенаправленного трафика, который будет отправлен из MX на указанный хост в LAN; если вы просто хотите перенаправить трафик без преобразования порта, он должен быть таким же, как Public port

- Разрешенные удаленные IP-адреса : Удаленные IP-адреса или диапазоны, которым разрешен доступ к внутреннему ресурсу через это правило переадресации портов

Дополнительные соображения

Перенаправление портов UDP L2TP / IPsec

Если настроен переадресация порта для портов UDP 500 или 4500 на конкретный сервер, MX будет перенаправлять весь трафик VPN-клиента, не относящийся к Meraki, и трафик L2TP / IPsec клиента на IP-адрес LAN, указанный в переадресации порта.

Перенаправление TCP 443/80

Если настроена переадресация портов для портов 443 или 80, возможно, вы не сможете получить доступ к локальной странице состояния через IP-адрес WAN MX.

Примечание. Это не влияет на возможность доступа клиента LAN или межсетевого соединения к локальной странице состояния.

1: 1 NAT

Обзор

1: 1 NAT предназначен для пользователей с несколькими общедоступными IP-адресами, доступными для использования, и для сетей с несколькими серверами за брандмауэром, такими как два веб-сервера и два почтовых сервера.Сопоставление NAT 1: 1 можно настроить только с IP-адресами, которые не принадлежат устройству безопасности MX. Он также может транслировать общедоступные IP-адреса в подсетях, отличных от адреса интерфейса WAN, если интернет-провайдер направляет трафик для подсети к интерфейсу MX. Каждое добавленное преобразование является правилом «один к одному», что означает, что трафик, предназначенный для общедоступного IP-адреса, может идти только на один внутренний IP-адрес. В рамках каждого преобразования пользователь может указать, какие порты будут перенаправлены на внутренний IP-адрес. При добавлении портов для NAT допустимы диапазон портов или список портов, разделенных запятыми.

В рамках каждого преобразования пользователь может указать, какие порты будут перенаправлены на внутренний IP-адрес. При добавлении портов для NAT допустимы диапазон портов или список портов, разделенных запятыми.

Рисунок 1. Пример конфигурации NAT 1: 1

Рис. 2. Иллюстрация конфигурации NAT 1: 1

Конфигурация

- Перейдите в Безопасность и SD-WAN> Брандмауэр

- Щелкните Добавьте сопоставление NAT 1: 1 , чтобы создать сопоставление

- Настройте следующее:

- Имя : описательное имя правила

- Public IP : IP-адрес, который будет использоваться для доступа к внутреннему ресурсу из WAN

- LAN IP : IP-адрес сервера или устройства, на котором размещен внутренний ресурс, который вы хотите сделать доступным в WAN

- Uplink : физический интерфейс WAN, на который будет поступать трафик

- Разрешенные входящие соединения: Порты, к которым это сопоставление будет предоставлять доступ, и удаленные IP-адреса, которым будет разрешен доступ к ресурсу.

Чтобы включить входящее соединение, щелкните Разрешить дополнительные соединения и введите следующую информацию:

Чтобы включить входящее соединение, щелкните Разрешить дополнительные соединения и введите следующую информацию:- Протокол : Выберите из TCP , UDP , ICMP ping или любой

- Порты : введите порт или диапазон портов, которые будут перенаправлены на хост в локальной сети; вы можете указать несколько портов или диапазонов через запятую

- Удаленные IP-адреса : введите диапазон IP-адресов WAN, которым разрешено устанавливать входящие соединения на указанном порту или диапазоне портов; вы можете указать несколько диапазонов IP-адресов WAN через запятую

Примечание:

- Вы можете переместить настроенное правило вверх или вниз в списке, перетащив символ ✥ .

Щелкните X , чтобы полностью удалить правило.

Щелкните X , чтобы полностью удалить правило. - Создание правила NAT 1: 1 не разрешает автоматически входящий трафик на общедоступный IP-адрес, указанный в сопоставлении NAT. По умолчанию все входящие подключения запрещены. Вам нужно будет настроить Разрешенные входящие соединения , как описано выше, чтобы разрешить входящий трафик.

Дополнительные соображения

1: 1 NAT и несколько восходящих каналов MX

Если первичный восходящий канал MX не совпадает с восходящим каналом 1: 1 NAT, исходящий трафик от устройства LAN NAT 1: 1 по умолчанию будет выходить из первичного восходящего канала MX. Для предотвращения асинхронной маршрутизации можно установить предпочтение восходящего канала, которое указывает на тот же восходящий канал, настроенный для NAT 1: 1. Этот параметр конфигурации можно найти в Security & SD-WAN> SD-WAN & Traffic Shaping> Flow Preferences.

Пример:

MX первичный восходящий канал — WAN 1

1: 1 NAT сопоставляется с WAN 2 Uplin k / IP

Вы хотите, чтобы весь исходящий интернет-трафик, полученный от устройства LAN NAT 1: 1, использовал WAN 2

NAT 1: 1 и балансировка нагрузки

Если MX настроен для балансировки нагрузки трафика через несколько интерфейсов WAN, исходящий трафик от устройства LAN NAT 1: 1 по умолчанию будет выходить из обоих интерфейсов WAN.Чтобы предотвратить асинхронную маршрутизацию, можно создать конфигурацию предпочтений восходящего канала, как показано в примере выше.

NAT 1: 1 и фильтрация содержимого

Когда правило NAT 1: 1 настроено для данного IP-адреса LAN, исходящий трафик этого устройства будет отображаться на общедоступный IP-адрес, настроенный в правиле 1: 1 NAT, а не на первичный IP-адрес WAN для MX. Исключения могут возникать, когда MX выполняет некоторые функции фильтрации содержимого, которые включают его веб-прокси. В этом случае исходящий веб-трафик, инициированный устройством локальной сети NAT 1: 1, будет использовать основной восходящий канал как обычно.

Исключения могут возникать, когда MX выполняет некоторые функции фильтрации содержимого, которые включают его веб-прокси. В этом случае исходящий веб-трафик, инициированный устройством локальной сети NAT 1: 1, будет использовать основной восходящий канал как обычно.

Фрезерование шпильки

Трафик, поступающий из LAN MX, предназначенный для общедоступного IP-адреса, настроенного в разделе NAT 1: 1, будет маршрутизироваться на частный IP-адрес, связанный с настроенным сопоставлением.

В этом процессе MX примет пакет в LAN и перезапишет заголовок IPv4. Переписанный заголовок будет получен из интерфейса IP / MAC MX или уровня 3, в котором находится целевой клиент, а также предназначен для частного IP / MAC клиента, сопоставленного с NAT 1: 1.

Эта практика действительно добавляет сложности и может быть легко реализована с помощью статических записей DNS, где это применимо.

Примеры конфигураций

Базовая (небезопасная) конфигурация

Можно настроить базовую, но небезопасную конфигурацию NAT 1: 1 для пересылки всего трафика внутреннему клиенту. Это следует настраивать, когда необходимо быстро выполнить NAT 1: 1, но это не рекомендуется из соображений безопасности. Когда все порты перенаправляются клиенту, злоумышленники, использующие сканер портов, могут нацеливаться на уязвимые службы или получить доступ к внутреннему серверу.

Это следует настраивать, когда необходимо быстро выполнить NAT 1: 1, но это не рекомендуется из соображений безопасности. Когда все порты перенаправляются клиенту, злоумышленники, использующие сканер портов, могут нацеливаться на уязвимые службы или получить доступ к внутреннему серверу.

Рисунок 1. Пример небезопасной конфигурации NAT 1: 1

Рис. 2. Иллюстрация небезопасной конфигурации NAT 1: 1

Подробная (безопасная) конфигурация

Более продвинутая конфигурация должна включать несколько правил и использовать вторичный восходящий канал для обеспечения избыточности для веб-сервера. Если один из восходящих каналов выходит из строя, вторичный восходящий канал по-прежнему работает, чтобы обеспечить удаленное подключение к внутреннему серверу.Правила NAT 1: 1 также должны быть настроены для ограничения доступа определенных удаленных IP-адресов к определенным службам, таким как RDP.

Рисунок 1. Пример безопасной конфигурации NAT 1: 1

Рисунок 2. Пример конфигурации безопасного NAT 1: 1

1: Многие NAT

Обзор

A 1: Конфигурация многих NAT позволяет MX перенаправлять трафик с настроенного общедоступного IP-адреса на внутренние серверы.Однако, в отличие от правила NAT 1: 1, 1: Many NAT позволяет одному общедоступному IP-адресу преобразовываться в несколько внутренних IP-адресов на разных портах. Для каждого определения 1: Многие IP должен быть указан один общедоступный IP-адрес, затем можно настроить несколько правил переадресации портов для перенаправления трафика на разные устройства в локальной сети для каждого порта. Как и в случае NAT 1: 1, определение 1: Many NAT не может использовать IP-адрес, принадлежащий MX.

Рисунок 1. Пример 1: Конфигурация многих NAT

Пример 1: Конфигурация многих NAT

Рисунок 2.Иллюстрация 1: Конфигурация множества NAT

Конфигурация

- Перейдите в Безопасность и SD-WAN> Брандмауэр

- Щелкните Добавьте сопоставление NAT 1: 1 , чтобы создать сопоставление

- Настройте следующее:

- Общедоступный IP-адрес: IP-адрес, который будет использоваться для доступа к внутреннему ресурсу из глобальной сети

- Uplink: Физический интерфейс WAN, на который будет поступать трафик

- Правила: A 1: Многие записи NAT будут созданы с одним связанным правилом переадресации.Чтобы добавить дополнительные правила, щелкните Добавить правило переадресации портов под существующим правилом или правилами для конкретной записи 1: Многие.

- Описание : Описание правила

- Протокол : TCP или UDP

- Общедоступный порт : Порт назначения трафика, поступающего по WAN

- LAN IP : локальный IP-адрес, на который будет перенаправляться трафик

- Локальный порт : Порт назначения для перенаправленного трафика, который будет отправлен с MX на указанный хост в локальной сети.Если вы просто хотите перенаправить трафик без преобразования порта, он должен быть таким же, как Public port

- Разрешенные удаленные IP-адреса : Удаленные IP-адреса или диапазоны, которым разрешен доступ к внутреннему ресурсу через это правило переадресации портов

Поиск и устранение неисправностей

Для получения информации об устранении проблем с переадресацией портов и правилами NAT см. в этой статье .

в этой статье .

% PDF-1.4

%

1 0 объект

> поток конечный поток

эндобдж

2 0 obj

>>> / Аннотации [7 0 R 8 0 R 9 0 R 10 0 R 11 0 R 12 0 R 13 0 R 14 0 R 15 0 R 16 0 R 17 0 R 18 0 R 19 0 R] / Родительский 20 0 R / MediaBox [0 0 595 842] >>

эндобдж

4 0 obj

>

эндобдж

21 0 объект

(invalid_anc1)

эндобдж

5 0 obj

>

эндобдж

22 0 объект

(недействительный_anc2)

эндобдж

23 0 объект

(invalid_anc3)

эндобдж

24 0 объект

(invalid_anc4)

эндобдж

25 0 объект

(invalid_anc5)

эндобдж

26 0 объект

(invalid_anc6)

эндобдж

27 0 объект

(invalid_anc7)

эндобдж

28 0 объект

(invalid_anc8)

эндобдж

29 0 объект

(invalid_anc9)

эндобдж

30 0 объект

(invalid_anc10)

эндобдж

31 0 объект

(invalid_anc11)

эндобдж

32 0 объект

(invalid_anc13)

эндобдж

33 0 объект

(invalid_anc14)

эндобдж

6 0 obj

>

эндобдж

7 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 648.85 98,7 660,85] >>

эндобдж

8 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 631,97 106,02 643,97] >>

эндобдж

9 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 615,09 110,69 627,09] >>

эндобдж

10 0 obj

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 598,2 135,37 610,2] >>

эндобдж

11 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 581,32 550,87 593,32] >>

эндобдж

12 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 564,43 85,36 576,43] >>

эндобдж

13 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 547. 55 227,42 559,55] >>

эндобдж

14 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 530,67 287,41 542,67] >>

эндобдж

15 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 513,78 106,03 525,78] >>

эндобдж

16 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 496,9 99,36 508,9] >>

эндобдж

17 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 480,01 79,36 492,01] >>

эндобдж

18 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 463,13 152,05 475,13] >>

эндобдж

19 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 446.LtͳV ׇ 4! А

Вт /. RQ3X] * 4RAP ݉> wIc8J $ QJEt =? LQ «6QPPC

`tbZn | a @ ai 1 | kO

E! SL = Lc>; k: Vt1 ӣ 重! ̇ZV (

55 227,42 559,55] >>

эндобдж

14 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 530,67 287,41 542,67] >>

эндобдж

15 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 513,78 106,03 525,78] >>

эндобдж

16 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 496,9 99,36 508,9] >>

эндобдж

17 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 480,01 79,36 492,01] >>

эндобдж

18 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 463,13 152,05 475,13] >>

эндобдж

19 0 объект

> / Подтип / Ссылка / C [0 0 1] / Граница [0 0 0] / Прямоугольник [36 446.LtͳV ׇ 4! А

Вт /. RQ3X] * 4RAP ݉> wIc8J $ QJEt =? LQ «6QPPC

`tbZn | a @ ai 1 | kO

E! SL = Lc>; k: Vt1 ӣ 重! ̇ZV (

Настроить Cloud NAT | Google Cloud

На этой странице показано, как настроить Cloud NAT. Перед настройкой Cloud NAT, прочтите обзор Cloud NAT.

Примечание: Cloud NAT использует Cloud Router только для группировки NAT информация о конфигурации (плоскость управления). Cloud NAT не

указать облачному маршрутизатору использовать BGP или добавить маршруты. NAT трафик делает

не проходить через облачный маршрутизатор (плоскость данных).

Cloud NAT не

указать облачному маршрутизатору использовать BGP или добавить маршруты. NAT трафик делает

не проходить через облачный маршрутизатор (плоскость данных).Ограничения

Если вы используете назначение IP-адресов NAT вручную и меняете IP-адреса которые используются для Cloud NAT, все подключения на старых IP-адресах немедленно закрыть. Чтобы избежать этого, см. Удаление связанных внешних IP-адресов. с NAT.

Если вы уменьшите минимальное или максимальное количество портов на виртуальную машину на существующем шлюзе NAT, установленные соединения NAT могут быть прерваны. Для получения дополнительной информации см. Уменьшение портов на виртуальную машину.

Если вы включите динамическое распределение портов, а затем выключите динамический порт распределения, все подключения виртуальных машин, использующие шлюз NAT, закрываются.

Если включено сопоставление, независимое от конечных точек, вы не можете настроить динамический выделение портов или NAT правила.

Прежде чем начать

Выполните следующие задачи перед настройкой Cloud NAT.

Получить разрешения IAM

Роли / compute.networkAdmin роль дает вам права на создание шлюза NAT на Cloud Router, зарезервировать и назначить IP-адреса NAT, а также указать подсети (подсети), чьи трафик должен использовать трансляцию сетевых адресов шлюзом NAT.

Настроить Google Cloud

Перед тем, как начать, настройте следующие элементы в Google Cloud.

- Войдите в свою учетную запись Google Cloud. Если вы новичок в Google Cloud, создать учетную запись, чтобы оценить, как наши продукты работают в сценарии реального мира. Новые клиенты также получают 300 долларов в качестве бесплатных кредитов для запускать, тестировать и развертывать рабочие нагрузки.

В Google Cloud Console на странице выбора проекта выберите или создайте проект Google Cloud.

Примечание : Если вы не планируете хранить ресурсов, которые вы создаете в этой процедуре, создайте проект вместо выбор существующего проекта. После того, как вы выполните эти шаги, вы можете удалить проект, удалив все ресурсы, связанные с проектом.

Перейти к селектору проектов

Убедитесь, что для вашего облачного проекта включен биллинг. Узнайте, как подтвердить, что для вашего проекта включена оплата.

- Установите и инициализируйте Cloud SDK.

В Google Cloud Console на странице выбора проекта выберите или создайте проект Google Cloud.

Примечание : Если вы не планируете хранить ресурсов, которые вы создаете в этой процедуре, создайте проект вместо выбор существующего проекта. После того, как вы выполните эти шаги, вы можете

удалить проект, удалив все ресурсы, связанные с проектом.

После того, как вы выполните эти шаги, вы можете

удалить проект, удалив все ресурсы, связанные с проектом.Перейти к селектору проектов

Убедитесь, что для вашего облачного проекта включен биллинг. Узнайте, как подтвердить, что для вашего проекта включена оплата.

- Установите и инициализируйте Cloud SDK.

Инструкции инструмента командной строки gcloud на этой странице предполагают, что вы установили

ID проекта перед выдачей команд.

Вы можете установить идентификатор проекта с помощью следующих команда:

gcloud config set project PROJECT_ID

Вы также можете просмотреть идентификатор проекта, который уже установлен:

Список конфигураций gcloud --format = 'text (core.

project)'

project)'

Создание NAT

Настройка простой конфигурации

Эта конфигурация автоматически выделяет необходимый внешний IP адреса для предоставления услуг NAT в регионе.Экземпляры ВМ без внешнего IP Адреса в любой подсети региона имеют доступ в интернет через NAT. В этой конфигурации используется статическое распределение портов, что означает, что каждая виртуальная машина выделил такое же количество портов. Эта конфигурация также включает ведение журнала для всех типов журналов.

Когда вы используете автоматическое назначение IP-адресов NAT, Google Cloud резервирует IP-адреса. адреса в ваш проект автоматически. Эти адреса учитываются в вашем статическом IP-адресе. адресные квоты в проекте.

Вы можете включить или отключить независимость от конечной точки Карта для вашего шлюза.Для настроек см. Установите сопоставление конечных точек.

КонсольВ консоли Google Cloud перейдите на страницу Cloud NAT .

Перейти в облако NAT

Щелкните Начать работу или Создайте шлюз NAT .

Введите имя шлюза .

Выберите сеть VPC в качестве шлюза NAT.

Установите регион для шлюза NAT.

Выберите или создайте облачный маршрутизатор в регионе.

Щелкните Расширенная конфигурация .

В Stackdriver logging выберите Translation and errors . Этот отправляет все журналы в Cloud Logging.

Щелкните Create .

gcloud

gcloud compute router nats create NAT_CONFIG \

--router = NAT_ROUTER \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-range \

--включить ведение журнала

Заменить следующее:

-

NAT_CONFIG: имя вашей конфигурации NAT -

NAT_ROUTER: имя вашего облачного маршрутизатора

Terraform

Вы можете использовать модуль Terraform для создания облачного маршрутизатора со шлюзом NAT.

Результирующий шлюз NAT использует следующие значения по умолчанию:

enable_endpoint_independent_mapping = истина

icmp_idle_timeout_sec = 30

min_ports_per_vm = 0

nat_ip_allocate_option = "AUTO_ONLY"

source_subnetwork_ip_ranges_to_nat = "ALL_SUBNETWORKS_ALL_IP_RANGES"

tcp_established_idle_timeout_sec = 1200

tcp_transitory_idle_timeout_sec = 30

udp_idle_timeout_sec = 30

log_config {

enable = true

filter = "ВСЕ"

}

Укажите IP-адреса для NAT

Вы можете вручную назначить IP-адреса NAT для шлюза NAT.если ты выберите выделение вручную, убедитесь, что выделено достаточно IP-адресов для избегать отброшенных пакетов. Для получения дополнительной информации см. NAT IP. адреса.

КонсольВ облачной консоли перейдите на страницу Cloud NAT .

Перейти в облако NAT

Щелкните Начать работу или Создайте шлюз NAT .

Введите имя шлюза .

Выберите сеть VPC .

Установите регион для шлюза NAT.

Выберите или создайте облачный маршрутизатор в регионе.

Установить IP-адресов NAT с по Вручную .

Выберите или создайте статический зарезервированный внешний IP-адрес, который будет использоваться для NAT.

Если вы хотите указать дополнительные IP-адреса, нажмите Добавить IP-адрес , а затем выберите или создайте дополнительный статический зарезервированный внешний IP-адрес.

Щелкните Create .

gcloud

gcloud compute router nats create NAT_CONFIG \

--router = NAT_ROUTER \

--nat-all-subnet-ip-range \

--nat-external-ip-pool = АДРЕС_IP1 , АДРЕС_IP2

Заменить следующее:

-

NAT_CONFIG: имя вашей конфигурации NAT -

NAT_ROUTER: имя вашего облачного маршрутизатора -

IP_ADDRESS1: статический зарезервированный внешний IP-адрес использовать для NAT -

IP_ADDRESS2: другой статический зарезервированный внешний IP-адрес использовать для NAT

Настроить NAT с динамическим распределением портов

Предварительный просмотр

Эта функция подпадает под условия предложений до GA. Условий использования Google Cloud.Функции Pre-GA могут иметь ограниченную поддержку,

а изменения функций до GA могут быть несовместимы с другими версиями до GA.

Для получения дополнительной информации см.

описания этапов запуска.

Условий использования Google Cloud.Функции Pre-GA могут иметь ограниченную поддержку,

а изменения функций до GA могут быть несовместимы с другими версиями до GA.

Для получения дополнительной информации см.

описания этапов запуска.

В этой конфигурации используется динамический порт. выделение с автоматическим NAT IP выделение адреса. Вы также можете настроить динамическое распределение портов вручную Назначение IP-адреса NAT.

Использование динамического распределения портов позволяет шлюзу NAT выделять разное количество порты на каждую виртуальную машину в зависимости от использования.

Для создания шлюза NAT необходимо использовать версию alpha программы командной строки gcloud который использует динамическое распределение портов.

Во время предварительного просмотра версия alpha Compute Engine API для

Cloud NAT необходим для запуска вычислительных маршрутизаторов gcloud alpha nats команды. Если вы получите сообщение об ошибке, в котором говорится, что вам нужен

Если вы получите сообщение об ошибке, в котором говорится, что вам нужен «Alpha Access» , обратитесь к своему

торговый представитель или контакт

служба поддержки.

gcloud .gcloud

gcloud alpha compute routers nats create NAT_CONFIG \

--router = NAT_ROUTER \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-range \

--enable-dynamic-port-allocation \

[--min-ports-per-vm = MIN_PORTS ] \

[--max-ports-per-vm = MAX_PORTS ]

Заменить следующее:

NAT_CONFIG: имя вашей конфигурации NAT.

NAT_ROUTER: имя вашего облачного маршрутизатора.MIN_PORTS: минимальное количество портов для выделения каждая ВМ. Если динамическое распределение портов включено,MIN_PORTSдолжно иметь степень2и может быть между32и32768. По умолчанию32.MAX_PORTS: максимальное количество портов для выделения каждая ВМ.MAX_PORTSдолжен иметь степень2и может быть между64и65536.

MAX_PORTSдолжно быть больше чемMIN_PORTS. По умолчанию:65536.

Укажите диапазоны подсети для NAT

По умолчанию NAT работает для всех первичных и вторичных диапазонов IP-адресов для всех подсетей в регион для данной сети VPC. Вы можете ограничить, какие диапазоны первичной и вторичной подсети могут использовать NAT.

КонсольВ облачной консоли перейдите на страницу Cloud NAT .

Перейти в облако NAT

Щелкните Начать работу или Создайте шлюз NAT .

Введите имя шлюза .

Выберите сеть VPC .

Установите регион для шлюза NAT.

Выберите или создайте облачный маршрутизатор в регионе.

Под NAT сопоставление , установите Source на Custom .

Выберите подсеть.

В раскрывающемся списке IP-диапазоны выберите диапазоны IP-адресов подсети. включать.

Щелкните ОК .

Если вы хотите указать дополнительные диапазоны, нажмите Добавить подсеть и IP-адрес. диапазон .

Щелкните Create .

gcloud

gcloud compute router nats create NAT_CONFIG \

--router = NAT_ROUTER \

--auto-allocate-nat-external-ips \

--nat-custom-subnet-ip-range = ПОДСЕТИ

Заменить следующее:

-

NAT_CONFIG: имя вашей конфигурации NAT -

NAT_ROUTER: имя вашего облачного маршрутизатора -

ПОДСЕТИ: список подсетей, разделенных запятыми

Укажите другое минимальное количество портов по умолчанию для каждой виртуальной машины для NAT

Вы можете настроить количество портов, которые резервирует шлюз Cloud NAT. для каждой ВМ.Для получения дополнительной информации см. Порты и

соединения.

для каждой ВМ.Для получения дополнительной информации см. Порты и

соединения.

В облачной консоли перейдите на страницу Cloud NAT .

Перейти в облако NAT

Щелкните Начать работу или Создайте шлюз NAT .

Введите имя шлюза .

Выберите сеть VPC .

Установите регион для шлюза NAT.

Выберите или создайте облачный маршрутизатор в регионе.

Щелкните Дополнительные конфигурации .

Установите Минимальное количество портов для каждого экземпляра виртуальной машины на другое значение.

Щелкните Create .

gcloud

gcloud compute router nats create NAT_CONFIG \

--router = NAT_ROUTER \

--auto-allocate-nat-external-ips \

--min-ports-per-vm = 128

Заменить следующее:

-

NAT_CONFIG: имя вашей конфигурации NAT -

NAT_ROUTER: имя вашего облачного маршрутизатора

Укажите разные таймауты для NAT

Дополнительные сведения о тайм-аутах см. В разделе NAT.

таймауты.