СУДОРЕМОНТ ОТ А ДО Я.: Преимущества и недостатки ВРШ

Одно из важных преимуществ — возможность применения нереверсивных двигателей и упрощения энергетической установки. На турбоходах для реверса используют турбины заднего хода. Дизельная установка упрощается незначительно, но отсутствие реверсов значительно увеличивает срок службы дизеля, который иначе приходится останавливать, а затем запускать в обратном направлении с помощью холодного сжатого воздуха. Возникают повышенные температурные нагрузки, неблагоприятные для двигателя.

ВРШ позволяет получать любые скорости хода, от полного переднего до полного заднего, без изменения частоты вращения двигателя. При этом КПД будет меньше, чем у ВФШ, но скорость хода часто оказывается большей благодаря полному использованию мощности двигателя. Но можно управлять работой двигательно-движительного комплекса и иначе: изменять и шаг винта, и частоту вращения двигателя с таким расчетом, чтобы получить наибольший КПД (некоторый промежуточный случай между «чистыми» ВФШ и ВРШ).

Управление работой ВРШ осуществляется непосредственно с мостика, что повышает оперативность и надежность выполнения команд — это может сыграть большую роль в аварийных ситуациях, когда требуется немедленное принятие решения, возможно, неблагоприятного для двигателя.

Нередко считают, что ВРШ ускоряет время реверса и уменьшает длину выбега судна при торможении, хотя некоторые специалисты с этим не согласны.

Сопротивление неработающих винтов можно уменьшить, развернув их во флюгерное положение, если это позволяет их конструкция (т.е. вдоль потока, но это встречается редко, так как требует обеспечения очень большого диапазона углов поворота лопастей), или установив их на шаг нулевого момента (свободного вращения).

Сопротивление неработающих винтов можно уменьшить, развернув их во флюгерное положение, если это позволяет их конструкция (т.е. вдоль потока, но это встречается редко, так как требует обеспечения очень большого диапазона углов поворота лопастей), или установив их на шаг нулевого момента (свободного вращения).Очевидный и очень серьезный недостаток ВРШ — сложность конструкции, что ведет к повышению стоимости установки и понижению ее надежности, хотя необходимо отметить, что надежность современных ВРШ достаточно высока.

Выше были названы и другие недостатки: увеличенные размеры ступицы, ограниченная ширина лопасти у корня, из-за чего приходится утолщать корневые сечения из условий прочности, что, однако, ускоряет наступление кавитации, для устранения которой требуется увеличивать на 5-10 % дисковое отношение, предельная величина которого существенно меньше, чем у ВФШ. Разработаны ВРШ тандем, у которых одна пара лопастей сдвинута в корму по отношению к другой. Это позволяет уменьшить диаметр ступицы и увеличить дисковое отношение до значений, характерных для ВФШ, но ценой удлинения ступицы на 30-50 % и усложнения конструкции.

Справка

Электро аббревиатуры кратко

Данный список представляет собой неполный справочник основных терминов электротехники. Список постоянно дополняется.

ЭУ — электроустановка

ЭЭ — электрическая энергия

РМ — реактивная мощность

XX — холостой ход

КЗ — короткое замыкание

ЭДС — электродвижущая сила

КПД — коэффициент полезного действия

ЭО — электрооборудование

ИБП — источник бесперебойного питания

УЗО — устройство защитного отключения

УПТ — устройство переключения тарифов

АСКУЭ — автоматизированная система контроля и учета электропотребления

РЗ — релейная защита

РЗА — релейная защита и автоматика

РЗАиТ — релейная защита, автоматика и телемеханика

ЛЭП — линия электропередачи

ВЛ — воздушная линия

КЛ — кабельная линия

КУ — конденсаторная установка

АД — асинхронный двигатель

СД — синхронный двигатель

СК — синхронный компенсатор

СЭТ — счетчик электронный тарифный

ТТ — трансформатор тока

ТН — трансформатор напряжения

СЗ — средства защиты

РП — распределительный пункт

АВ — автоматический выключатель

АВР — шкаф автоматического ввода резерва

АПВ — автоматическое повторное включение

АСУ — автоматизированных систем управления

АСУ ТП — автоматизированная система управления технологическими процессами

АЩСУ — агрегатный щит станций управления

БКТП — блочная комплектная трансформаторная подстанция

ВАЗП — выпрямительный агрегат зарядный, подзарядный

ВН – выключатель нагрузки

ВР — выключатель-разъединитель

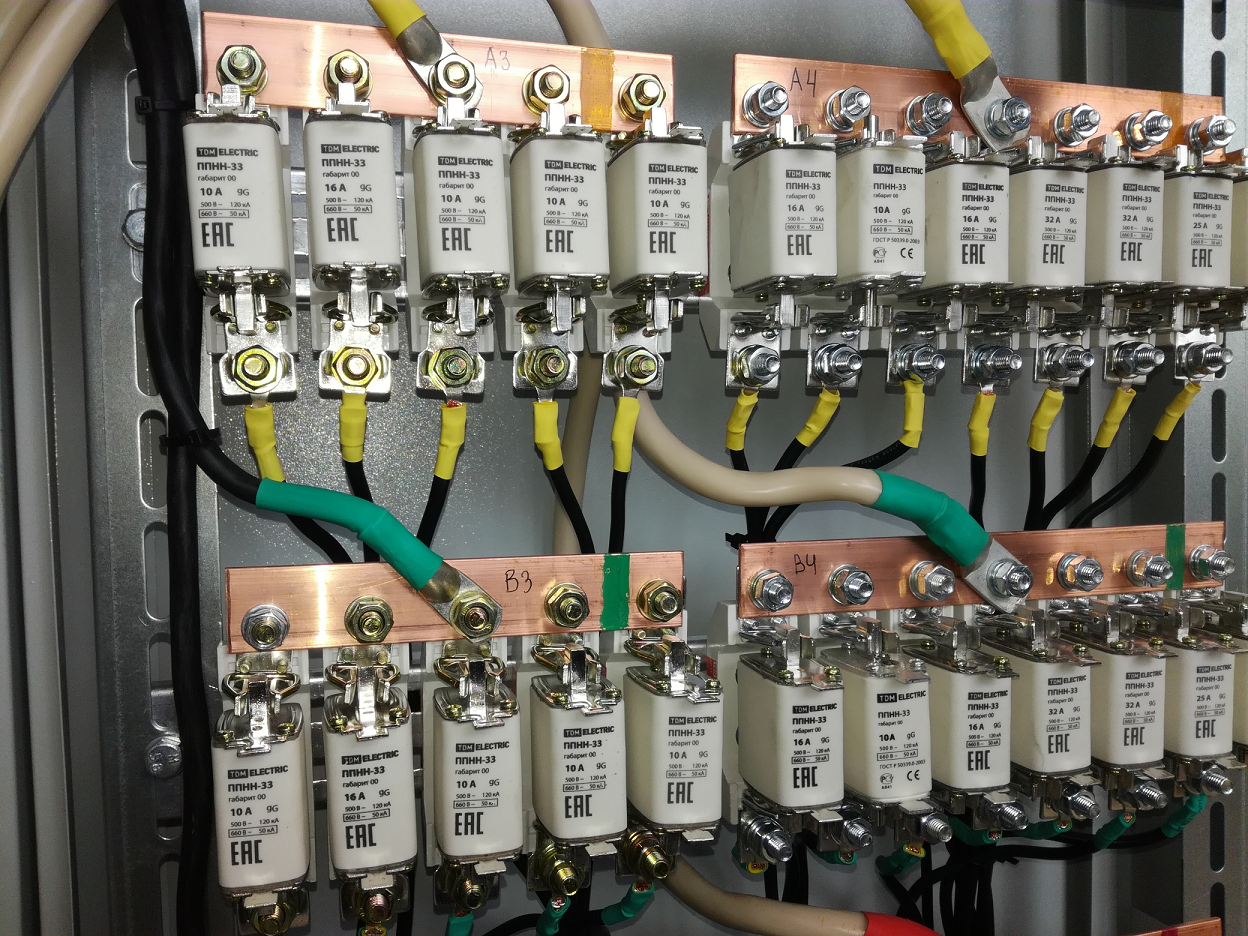

ВРП – выключатель-разъединитель-предохранитель

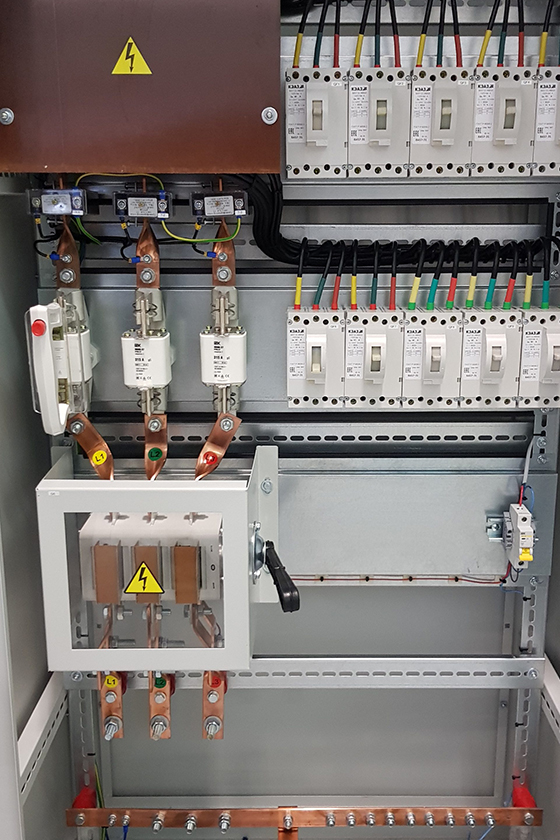

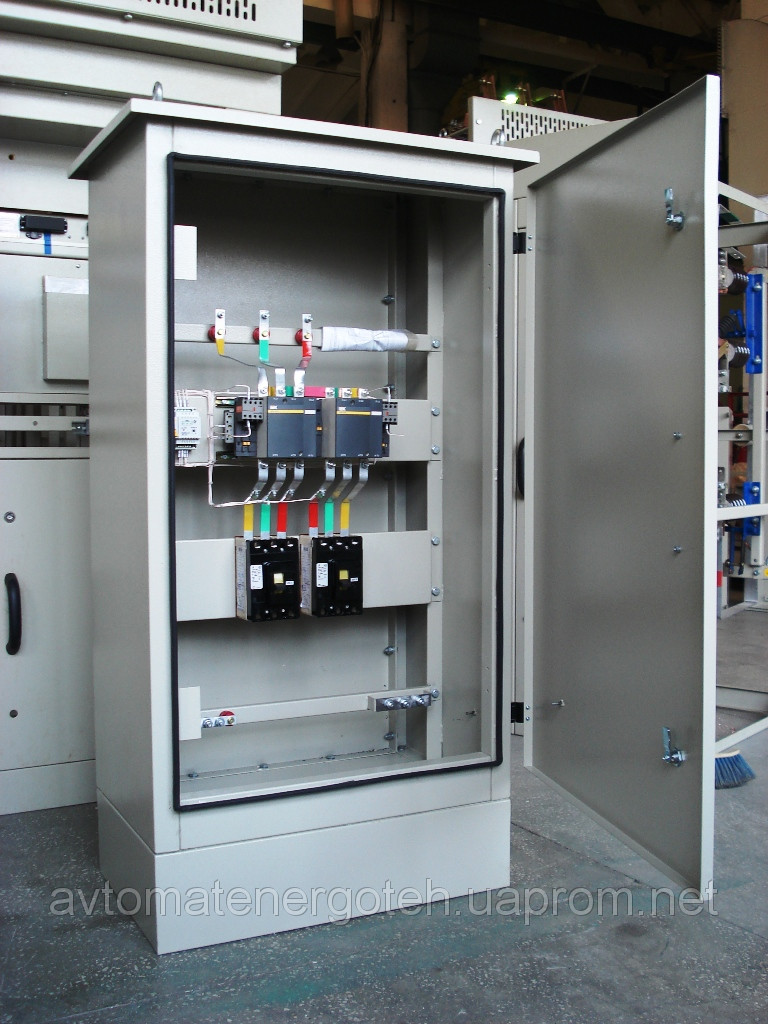

ВРУ — вводно-распределительное устройство

ВРЩ — вводной распределительный щит

ГРЩ – главный распределительный щит

КРМ – компенсация реактивной мощности

КРУ — комплектное распределительное устройство

КТП — комплектная трансформаторная подстанция

НВ — низковольтный

НКУ – низковольтное комплектное устройство

НН – низкое напряжение

ПВР – предохранитель-выключатель-разъединитель

ПТК — программно-технический комплекс

ПТЭЭП — правила технической эксплуатации электроустановок потребителями

РП – распределительный пункт

РТП – распределительная трансформаторная подстанция

РУ – распределительное устройство

РЩ — распределительный щит

СН — среднее напряжение

ТП – трансформаторная подстанция

УКРМ – устройство (установка) компенсации реактивной мощности

УКМ – устройство (установка) компенсации мощности

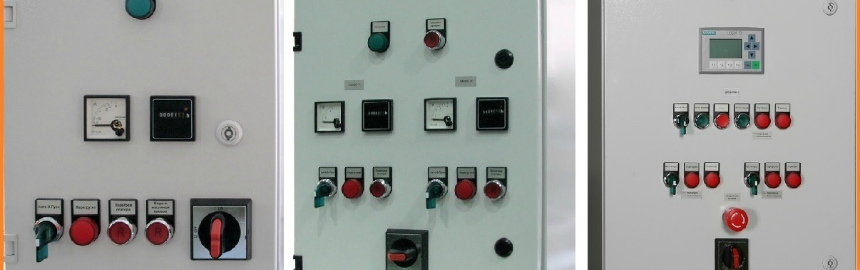

ША — шкаф автоматики

ШНН – шкаф низкого напряжения

ШОН – шкаф отбора напряжения

ШОТ — шкаф оперативного тока

ШРНН — шкаф распределительный низкого напряжения

ШРС — шкаф силовой распределительный

ШРПТ — шкаф распределительный постоянного тока

ШУ — шкаф учета

ЩА — щит автоматики

ЩАО – щит освещения

ЩАУ — щит автоматизации и управления

ЩО – щит освещения

ЩПТ — щит постоянного тока

ЩР – щит распределительный

ЩС – щит силовой

ЩСН – щит собственных нужд

ЩУ – щит управления

Сайт гильдии «Терция» — Описание

Итак некий экскурс в эту систему:Введение

Аббревиатура EPGP расшифровывается как Effort Points/Gear Points (очки усилий/очки обмундирования).

Значение EP показывает вклад конкретного игрока в продвижении целей гильдии.

Значение GP показывает количество и качество вещей, полученных игроком в рейдах.

Значение PR (приоритет добычи) рассчитывается как отношение EP к GP. Человек, имеющий большее значение PR имеет приоритет на получение добычи.

Исходя из вышесказанного, чем больше вы прикладываете усилий — тем больше вы получаете добычи. Другими словами, каличество и качество вещей, получаемые вами, пропорциональны усилиям, которые вы приложили.

Откат

В целях поощрения текущих усилий игроков, нежели прошедших, а так же уравнивания возможностей активных новоприбывших игроков, в системе используется такое понятие как «откат». Откат происходит следующим образом: равномерно снижается количество очков EP и GP, не меняя при этом значение PR. Например, еженедельный 10% откат будет уменьшать ваши значения EP и GP на 10% каждые семь дней. Таким образом, усилия, приложенные вами 10 недель назад будут оцениваться как 34. 10).

10).

Описание системы

Система распределения добычи должна быть разумной не только в ее устойчивом состоянии, но и при присоединении новых игроков к гильдии. Для этого вводятся дополнительные параметры — BaseGP, MinEP.

Base GP

BaseGP добавляет определенное значение GP каждому и игроку в гильдии. Это означает, что финальное значение GP каждого участника: GP = BaseGP + RealGP. Все вычисления PR происходят с использованием значения GP, а не BaseGP или RealGP. Откат также относится к GP в целом, но уменьшает только RealGP. GP как таковой никогда не может быть ниже чем BaseGP. Например, у нас есть BaseGP = 100 и RealGP = 10, то применение 10%-ого отката приведет к значению RealGP = 0, хотя общий результат будет равен 100 GP.

Base GP предотвращает превосходство новичков или долгое время бездействующих игроков над активными игроками (потому что их GP = 0, таким образом их PR будет бесконечен).

Min EP

Min EP определяет предел, который игроки должны превзойти для получения приоритета при делении добычи. Этот параметр является некой «проверкой» посещения рейдов и «блоком» для преобладания новчиков над активными участниками. Каждый игрок, значение EP которого меньше MinEP будет иметь меньший PR, чем те, у кого значение EP больше MinEP. Например, при значении MinEP = 10000, наличие у участника A 20000 EP, 4000 GP (PR 5), а у участника B наличие 1000 EP и 100 GP (PR 10). В этом случае у участника A будет более высокий приоритет для получения добычи, так как его значение EP выше порога MinEP, даже при том, что его PR ниже чем у участника B.

Этот параметр является некой «проверкой» посещения рейдов и «блоком» для преобладания новчиков над активными участниками. Каждый игрок, значение EP которого меньше MinEP будет иметь меньший PR, чем те, у кого значение EP больше MinEP. Например, при значении MinEP = 10000, наличие у участника A 20000 EP, 4000 GP (PR 5), а у участника B наличие 1000 EP и 100 GP (PR 10). В этом случае у участника A будет более высокий приоритет для получения добычи, так как его значение EP выше порога MinEP, даже при том, что его PR ниже чем у участника B.

Исходя из тонкости начисления очков GP на некоторые виды одежды нужно учитывать следующее:

ГР — главная рука

ВРЩ — вторая рука/щит

ОДБ — оружие дальнего боя

Танк со щитом (ГР: 0.5/ВРЩ: 1.5/ОДБ: 0.5)

ДД с двуручным оружием ближнего боя (ГР: 2/ВРЩ: -/ОДБ: 0.5)

Охотник с двуручным оружием (ГР: 1/ВРЩ: -/ОДБ: 1.5)

Охотник с двумя оружиями (ГР: 0.5/ВРЩ: 0.5/ОДБ: 1.5)

Воин с двумя двуручными оружиями (ГР: 2/ВРЩ: 1/ОДБ: 0. 5)

5)

Колдун со щитом (ГР: 1.5/ВРЩ: 0.5/ОДБ: 0.5)

Т.е. в зависимости от этой таблицы нужно принимать решение о начислении большего или меньшего значения GP.

Сразу примеры, что бы было понятно:

1) Выпадает двуручная булава. Воин (с двумя двуручными) получив ее для главной руки получит большее значение GP, а если возьмет охотник ту же булаву — то меньшее. (так как модификатор воина согласно таблице равен 2, а охотника — 1).

2) Выпадает щит паладину хилеру. Взяв его он получит меньшее значение GP. (так как щит для кастеров — 0.5, а для танков — 1.5)

3) Выпадает ружье. Взяв его охотник получит большее значение GP чем разбойник или воин. (так как для охотника оружие дальнего боя 1.5, а для воина и разбойника — 0.5)

Это сделано исходя из «полезности» конкретных вещей для конкретного класса и выравнивания стоимости вещей.

Наглядный пример раборты системы:

Изначально у вас 0 EP и 100 GP.

За каждого убитого босса начисляется по EP, в зависимости от сложности. GP начисляется в зависимости от взятой шмотки.

GP начисляется в зависимости от взятой шмотки.

Когда Ваш коэфицент (EP/GP) станет выше нуля, вы сможете претендовать на шмотку.

Возьмем два примера: старый рейдер и новый рейдер.

Старый рейдер:

700 ep и 600gp (уже взял некоторое количество вещей) = 1,16 PR (приоритет)

Новый рейдер:

170 ep и 100gp (еще не брал вещей) = 1,7 PR.

Как вы видите шмотку получает новый рейдер, так как приоритет у него выше, потому что он ничего еще не брал. Хотя EP у него на порядок меньше.

Система рассчитана на РАВНОМЕРНОЕ распределение шмоток по рейдерам => равномерное одевание гильдии. В чем и состоит наша цель.

Чтобы предотвратить накапливание EP и соответственно постоянный приоритет у одного-двух рейдеров, каждую неделю у вас снимается 50% EP и GP.

Приводим пример: Старый рейдер и новый рейдер.

Старый рейдер: 700ep и 100gp (7 PR) (он ничего не берет, копит на какой-то топ эпик) — 50% = 350 ep и 100 gp ( GP не может опустится ниже 100, так как это считается за ноль) = 3,5 PR

Новый рейдер: 220ep и 210 gp (1,04) ( Взял две или одну шмотку) — 50% = 110 ep и 105 gp = 1,04 PR.

Как мы видим приоритеты остались теми же у тех кто брал шмотки и несколько ниже у тех кто копил на что-то и пропускал хорошие для себя шмотки — в результате за неделю не взял ничего, или просто не было нужных. НО приоритет остался тем же. Те кто копил сверху, те кто тратил снизу (при этому общий уровень одетости игроков выровнялся, чего мы и добиваемся). Игрок который на какую-то шмотку получает ее в результате, остальные же спокойно одеваются в то что им нужно.

Нах я буду ходить в рейды если по этой системе ничего не получу?

Ответ:

Ошибочное мнение. Если вы будете ходить в рейды, вы получите свои шмотки. Чем чаще, там больше у вас приоритет, если вы ничего не берете с босса, то ваш шанс получить шмотку на следующем боссе возрастает на порядок, независимо от того пришли вы в рейд только что или недавно. ШАНС СИЛЬНО ВОЗРАСТАЕТ. PR ваше все.

Галерея NFT появилась в Венис-Бич, Калифорния

Вкратце

- Галерея Bright Moments открылась в Венеции, Калифорния

- В галерее будут представлены ЖК-экраны с различными дисплеями NFT.

- Всплывающая галерея тестирует воду для DAO, которая создаст аналогичные галереи по всему миру.

Посмотрите, что появляется: всплывающая галерея NFT.

Венис-Бич в Лос-Анджелесе долгое время был Меккой для артистов и исполнителей, многие из которых выступают на его не менее знаменитом променаде.Всплывающая галерея Bright Moments NFT, расположенная среди магазинов и заведений, с комнатой, заполненной незаменимыми токенами, отображаемыми на видеоэкранах, завтра откроет свои двери для публики.

Сет Голдштейн, художник и инвестор NFT из Лос-Анджелеса, и Луи Райан, владелец кофейни, являются предпринимателями, стоящими за галереей. Их большая идея: установка станет прототипом «галереи DAO», которая построит токенизированную сеть подобных сайтов по всему миру.

«Цель состоит в том, чтобы создать систему галерей без лидера», — сказал Гольдштейн Decrypt . Если идея сработает, добавил он, «мы можем расширить сеть до галерей где угодно».

Предоставление NFT широкой публике посредством художественных выставок

Инсталляция, расположенная по соседству с историческим салоном Таунхауса и рестораном у входа на пляж Венис, планирует показать CryptoKitties, CryptoPunks, NBA Top Shot и другие NFT.

Всплывающая галерея включает несколько больших ЖК-экранов; QR-код накладывается на каждый NFT, поэтому посетители могут сканировать его с помощью своих телефонов, чтобы узнать о произведении и увидеть другие работы автора. Потенциальные покупатели, заинтересованные в одной из частей, должны будут авторизовать свои эфирные кошельки, чтобы делать ставки.

«Концепция — это пустое пространство с физическими дисплеями», — сказал Гольдштейн. «Идея состоит в том, чтобы гости заходили в галерею, и на дисплеях могло быть показано что угодно, от крипто-арта или чего-либо, что можно найти в SuperRare или Rarible», — сказал Голдштейн, галерея планирует показать множество NFT из разных жанров.

«Количество бесплатного и доступного контента растет, большую часть времени люди просматривают его в Интернете только в своей собственной метавселенной», — сказал Гольдштейн. «Мы говорим, что вместо того, чтобы делать это на телефоне или компьютере, делайте это вместе с людьми, когда мы выходим из пандемии, мы можем делать это вместе, как люди, а не в одиночку».

Галерея «Яркие моменты» в Венис-Бич, штат Калифорния.Привлечение контркультуры Венеции к революции DeFi

Увлечение NFT не ослабевает; художники, создатели и предприниматели ищут новые способы донести эту новую форму искусства до масс.Все больше знаменитостей, от Пэрис Хилтон до Снуп Догга, подхватили эту идею. NFT в основном просматриваются, покупаются и продаются в Интернете через такие сайты, как Rarible или Opensea.

Итак, вполне логично, что Венеция, с ее долгой историей как дом художников, музыкантов и контркультуры, дала бы южной Калифорнии почувствовать вкус Web 3.0. «Здесь существует динамика между искусством, технологиями, рабочим классом и серфингистами, здесь есть прекрасная дихотомия», — сказал партнер Гольдштейна Райан, владеющий близлежащим баром Townhouse и кофейней Menotti.

Войдите в DAO

Goldstein сказал, что в Bright Moments DAO будут участвовать художники, разработчики, специалисты NFT / DAO и организаторы. Во-первых, доход будет поступать от платформ NFT, которые хотят расширить и дать возможность своим создателям и коллекционерам подключать IRL в Bright Moments для проведения специализированных выставок.

Токен, используемый Bright Moments, — это токен BRT, который будет распространен среди 40 членов-основателей Bright Moments DAO.Токены BRT действуют как токены управления для DAO. Каждый член-основатель получит 25000 токенов, а оставшиеся 9 миллионов BRT будут распределены среди будущих создателей, коллекционеров и владельцев галерей.

Goldstein говорит, что каждый член сообщества выбирается на основе уникальных и дополнительных навыков, которые они могут внести в DAO. Чтобы быть выбранным для получения токенов BRT, каждый член сообщества будет вкладывать определенную комбинацию времени / опыта / капитала для своих токенов.

Goldstein ожидает, что токен BRT будет доступен на Uniswap.Токены BRT позволяют участникам присоединяться к разногласиям Bright Moments и голосовать по вопросам DAO.

«DAO будет голосовать за то, как мы генерируем доход, и какие NFT мы приобретаем, реинвестируем или распределяем в будущем», — сказал Голдштейн.

Планы относительно будущих галерей NFT включают местоположения в Нью-Йорке, Майами, Лондоне, Берлине, Токио, Тель-Авиве, Стокгольме, Сеуле и Барселоне.

Галерея Bright Moments NFT находится по адресу 62 Windward Ave в Венеции, рядом со всемирно известной вывеской Venice у входа на Венис-Бич.

Примечание редактора: эта история была обновлена, чтобы исправить почтовый адрес галереи NFT.

Playboy представляет коллекцию NFT в Майами-Бич

Вкратце

- Playboy в партнерстве с SuperRare представил коллекцию NFT на Decentraland Art Week.

- Коллекция произведений искусства Майами-Бич будет включать пять NFT, в том числе фотографию зайчика Playboy 1970 года.

Большинство людей скажет вам, что они покупают Playboy только ради статей.Может, им стоит начать смотреть на картинки.

Бренд стиля жизни, стоящий за культовым журналом, заключил партнерское соглашение с SuperRare, чтобы выпустить свою первую коллекцию NFT с платформой (третья по счету Playboy), которая будет представлена на Decentraland Art Week завтра, 10 июля.

На выставке под названием «Коллекция произведений искусства Майами-Бич» представлены работы Айлы Эль-Муссы, REK0DE, Джона Норландера, MBSJQ, а также оригинальная фотография зайчика Playboy 1970 года на водных лыжах. Потому что Майами.

Изображение: Playboy«Playboy всегда рисковал, когда дело доходило до исследования новых форм искусства, и цифровое искусство — естественный следующий шаг в этой эволюции!» Лиз Суман, вице-президент по художественному оформлению и редактированию Playboy, рассказала Decrypt .

Она добавила: «Я попросила художников изучить три мощные темы, имеющие отношение к прошлому, настоящему и будущему Playboy: уникальная эстетика Майами, постоянно развивающийся ландшафт криптовалюты, в который глубоко встроен Playboy, и культовый логотип Playboy. ”

”

Основанный в декабре 1953 года Хью Хефнером до того, как телевизоры, не говоря уже о компьютерах и мобильных телефонах, стали предметом повседневного обихода, Playboy использует новые формы искусства и технологии по мере их появления. Также доказано, что он готов разжечь споры и разговоры. Попасть в пространство NFT, продажи которого за первую половину 2021 года составили 2,5 миллиарда долларов, имеет смысл.

Суман сказал: «Наша цель — опираться на нашу 67-летнюю историю поддержки художников и участия в совместных проектах, которые зажигают значимые разговоры о цензуре, сексуальности, свободе выражения.”

NFT или невзаимозаменяемые токены — это цифровые документы, которые хранятся в цепочке блоков и представляют собой владение виртуальным или физическим товаром. Playboy заявляет, что для сохранения подлинности каждый художник сам будет чеканить свои соответствующие NFT через блокчейн Ethereum, а затем передавать NFT в Playboy для продажи.

SuperRare, основанный в 2017 году, представляет собой рынок цифрового искусства на основе блокчейнов, место для творчества создателей и коллекционеров. Хотя искусство будет размещено на платформе SuperRare, оно продвигается в сотрудничестве с Decentraland, платформой виртуальной реальности, работающей на блокчейне Ethereum.В мире Decentraland пользователи могут создавать, испытывать и монетизировать то, что они создают и чем владеют. Суман сказал, что Playboy «тесно сотрудничал» с командой Decentraland при запуске.

Хотя искусство будет размещено на платформе SuperRare, оно продвигается в сотрудничестве с Decentraland, платформой виртуальной реальности, работающей на блокчейне Ethereum.В мире Decentraland пользователи могут создавать, испытывать и монетизировать то, что они создают и чем владеют. Суман сказал, что Playboy «тесно сотрудничал» с командой Decentraland при запуске.

Decentraland Art Week проходит с 8 по 18 июля. Сегодня коллекция произведений искусства Майами-Бич выставлена на аукцион.

Пятая поправка, расшифровка и биометрические коды доступа

Распространение коммерчески доступных продуктов для шифрования затруднило доступ сотрудников правоохранительных органов к информации, касающейся уголовных расследований и расследований, связанных с национальной безопасностью.В октябре директор ФБР Кристофер Рэй заявил, что за 11 месяцев ФБР не смогло извлечь данные с более чем 6900 устройств; это более половины устройств, которые он пытался разблокировать. Это «огромная, огромная проблема», — сказал Рэй. Можно подумать, что решение этой проблемы состоит в том, чтобы правительство приказало пользователю предоставить пароль для устройства. Но такой приказ может столкнуться с большим препятствием: Пятая поправка. В последние годы появилось несколько случаев применимости Пятой поправки к требованиям паролей к зашифрованным устройствам.Защита, обеспечиваемая поправкой, зависит, среди прочего, от того, включает ли пароль биометрическую проверку с помощью уникальной физической функции или более типичную строку символов (код доступа). Как мы увидим, у правительства есть немного больше свободы действий в соответствии с Пятой поправкой, чтобы настаивать на расшифровке персональных вычислительных устройств с использованием биометрических паролей, которые, как и в новом iPhone X, становятся все более распространенными.

Можно подумать, что решение этой проблемы состоит в том, чтобы правительство приказало пользователю предоставить пароль для устройства. Но такой приказ может столкнуться с большим препятствием: Пятая поправка. В последние годы появилось несколько случаев применимости Пятой поправки к требованиям паролей к зашифрованным устройствам.Защита, обеспечиваемая поправкой, зависит, среди прочего, от того, включает ли пароль биометрическую проверку с помощью уникальной физической функции или более типичную строку символов (код доступа). Как мы увидим, у правительства есть немного больше свободы действий в соответствии с Пятой поправкой, чтобы настаивать на расшифровке персональных вычислительных устройств с использованием биометрических паролей, которые, как и в новом iPhone X, становятся все более распространенными.

Пятая поправка

Верховный суд признает, что «Пятая поправка не запрещает независимо от насильственного предъявления всех видов компрометирующих доказательств, но применяется только тогда, когда обвиняемый вынужден дать показания , сообщение является компрометирующим. Верховный суд заявил, что для того, чтобы информация была свидетельской, «сообщение обвиняемого должно само, прямо или косвенно, относиться к фактическим утверждениям или раскрывать информацию … Пятая поправка ».

Верховный суд заявил, что для того, чтобы информация была свидетельской, «сообщение обвиняемого должно само, прямо или косвенно, относиться к фактическим утверждениям или раскрывать информацию … Пятая поправка ».

Пятая поправка и принудительное дешифрование: биометрическая проверка и пароли

Биометрическая проверка

Суды относительно согласны с тем, что Пятая поправка не защищает от создания физических признаков или действий.Например, Пятая поправка не запрещает принудительное воспроизведение голоса, крови, почерка или лица человека; хотя признаки могут быть компрометирующими, они не носят рекомендательного или коммуникативного характера. В частности, суд отмечает в деле United States v. Wade , что «[i] t является принуждением обвиняемого продемонстрировать свои физические характеристики, а не принуждением раскрыть какие-либо знания, которые он мог бы иметь». Основываясь на этих случаях, Окружной суд Вирджиния-Бич и Апелляционный суд Миннесоты согласились с тем, что, как и в случае с любыми другими физическими объектами, правительство может заставить подозреваемого предоставить биометрический пароль. Действительно, суд в деле State v. Diamond постановил, что «задача, которую Даймонд был вынужден выполнить — предоставить отпечаток пальца — не более чем свидетельство, чем предоставление образца крови, предоставление образцов почерка или голоса, стояние в очереди или носить определенную одежду ».

Действительно, суд в деле State v. Diamond постановил, что «задача, которую Даймонд был вынужден выполнить — предоставить отпечаток пальца — не более чем свидетельство, чем предоставление образца крови, предоставление образцов почерка или голоса, стояние в очереди или носить определенную одежду ».

Примечательно, что федеральный окружной суд на севере Иллинойса недавно обнаружил, что изготовление биометрического пароля не аналогично предъявлению вещественных доказательств. Суд, ссылаясь на Riley v. California, , рассуждал так: «Мы не считаем, что простая аналогия, приравнивающая ограниченную защиту к отпечатку пальца, используемому для целей идентификации, к принудительному снятию отпечатка пальца для разблокировки электронного устройства Apple, которое потенциально содержит некоторые из самых интимные подробности жизни человека (и потенциально обеспечивающие прямой доступ к контрабанде) подтверждаются юриспруденцией Пятой поправки.Несмотря на то, что его доводы основаны на соображениях конфиденциальности Четвертой поправки, суд открыл дверь для защиты биометрических паролей Пятой поправкой. Хотя биометрические пароли рекламируются как более удобные и безопасные меры аутентификации, они становятся менее важными, когда правительство требует их производства.

Хотя биометрические пароли рекламируются как более удобные и безопасные меры аутентификации, они становятся менее важными, когда правительство требует их производства.

Коды доступа

В отличие от чисто физического биометрического пароля, Пятая поправка предлагает большую защиту паролей. Хотя само по себе дело не в шифровании, Fisher v.United States является краеугольным камнем нашего понимания того, как Пятая поправка применяется к принудительному созданию пароля. В деле Fisher IRS приказало двум налогоплательщикам предъявить компрометирующие документы. Ответчики оспорили постановление, утверждая, что содержание документов является компрометирующим и, следовательно, защищено Пятой поправкой. Суд не согласился, удовлетворив запрос властей о предоставлении документов, «не требовал давать устные показания; при этом он обычно не заставляет налогоплательщика переформулировать, повторить или подтвердить истинность содержания запрашиваемых документов. Следовательно, Пятая поправка не будет нарушена одним лишь фактом, что бумаги на их лице могут изобличить налогоплательщика, поскольку привилегия защищает человека только от инкриминирования его собственными вынужденными свидетельскими показаниями ». Однако суду было ясно: хотя контент сам по себе не защищен, акт производства может быть свидетельством независимо от содержания. Суд аргументировал это тем, что «действие по предоставлению доказательств в ответ на повестку в суд, тем не менее, имеет свои коммуникативные аспекты, полностью помимо содержания представленных документов.Выполнение повестки в суд молчаливо признает наличие требуемых документов и их владение или контроль со стороны налогоплательщика ». Таким образом, суд признал, что в некоторых случаях Пятая поправка защищает акт производства .

Следовательно, Пятая поправка не будет нарушена одним лишь фактом, что бумаги на их лице могут изобличить налогоплательщика, поскольку привилегия защищает человека только от инкриминирования его собственными вынужденными свидетельскими показаниями ». Однако суду было ясно: хотя контент сам по себе не защищен, акт производства может быть свидетельством независимо от содержания. Суд аргументировал это тем, что «действие по предоставлению доказательств в ответ на повестку в суд, тем не менее, имеет свои коммуникативные аспекты, полностью помимо содержания представленных документов.Выполнение повестки в суд молчаливо признает наличие требуемых документов и их владение или контроль со стороны налогоплательщика ». Таким образом, суд признал, что в некоторых случаях Пятая поправка защищает акт производства .

Несмотря на принцип производства, суд в деле Fisher постановил, что «существование и местонахождение документов предрешены, и налогоплательщик почти ничего не добавляет к общей сумме информации правительства, признавая, что у него, по сути, есть бумаги. В этих условиях … «никакие конституционные права не затрагиваются. Вопрос не в свидетельских показаниях, а в сдаче ». Это называется« предрешенным »исключением из доктрины« акта производства ». Короче говоря, Пятая поправка не имеет отношения, если правительству известно о существовании, владении и подлинности компрометирующих улик, поскольку их производство не имеет свидетельского значения. Доктрины как акта производства, так и предрешенного вывода важны для нашего понимания того, как Пятая поправка защищает от принудительного создания наших паролей.

В этих условиях … «никакие конституционные права не затрагиваются. Вопрос не в свидетельских показаниях, а в сдаче ». Это называется« предрешенным »исключением из доктрины« акта производства ». Короче говоря, Пятая поправка не имеет отношения, если правительству известно о существовании, владении и подлинности компрометирующих улик, поскольку их производство не имеет свидетельского значения. Доктрины как акта производства, так и предрешенного вывода важны для нашего понимания того, как Пятая поправка защищает от принудительного создания наших паролей.

На сегодняшний день только два федеральных апелляционных суда применили Пятую поправку к принудительному дешифрованию в контексте паролей. Одиннадцатый судебный процесс в деле In Re: Судебная повестка Большого жюри (США против Доу) постановила, что правительство не может заставить человека предоставить пароль, если оно не знает, что у человека есть пароль , а знает, с разумной точностью, что устройство содержит уличающие. В этом деле правительство провело расследование в отношении обвиняемого, который, по его подозрениям, распространял детскую порнографию.Правоохранительные органы произвели ордер на обыск в его комнате и законным образом изъяли семь устройств, все из которых были зашифрованы. Хотя правительство знало, что устройства принадлежали обвиняемым, оно не знало, хранятся ли на дисках компрометирующие файлы. Ссылаясь на доктрину акта производства, суд постановил, что «расшифровка и производство будут равносильны свидетельству Доу о том, что он знает о существовании и местонахождении потенциально компрометирующих файлов; о его владении, контроле и доступе к зашифрованным частям дисков; и его способности расшифровать файлы.«Поскольку существование, владение и подлинность контента на устройстве не были предрешены, Пятая поправка защищала процесс создания расшифрованного устройства. Многие суды, как федеральные, так и государственные, согласны с толкованием и применением доктрины предрешенного заключения.

В этом деле правительство провело расследование в отношении обвиняемого, который, по его подозрениям, распространял детскую порнографию.Правоохранительные органы произвели ордер на обыск в его комнате и законным образом изъяли семь устройств, все из которых были зашифрованы. Хотя правительство знало, что устройства принадлежали обвиняемым, оно не знало, хранятся ли на дисках компрометирующие файлы. Ссылаясь на доктрину акта производства, суд постановил, что «расшифровка и производство будут равносильны свидетельству Доу о том, что он знает о существовании и местонахождении потенциально компрометирующих файлов; о его владении, контроле и доступе к зашифрованным частям дисков; и его способности расшифровать файлы.«Поскольку существование, владение и подлинность контента на устройстве не были предрешены, Пятая поправка защищала процесс создания расшифрованного устройства. Многие суды, как федеральные, так и государственные, согласны с толкованием и применением доктрины предрешенного заключения. (Примеры см. Здесь, здесь и здесь.) Стоит отметить, что часто, как показано в деле U.S. v. Doe , правительство использует приказы о неуважении к делу, чтобы стимулировать принудительное дешифрование устройств.Но эффективность приговоров о неуважении к суду зависит от того, находится ли подозреваемый под стражей, и от предполагаемых последствий осуждения подозреваемого в заключении. Во-первых, если подозреваемый мертв, уехал из страны или отсутствует по иным причинам, угроза неуважения к нему фактически бесполезна, поскольку нет никого, кто мог бы пострадать от последствий заключения. Во-вторых, даже если подозреваемый может проявить неуважение к суду, потенциальные последствия осуждения могут перевесить последствия приговора о неуважении к суду, тем самым уменьшая стимул выполнять приказ о расшифровке.Например, в деле США против Apple Macpro подозреваемый провел более двух лет в неуважении к суду и остается в заключении на неопределенный срок, несмотря на то, что его осуждение не может повлечь за собой пожизненное заключение.

(Примеры см. Здесь, здесь и здесь.) Стоит отметить, что часто, как показано в деле U.S. v. Doe , правительство использует приказы о неуважении к делу, чтобы стимулировать принудительное дешифрование устройств.Но эффективность приговоров о неуважении к суду зависит от того, находится ли подозреваемый под стражей, и от предполагаемых последствий осуждения подозреваемого в заключении. Во-первых, если подозреваемый мертв, уехал из страны или отсутствует по иным причинам, угроза неуважения к нему фактически бесполезна, поскольку нет никого, кто мог бы пострадать от последствий заключения. Во-вторых, даже если подозреваемый может проявить неуважение к суду, потенциальные последствия осуждения могут перевесить последствия приговора о неуважении к суду, тем самым уменьшая стимул выполнять приказ о расшифровке.Например, в деле США против Apple Macpro подозреваемый провел более двух лет в неуважении к суду и остается в заключении на неопределенный срок, несмотря на то, что его осуждение не может повлечь за собой пожизненное заключение. Для этого подозреваемого и, возможно, многих других обвинение в неуважении к суду может быть воспринято как более мягкое, чем обвинение в основном преступлении.

Для этого подозреваемого и, возможно, многих других обвинение в неуважении к суду может быть воспринято как более мягкое, чем обвинение в основном преступлении.

Другая интерпретация возникла в решении третьего округа в отношении Apple Macpro . Суд оставил в силе постановление о неуважении к суду, которое было вынесено, когда ответчик отказался подчиниться постановлению о расшифровке.Суд низшей инстанции применил доктрину предрешенного заключения, используя подход Одиннадцатого округа, и постановил, что, поскольку правительство знало об инкриминирующем содержании по телефону с разумной конкретностью, не было никаких последствий Пятой поправки. Однако, хотя апелляционный суд утвердил это решение, судья также утверждал (в сноске), что:

Важно отметить, что мы не делаем вывод о том, что осведомленность правительства о содержании устройств обязательно является правильным направлением расследования «предрешенного заключения» в контексте приказа о принудительном дешифровании.

Вместо этого можно привести очень веский аргумент в пользу того, что доктрина предрешенного вывода должным образом фокусируется на том, знает ли правительство уже свидетельские показания, которые подразумеваются в акте производства. В этом случае факт, известный правительству, который подразумевается в акте предоставления пароля для устройств, — это «Я, Джон Доу, знаю пароль для этих устройств». На основании показаний, представленных в ходе судебного разбирательства по делу о неуважении к суду, этот факт является предрешенным.

Проще говоря, суд считает, что все, что нужно знать правительству для того, чтобы заставить произвести пароль, — это просто то, что пароль существует, что он находится в распоряжении подозреваемого и является подлинным.По мнению суда, когда подозреваемый представляет пароль, это действие является просто узким свидетельством утверждения, касающимся только пароля, а не компрометирующего содержания на устройстве. На сегодняшний день Апелляционный суд Флориды — единственный суд, который придерживается такой аргументации. Орин Керр, пишущий о применении доктрины предрешенного вывода, имеет аналогичную интерпретацию этого: «Чтобы узнать, подразумевает ли ввод пароля свидетельство, которое является предрешенным, соответствующий вопрос должен заключаться в том, знает ли правительство, что подозреваемый знает пароль.Комментируя Apple Macpro , Керр отмечает: «Это изречение, но это« очень сильное »изречение. Вопрос будет жить еще один день без разделения цепей. Но, учитывая, что я считаю сноску правильной, я надеюсь, что она будет соблюдаться в будущих делах ».

Орин Керр, пишущий о применении доктрины предрешенного вывода, имеет аналогичную интерпретацию этого: «Чтобы узнать, подразумевает ли ввод пароля свидетельство, которое является предрешенным, соответствующий вопрос должен заключаться в том, знает ли правительство, что подозреваемый знает пароль.Комментируя Apple Macpro , Керр отмечает: «Это изречение, но это« очень сильное »изречение. Вопрос будет жить еще один день без разделения цепей. Но, учитывая, что я считаю сноску правильной, я надеюсь, что она будет соблюдаться в будущих делах ».

Вопросы, которые следует учитывать при развитии технологии на основе паролей

Пользователи электронных устройств сталкиваются с важными вопросами о том, насколько безопасны они и от кого. Если кто-то в первую очередь хочет защитить себя от правительства, биометрические пароли, такие как Apple TouchID или FaceID, могут не обеспечить желаемой защиты.У Apple может быть решение для устранения проблем, проиллюстрированных выше. Пользователи iPhone могут использовать TouchID (пароль по отпечатку пальца) и, при необходимости, нажать кнопку питания пять раз, чтобы временно отключить настройку и вернуться к традиционному паролю. Хотя это считается «кнопкой полицейского», эта функция с большей вероятностью будет использоваться в экстренных случаях.

Пользователи iPhone могут использовать TouchID (пароль по отпечатку пальца) и, при необходимости, нажать кнопку питания пять раз, чтобы временно отключить настройку и вернуться к традиционному паролю. Хотя это считается «кнопкой полицейского», эта функция с большей вероятностью будет использоваться в экстренных случаях.

Более того, обсуждение в этом посте поднимает потенциальные проблемы с менеджерами паролей, такими как Dashlane и LastPass. Эти приложения используют технологию идентификации по отпечатку пальца для защиты десятков, если не сотен паролей пользователей.Здесь возникают две проблемы. Во-первых, биометрические пароли имеют меньшую конституционную защиту. Во-вторых, что более важно, приложение, при доступе к нему со стороны правительства, предоставит правоохранительным органам полный каталог символьных паролей пользователя. Создание кодов доступа, содержащихся в приложении, не потребует от пользователя предоставления какой-либо свидетельской информации, и, таким образом, традиционные последствия Пятой поправки, касающиеся принудительного создания сохраненных кодов доступа, будут ограничены. Согласно обсуждаемым принципам, эти типы приложений могут обеспечить пользователям наименьшую защиту от правительства.

Согласно обсуждаемым принципам, эти типы приложений могут обеспечить пользователям наименьшую защиту от правительства.

Ключ дешифрования Kaseya обнаружен после исчезновения банды вымогателей REvil

После взлома компании-вымогателя REvil компании-разработчика программного обеспечения для удаленного управления Kaseya и тысяч нижестоящих клиентов преступники внезапно исчезли, оставив многих жертв в беде. Хорошие новости прибыли, поскольку Касея, похоже, получила ключ дешифрования почти через три недели после атаки.

Kaseya не сообщает, откуда именно взялся ключ дешифрования, за исключением того, что он пришел от «третьей стороны». Но он активно работает, чтобы связаться с клиентами, пострадавшими от программы-вымогателя, и до сих пор не слышал о каких-либо проблемах с ее использованием для разблокировки систем.

Ключ дешифрования Kaseya решает сложную ситуацию для тысяч предприятий

Атака программы-вымогателя Kaseya произошла в особенно неподходящее время, как раз накануне длинных выходных 4 июля в Соединенных Штатах, когда ИТ-персонал должен был не дежурить по крайней мере на три дня. Взломав службу VSA компании, которую, в свою очередь, используют многие поставщики управляемых услуг, которые, в свою очередь, имеют высокий уровень доступа к своим индивидуальным бизнес-клиентам, вымогатель REvil быстро распространился по десяткам тысяч предприятий.

Взломав службу VSA компании, которую, в свою очередь, используют многие поставщики управляемых услуг, которые, в свою очередь, имеют высокий уровень доступа к своим индивидуальным бизнес-клиентам, вымогатель REvil быстро распространился по десяткам тысяч предприятий.

Ситуация стала еще хуже 13 июля, когда REvil внезапно поднял ставки и полностью исчез из Интернета. Вряд ли это странный шаг для банды вымогателей, которая проводит такое крупное и разрушительное ограбление, но обычно они заканчивают вести свой бизнес и собирают свои деньги, прежде чем исчезнуть.Группа вымогателей REvil закрыла все свои точки соприкосновения в темной сети (включая «Счастливый блог») и прекратила общение с жертвами прямо в разгар переговоров по осуществлению платежей и разблокировке систем, оставив многие компании в беде.

До сих пор неясно, почему исчезла группа вымогателей REvil, но теперь Касея оказывается с универсальным ключом дешифрования в руках. Как это произошло, остается только строить догадки. Касея, возможно, заплатила REvil определенную сумму за это, или банда могла быть взломана правительством США или России.Также существует вероятность того, что хакеры изменили свои криминальные привычки и пытаются загладить вину, хотя это, по-видимому, самый отдаленный сценарий из всех возможных. Компания требовала от Касеи 70 миллионов долларов, чтобы устранить весь ущерб, и не могла подтвердить или опровергнуть факт уплаты выкупа за получение ключа дешифрования.

Касея, возможно, заплатила REvil определенную сумму за это, или банда могла быть взломана правительством США или России.Также существует вероятность того, что хакеры изменили свои криминальные привычки и пытаются загладить вину, хотя это, по-видимому, самый отдаленный сценарий из всех возможных. Компания требовала от Касеи 70 миллионов долларов, чтобы устранить весь ущерб, и не могла подтвердить или опровергнуть факт уплаты выкупа за получение ключа дешифрования.

Независимая компания по кибербезопасности Emsisoft подтвердила, что ключ дешифрования работает и восстанавливает системы, пораженные программой-вымогателем REvil. Вероятно, это происходит слишком поздно для некоторых жертв, которым был дан срок, чтобы заплатить или увидеть, что их данные были уничтожены, но те, кто вел переговоры с REvil, когда группа исчезла, будут вполне счастливы услышать эту новость.Kaseya напрямую обращается к пострадавшим клиентам и имеет команды, готовые работать с ними над исправлением ситуации.

Попались ли правительственные силы к банде вымогателей REvil?

Учитывая, что компании, как правило, стараются как можно больше не упоминать о выкупе в новостях, и что Касея не станет отрицать факт совершения платежа, наиболее вероятным объяснением является то, что она предприняла какие-то меры, чтобы заполучить вымогатель REvil. ключ дешифрования.

Хотя участие правительства в получении ключа дешифрования менее вероятно, оно могло сыграть роль в переговорах (и в полном исчезновении присутствия вымогателя REvil из преступного подполья).Хотя ни одно из правительств не обещало никаких действий в ответ на атаку Касеи, предполагается, что REvil базируется в России, и администрация Байдена заявила, что ожидает, что российское правительство начнет действовать против подобных групп. Администрация также предложила «взломать обратно», когда почувствует, что иностранное правительство отказывается сотрудничать, даже если это может включать атаку на сервер в России или другой зарубежной стране. REvil, возможно, был более склонен резко снизить свою начальную запрашиваемую цену, учитывая, что на нем было повышено тепло.

REvil, возможно, был более склонен резко снизить свою начальную запрашиваемую цену, учитывая, что на нем было повышено тепло.

Но если об арестах не объявляет то или иное правительство, это, скорее всего, не конец преступников, стоящих за вымогателем REvil. Группа уже распалась и реформировалась один раз, начав с «GandCrab» и получив заявленные 2 миллиарда долларов в результате громких атак с 2018 по 2019 год. GandCrab закончился официальным закрытием, в котором участники заявили, что «хорошо наслаждаются». -на пенсию », но они снова появятся примерно через год как REvil. Банды программ-вымогателей часто берут перерыв на несколько месяцев и реформируются под новым названием или разделяются на новые более мелкие группы после того, как привлекают значительное внимание общественности.

Kaseya не скажет, как именно был получен ключ дешифрования, за исключением того, что он пришел от «третьей стороны». Но он активно работает, чтобы связаться с клиентами, пострадавшими от # вымогателя. # кибербезопасность #respectdataНажмите, чтобы написать твит

# кибербезопасность #respectdataНажмите, чтобы написать твит По этой причине организации, которые были поражены вымогателем REvil, должны ожидать, что любые эксфильтрованные данные все еще доступны и могут быть использованы в будущем (в попытках взлома фишинга и корпоративной электронной почты, просто чтобы назвать пару общих возможностей) .Эрих Крон, защитник осведомленности в области безопасности в KnowBe4, отмечает: «Даже с выпуском универсального дешифратора организациям, у которых данные были отфильтрованы в результате заражения программой-вымогателем, что является обычным явлением с REvil и современными программами-вымогателями, все еще приходится сталкиваться с воздействием вируса. нарушение данных и все, что влечет за собой. Для регулируемых отраслей это может быть очень дорогостоящим. Это следует использовать в качестве урока для организаций любого размера, и мы надеемся, что это приведет к улучшению защиты как внутри организаций, так и поставщиков услуг.Всякий раз, когда организация доверяет внешним сущностям ключи от своего королевства, они подвергаются серьезному риску. Точно так же, когда MSP получают такой доступ, они обязательно должны активно защищать своих клиентов. Для организаций, которые были уничтожены программами-вымогателями из-за отсутствия резервных копий, или если их резервные копии были зашифрованы, что сделало их уязвимыми, это отличное время, чтобы провести трудные обсуждения со своими поставщиками услуг, чтобы устранить угрозу в системе. будущее.”

Точно так же, когда MSP получают такой доступ, они обязательно должны активно защищать своих клиентов. Для организаций, которые были уничтожены программами-вымогателями из-за отсутствия резервных копий, или если их резервные копии были зашифрованы, что сделало их уязвимыми, это отличное время, чтобы провести трудные обсуждения со своими поставщиками услуг, чтобы устранить угрозу в системе. будущее.”

Вариант программы-вымогателя не расшифровывает файлы после уплаты выкупа

Прошла еще неделя, и появился еще один вариант программы-вымогателя. Последнее обнаружение программ-вымогателей вызвало обеспокоенность у многих в отрасли, поскольку киберпреступники редко используют программы-вымогатели, которые принимают выкуп, но не имеют механизма для фактического дешифрования файлов.

В прошлом киберпреступники придерживались кодекса чести, который требовал от них предоставления ключа дешифрования после выплаты выкупа в биткойнах.Они понимали, что для продолжения успеха в вымогательстве выкупа им необходимо было выполнить и расшифровать файлы после оплаты. Если киберпреступники не расшифруют файлы после уплаты выкупа, жертвы быстро узнают, что они вряд ли вернут свои файлы, и откажутся от платежей в массовом порядке. Тем не менее, есть ряд киберпреступников низкого уровня, которые не заинтересованы в чести, а вместо этого сосредотачиваются на том, чтобы обманом заставить вас заплатить выкуп, убедив вас, что ваши файлы зашифрованы.

Если киберпреступники не расшифруют файлы после уплаты выкупа, жертвы быстро узнают, что они вряд ли вернут свои файлы, и откажутся от платежей в массовом порядке. Тем не менее, есть ряд киберпреступников низкого уровня, которые не заинтересованы в чести, а вместо этого сосредотачиваются на том, чтобы обманом заставить вас заплатить выкуп, убедив вас, что ваши файлы зашифрованы.

«Есть ряд примеров, когда настоящего шифрования не происходит. Вместо этого киберпреступники полагаются на социальную инженерию атаки, чтобы убедить людей заплатить », — предупреждает Грейсон Милбурн, директор службы безопасности Webroot.

Типичная атака программы-вымогателя шифрует файлы в общих сетевых ресурсах, а затем открывает записку о выкупе с инструкциями по уплате выкупа биткойнами с использованием сети Tor. Киберпреступники настраивают сервер управления и контроля (C&C) для сбора информации о вашей системе и предоставления ключа дешифрования.Цикл заражения этого штамма следует той же формуле, но не выполняет свое обещание расшифровать файлы после оплаты. Фактически, он даже не шифрует файлы, он просто их просто удаляет! Он удаляет все в прикрепленных общих папках и удаляет системные исполняемые файлы, которые отвечают за управление точками восстановления системы.

Фактически, он даже не шифрует файлы, он просто их просто удаляет! Он удаляет все в прикрепленных общих папках и удаляет системные исполняемые файлы, которые отвечают за управление точками восстановления системы.

Может быть очень сложно сказать, настоящий штамм вымогателя, которым вы были заражены, или нет. Самый очевидный признак того, что это поддельная программа-вымогатель, заключается в том, что у нее нет названия, как у других законных штаммов вымогателей.Вам также следует поискать в Интернете адрес для платежа в биткойнах или найти фактическое сообщение о программе-вымогателе, чтобы увидеть, что обсуждается на форумах или исследователями в области безопасности. Настоящая программа-вымогатель изменяет расширение зашифрованных файлов. Попробуйте снова изменить расширение файла, чтобы проверить, сможете ли вы открыть файлы. Если вы можете, файлы не были зашифрованы, а просто переименованы, чтобы создать иллюзию шифрования и заставить вас заплатить выкуп.

Вы можете очень быстро определить, подверглись ли вы атаке с помощью поддельной программы-вымогателя, всего за несколько шагов. Наиболее очевидной подсказкой будет сообщение о программе-вымогателе, которое появляется и блокирует ваш экран. Если вы видите это сообщение, и ваш компьютер переходит в режим выключения, нет необходимости в дальнейших исследованиях. Просто подготовьте резервные копии, чтобы восстановить файлы.

Наиболее очевидной подсказкой будет сообщение о программе-вымогателе, которое появляется и блокирует ваш экран. Если вы видите это сообщение, и ваш компьютер переходит в режим выключения, нет необходимости в дальнейших исследованиях. Просто подготовьте резервные копии, чтобы восстановить файлы.

Троянец добавляет в системный реестр следующие записи.

- % APPDATA% \ winstrsp.exe [определяется как GAV: FakeRansom.A (троян)]

- % TEMP% \ winopen.exewinopen.exe [определяется как GAV: Fakelock.C (троян)]

- % ТЕМП.% \ ~ 8.летучая мышь

Проверьте ваши запущенные процессы. Троянец запускается при перезагрузке с помощью schtasks.exe. Файл z544 — это файл XML, содержащий данные задачи.

Тщательно проверьте все полученные электронные письма

Атаки программ-вымогателей в основном осуществляются с помощью почтовых кампаний, в ходе которых киберпреступники подделывают факс, выписку из банка или счет за коммунальные услуги. Проверьте адрес электронной почты, проверьте орфографические и грамматические ошибки и, самое главное, спросите себя: «Ожидал ли я это письмо?»

Проверьте адрес электронной почты, проверьте орфографические и грамматические ошибки и, самое главное, спросите себя: «Ожидал ли я это письмо?»

Обучение сотрудников

Исследование отдела безопасности пришло к выводу, что 97% опрошенных не смогли идентифицировать фишинговые письма от группы или случайных выборок.Сотрудники являются самым слабым звеном и должны быть осведомлены о векторах атак программ-вымогателей и о том, что следует искать в фишинговых письмах.

Резервные копии критичны

Резервные копии критически важны для восстановления ваших зашифрованных данных и избавят вас от необходимости платить выкуп. Восстановление файлов из резервной копии может занять много времени, поэтому убедитесь, что ваши резервные копии актуальны и регулярно проверяются. Необходимость восстановления из резервной копии приведет к простою, которое стоит денег вашей компании и может нанести ущерб деловой репутации.

Технологии обмана

Deception Technology устанавливает ловушки, чтобы ввести злоумышленника в заблуждение и не дать ему проникнуть глубже в вашу сеть и достичь намеченной цели. Эти ловушки могут быть такими простыми, как документ с вводящим в заблуждение заголовком, созданный исключительно для привлечения киберпреступников. Например, вы можете создать ловушку, используя простой текстовый документ, и дать этому документу привлекательное имя, например «Passwords.docx». Когда документ открывается, он отправляет уведомление системному администратору.

Эти ловушки могут быть такими простыми, как документ с вводящим в заблуждение заголовком, созданный исключительно для привлечения киберпреступников. Например, вы можете создать ловушку, используя простой текстовый документ, и дать этому документу привлекательное имя, например «Passwords.docx». Когда документ открывается, он отправляет уведомление системному администратору.

Защита от программ-вымогателей

По данным ФБР, бизнес-вымогатель вырастет в 2016 году с оборотом в 1 миллиард долларов. Можно с уверенностью сказать, что новые штаммы вымогателей будут продолжать выпускаться невиданными ранее темпами, поскольку все больше и больше киберпреступников устремляются к вымогателям. Компании, занимающиеся кибербезопасностью, не спешат реагировать, но технология защиты от программ-вымогателей доступна.

Защита вашей сети — это не то, что нужно откладывать на завтра. Воспользуйтесь приведенными выше советами, чтобы рассказать своим сотрудникам об угрозе программ-вымогателей и о том, на что обращать внимание при проверке электронных писем на наличие признаков возможной атаки. Убедиться, что ваши резервные копии находятся в хорошем рабочем состоянии, очень важно, и использование технологии обмана и установка защиты от программ-вымогателей остановят атаку, когда она преодолеет вашу первоначальную защиту. Профилактика — ключ к успеху, но защита — необходимость.

Убедиться, что ваши резервные копии находятся в хорошем рабочем состоянии, очень важно, и использование технологии обмана и установка защиты от программ-вымогателей остановят атаку, когда она преодолеет вашу первоначальную защиту. Профилактика — ключ к успеху, но защита — необходимость.

Часто задаваемые вопросы: управление цифровыми правами — castLabs

В чем разница между аппаратной и программной защитой DRM?

Программная защита DRM может быть встроена либо в ОС устройства, , платформу воспроизведения, либо активирована с помощью SDK на основе приложения. Лицензирование, дешифрование и декодирование DRM обычно происходят в «пользовательском пространстве» ОС, которое является частью памяти устройства, где выполняются приложения. Например, браузеры обычно используют этот метод для обработки содержимого, зашифрованного DRM.

Лицензирование, дешифрование и декодирование DRM обычно происходят в «пользовательском пространстве» ОС, которое является частью памяти устройства, где выполняются приложения. Например, браузеры обычно используют этот метод для обработки содержимого, зашифрованного DRM.

Для повышения уровня безопасности процессы могут выполняться в программной доверенной среде выполнения (TEE), также называемой программным элементом безопасности (SSE) или криптографией белого ящика (WBC). TEE — это безопасная среда для выполнения конфиденциальных процессов, защиты секретных ключей в лицензиях DRM и защиты буферов данных, таких как расшифрованные кадры.Думайте об этом как о сейфе для безопасного хранения данных и запущенных процессов. Этот метод обеспечивает высочайший уровень безопасности для программных сред DRM. Используя этот подход, декодирование контента может происходить либо в TEE с использованием программного декодера, либо оно также может выполняться с помощью аппаратно поддерживаемого кодека (вне TEE).

Однако во всех реализациях программного обеспечения DRM приложение проигрывателя само принимает расшифрованный / декодированный контент и отправляет его на экран устройства. Для этого требуется, чтобы видеоданные покидали защищенную среду на каком-то этапе и потенциально могли обрабатываться уязвимым программным обеспечением вне контроля реализации DRM.

Для дальнейшего повышения безопасности некоторые устройства имеют встроенный TEE в аппаратном обеспечении в виде закрытой системы, в которой все операции лицензирования, дешифрования и декодирования выполняются внутри набора микросхем. Это обеспечивает максимальную защиту контента от внешнего доступа, поскольку гораздо сложнее скомпрометировать данные и код, загруженные внутри аппаратного чипа, по сравнению с программной обработкой. Также возможно напрямую интегрировать защищенное оборудование отображения с аппаратными TEE.

Используя этот аппаратный подход, приложение проигрывателя получает лицензию DRM и зашифрованный контент и передает их в TEE на чипсете устройства.Все дешифрование / декодирование медиа обрабатывается внутри чипа. Затем контент передается непосредственно с набора микросхем на экран устройства, где не существует API для доступа к передаваемым данным (с зашифрованным подключением дисплея, например, через HDCP ). Маловероятно, что лицензии на контент, а также дешифрованные сжатые и несжатые видеокадры будут доступны для перехвата за пределами TEE устройства.

Чтобы использовать аппаратную функцию DRM устройства, приложениям проигрывателя, а также используемую службу лицензирования должны, в частности:

- Поддержка аппаратного уровня безопасности данной системы DRM

- Включить его обнаружение

- Выборочно ограничить воспроизведение контента таким уровнем безопасности

Наши SDK для видеоплееров PRESTOplay упрощают развертывание как программного, так и аппаратного обеспечения DRM.Аппаратно защищенные TEE используются всякий раз, когда они присутствуют в устройстве воспроизведения, и мы также предоставляем программные TEE для повышения безопасности на мобильных устройствах, которые не предлагают встроенную аппаратную защиту.

Наша облачная служба лицензирования DRMtoday с несколькими DRM позволяет обнаруживать и обеспечивать соблюдение как аппаратных, так и программных уровней безопасности DRM. Это также включает аппаратную защиту PlayReady SL3000 и Widevine уровня безопасности 1.

ФБР делится главными ключами дешифрования для плодовитого вымогателя GandCrab

В понедельник ФБР опубликовало компьютерный код, предназначенный для противодействия распространенному и прибыльному типу вирусов-вымогателей, которые уносят своих жертв в США.С. и за рубежом.

Флэш-бюллетень, выпущенный отделом Cyber Watch ФБР, включал главные ключи дешифрования, необходимые для разблокировки компьютеров, зараженных версиями вымогателей, известных как GandCrab.

GandCrab функционирует, как и большинство штаммов вымогателей, шифруя содержимое зараженного компьютера и удерживая эти данные в заложниках в обмен на выкуп, выплачиваемый в криптовалюте.С начала 2018 года он заразил более 500000 жертв по всему миру, в свою очередь, причинив убытки, превышающие 300 миллионов долларов, говорится в бюллетене ФБР.

Описанный ФБР как работающий по бизнес-модели «программа-вымогатель как услуга», лицензии GandCrab продаются аффилированным лицам, которые оставляют 60% уплаченных выкупов.Остальные 40% остаются у разработчиков вредоносного ПО, которые, как сообщается, ежегодно зарабатывают миллионы долларов на продаже доступа киберпреступникам.

Предупреждение ФБР содержало главные ключи дешифрования, способные разблокировать компьютеры, зараженные более новыми версиями GandCrab, эффективно предоставляя потенциальным жертвам инструменты, необходимые для возврата без выплаты выкупа.

«Эти данные предназначены для того, чтобы помочь профессионалам в области кибербезопасности и системным администраторам защититься от постоянных злонамеренных действий киберпреступников», — говорится в бюллетене.

Предупреждение было передано партнерам по программе InfraGard бюро, и впервые о нем сообщил технический сайт Bleeping Computer.

ФБР заявило, что его инструменты были разработаны в сотрудничестве с правоохранительными органами восьми европейских стран и Европолом, а также с BitDefender, румынской фирмой по кибербезопасности. Та же коалиция в прошлом месяце выпустила инструмент дешифрования, предназначенный для более ранних версий GandCrab, хотя и после того, как операторы вредоносной программы объявили о завершении своей партнерской программы.

В сообщении на доске объявлений, объявляющем об окончании их партнерской программы, интернет-аккаунт, связанный с GandCrab, сообщил, что вредоносное ПО произвело выкуп на общую сумму более 2 миллиардов долларов и принесло его разработчикам еженедельный доход в размере около 2,5 миллионов долларов.

Вместо этого можно привести очень веский аргумент в пользу того, что доктрина предрешенного вывода должным образом фокусируется на том, знает ли правительство уже свидетельские показания, которые подразумеваются в акте производства. В этом случае факт, известный правительству, который подразумевается в акте предоставления пароля для устройств, — это «Я, Джон Доу, знаю пароль для этих устройств». На основании показаний, представленных в ходе судебного разбирательства по делу о неуважении к суду, этот факт является предрешенным.

Вместо этого можно привести очень веский аргумент в пользу того, что доктрина предрешенного вывода должным образом фокусируется на том, знает ли правительство уже свидетельские показания, которые подразумеваются в акте производства. В этом случае факт, известный правительству, который подразумевается в акте предоставления пароля для устройств, — это «Я, Джон Доу, знаю пароль для этих устройств». На основании показаний, представленных в ходе судебного разбирательства по делу о неуважении к суду, этот факт является предрешенным.