Балласты для газоразрядных ламп. Схема подключения ДНаТ и МГЛ

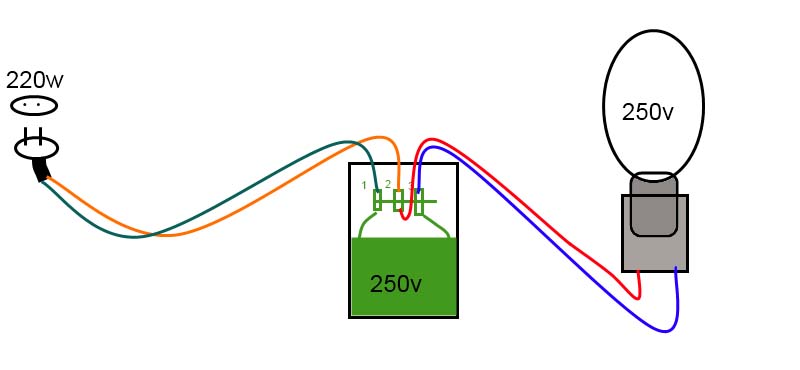

Что такое балласт (дроссель) и какая пускорегулирующая аппаратура нужна для подключения газоразрядных ламп (ДНаТ и МГЛ). Как подключить лампу ДНаТ.

Балласты прошли долгий путь за прошедшие годы — от больших неуклюжих коробок, которые можно использовать вместо якоря для лодки, до новых тонких и легких приборов. Переход от магнитных к электрическим и электронным балластам меняет правила игры на рынке искусственного освещения для растений.

Новые технологии и компьютеризация проникают во все сферы нашей жизни, даже в комнатное садоводство. Обновив балласт своей лампы – по сути электрический ограничитель, сменив его с магнитного на электрический, вы сможете получить максимум от своего газоразрядного освещения.

Давайте на минуту вспомним, что такое балласт и какое значение он имеет для освещения. Для начала представим, что могло бы случиться, если мы подключим даже 1000-ваттную натриевую лампу напрямую в розетку? Ничего хорошего – гореть она не будет, а если вам и удастся каким-то чудом ее зажечь, то она сгорит за считанные секунды – ток будет слишком высок.

Балласт занимается тем, что регулирует силу тока до нужных пределов и позволяет лампе работать на максимальной мощности без волнений о безопасности. Все газоразрядные лампы требуют использования балласта, который бывает трех видов: магнитный, электронный и цифровой.

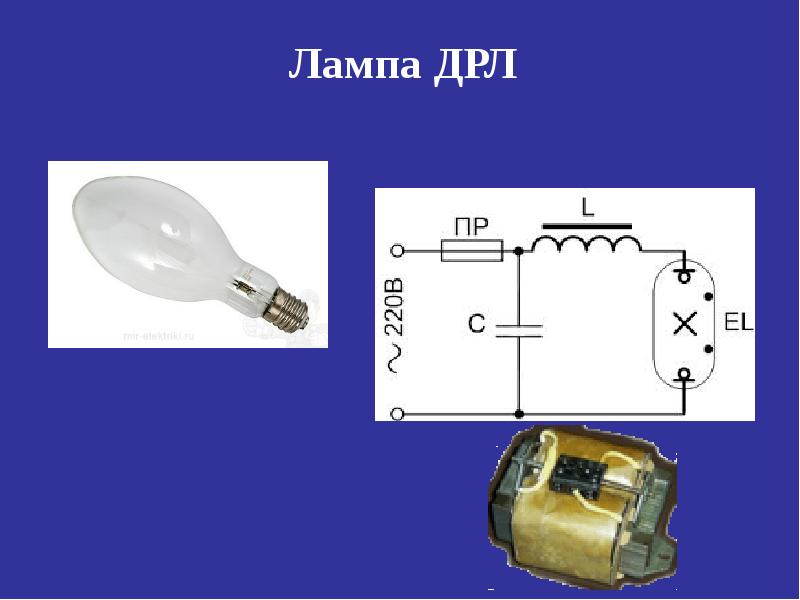

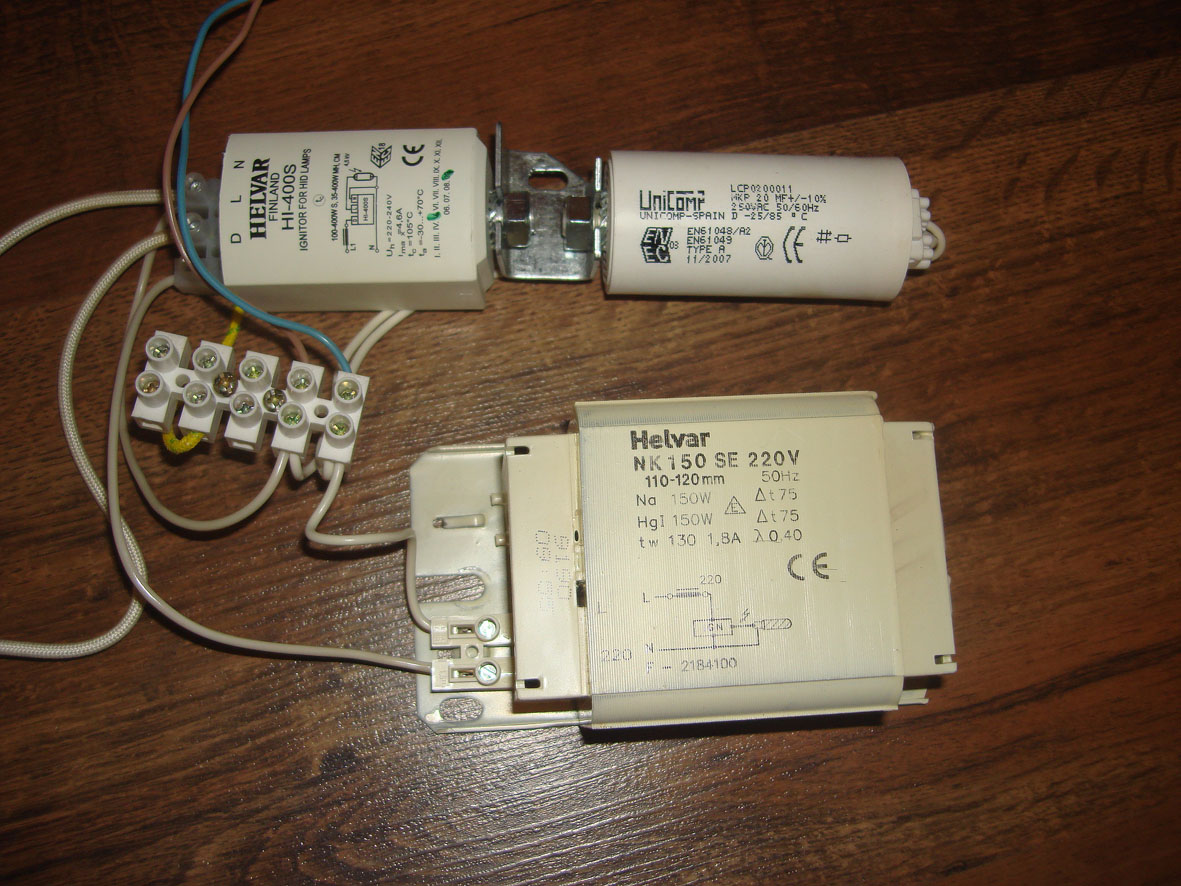

Магнитные балласты (ЭмПРА)

Магнитные балласты – это проверенная веками технология, однако в наш век слегка архаичная по дизайну. Магнитные балласты – это по своей сути электромагниты, отсюда и название. Электричество подается на одиночную индукционную катушку (медный провод, намотанный на стальной сердечник), которая, в тандеме с конденсаторами уменьшает ток до необходимого.

Магнитный балласт – это самое простое из электроприборов, что только можно придумать. Он был стандартом многие годы потому что других вариантов просто не было. Не поймите неправильно, магнитные балласты делают то, что и должны, но сейчас в век продвинутых технологий, у садоводов появилось очень много других вариантов.

Одна проблема, с которой обладателям магнитных балластов не придется сталкиваться – это радиочастотные помехи. Старомодные магнитные балласты не выделяют радиочастотных помех, в то время как цифровой балласт вполне может стать причиной появления проблем с соседствующим электронным оборудованием, например, Wi-Fi роутерами.

Если вы планируете немного сэкономить на новой системе и приобрести магнитный балласт, то можете так и сделать. Однако, как и все старые технологии, они работают не так эффективно, как современные – магнитные балласты примерно на 10% менее эффективны в плане расхода электроэнергии.

Схема подключения ДНаТ и МГЛ

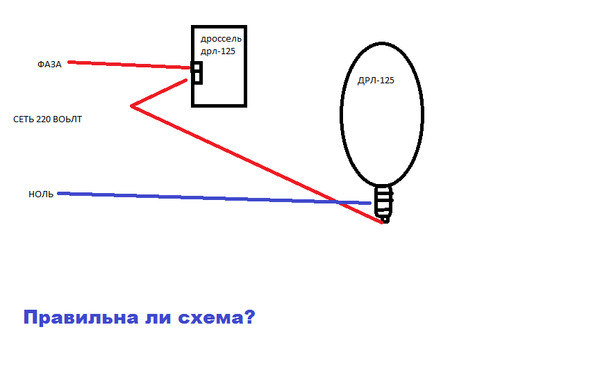

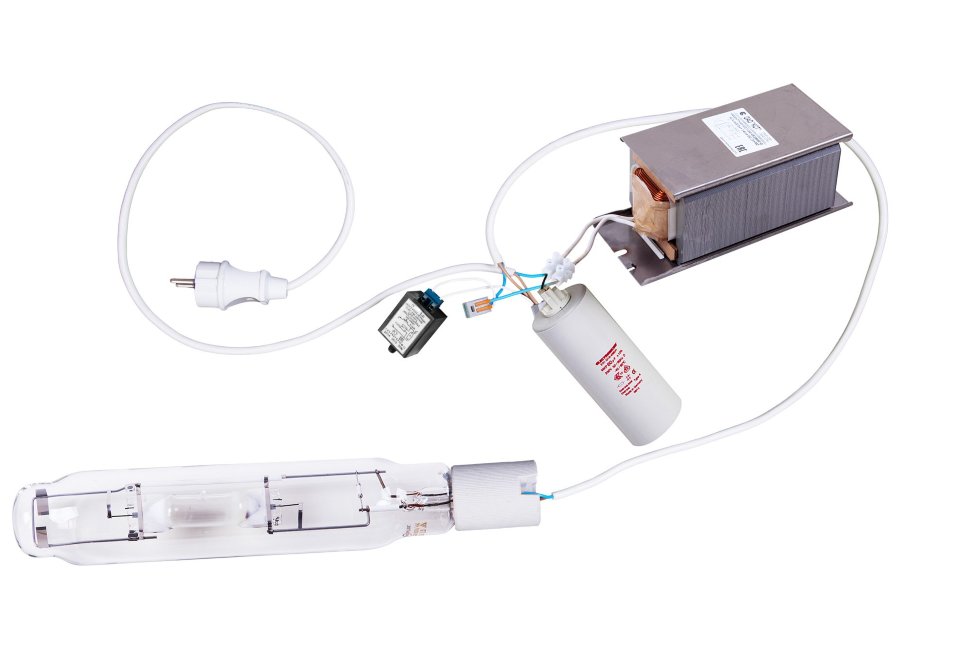

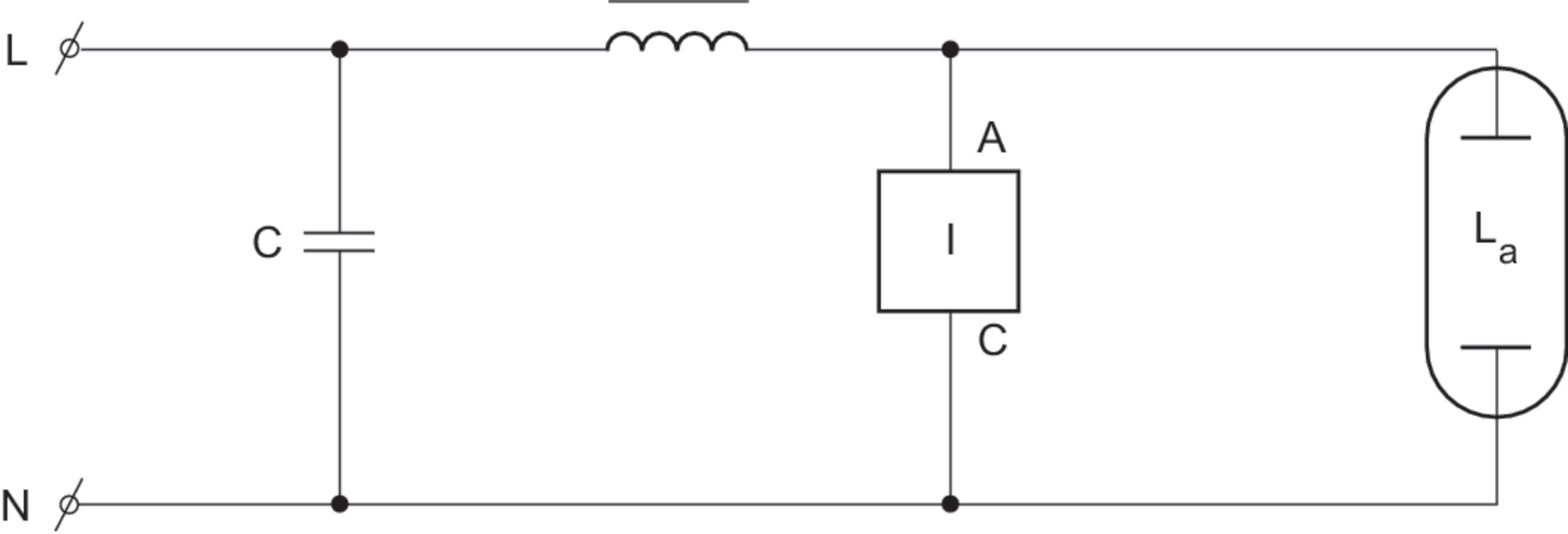

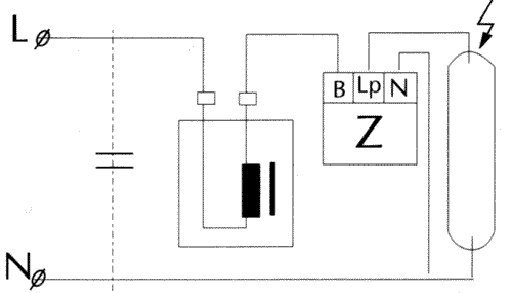

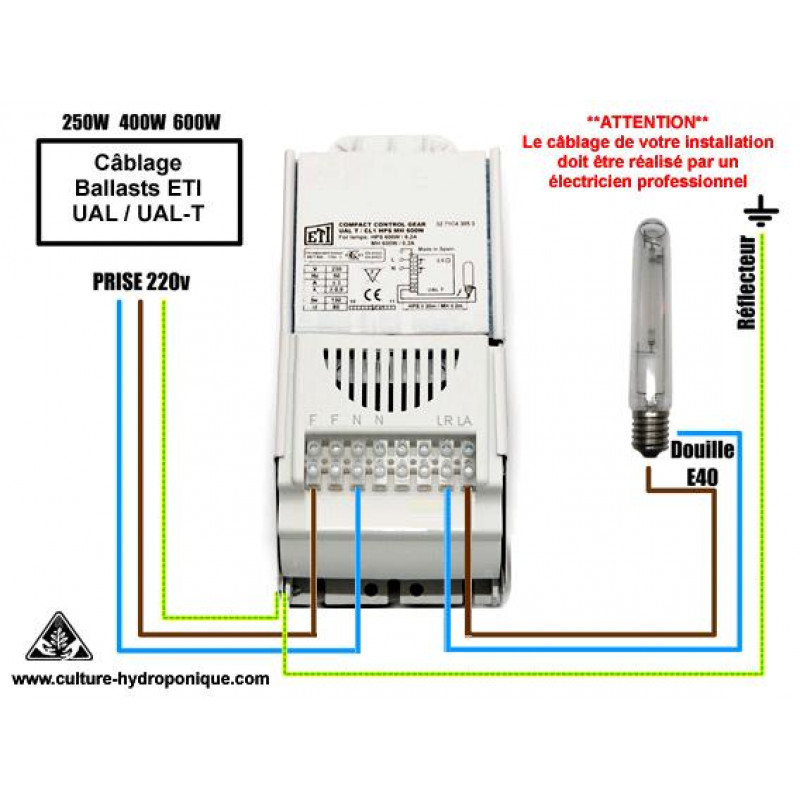

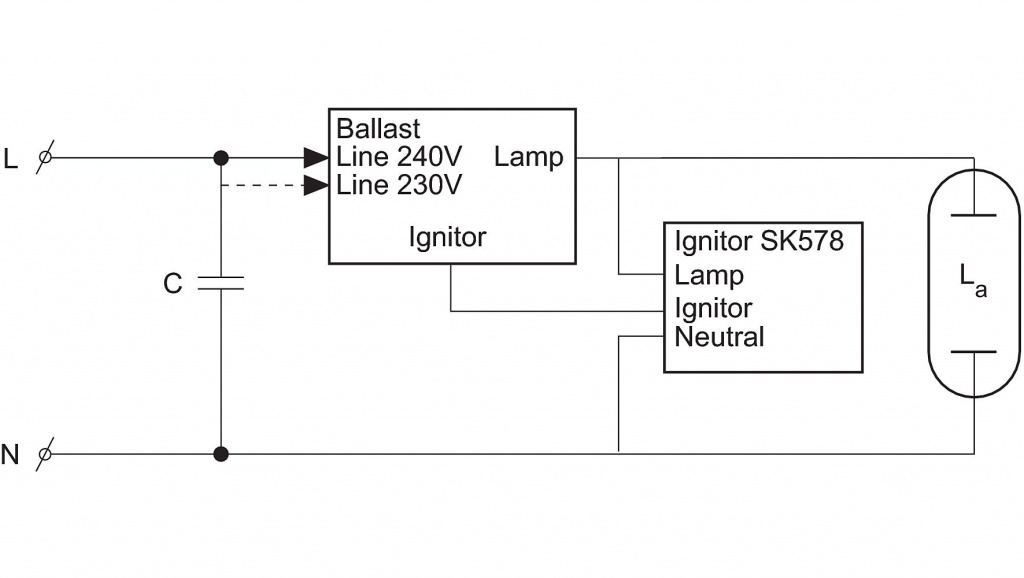

На рисунке представлена классическая схема подключения газоразрядной лампы. Данная схема не включает в себя конденсатор, но в последнее время все популярнее становятся готовые решения — балласты «все в одном», которые уже содержат все необходимое и работают максимально эффективно для своего класса.

Электронные балласты (ЭПРА)

Большой скачок технологий произошел в виде перехода на электронные балласты. Вся начинка балластов изменилась – ушли тяжелые стальные сердечники и медные провода, появилась современная электронная оснастка. Электронные балласты уже прочно вошли в нашу жизнь, а первые образцы датируются аж 1950 годами.

Первый крупный переход на электронные балласты произошел в 1988-1998 годах, преимущественно во люминесцентном освещении. В культурном садоводстве такие балласты появились еще раньше своих массовых потребительских собратьев.

Электронные балласты работают тихо, не излучают большое количество тепла, а также выдают мощность на крайне стабильном уровне. В отличие от магнитных балластов, электронные выдают стабильный ток даже если в подающей линии присутствуют скачки напряжения. Кроме того, электронный балласт выдает ток на высокой частоте – до 20 кГц, что позволяет лампе работать более эффективно.

Нравится сам это или нет, но время меняется и технологии меняются вместе с ними.

Домашний сад может серьезно увеличить ваш счет за электричество, поэтому если вы хотите сэкономить средства, то вам, возможно, стоит перейти от магнитных к электронным балластам. Вообще переход от магнитных к электронным балластам – это примерно как переход от видеокассет к DVD. В любом случае компьютерные технологии одерживают верх.

Цифровые балласты

Если вам нужны самые современные и технологичные балласты, то вам подойдет цифровой. Некоторые люди используют термины электронный и цифровой балласт по отношению к одной и той же вещи, но существует фундаментальное различие. Переход от электронных балластов к цифровым – это больше похоже на эволюционное развитие, а не на революционный скачок технологий.

Наиболее крупное преимущество цифровых балластов над электронными и магнитными – это использование микропроцессоров. Микропроцессоры перевернули как мир компьютеров, так и мир балластов. Микропроцессор – это мозг балласта.

Микропроцессоры перевернули как мир компьютеров, так и мир балластов. Микропроцессор – это мозг балласта.

Он максимизирует эффективность этого блока, следит за мощностью и позволяет регулировать её через предустановленные настройки. Вы можете настроить мощность в определенных пределах, обычно от 400 до 1000 ватт. Некоторые балласты выдают до 1,1 киловатт. Это позволяет устанавливать лампы другой мощности, не меняя сам балласт, что продлевает сроки его эксплуатации.

Цифровые балласты на данный момент – это самые дорогие балласты на рынке. Их стоимость, конечно, уменьшилась за последние годы, но все еще гораздо выше стоимости магнитных балластов. Если вы рассчитываете на очень долгие годы вперед, то цифровой балласт может окупить себя, так как он работает примерно на 10% эффективнее своего магнитного собрата.

Если вы используете магнитный балласт и получаете хороший результат, то вы можете продолжать это делать. Однако преимущество новых технологий именно в эффективности, которая и приводит к лучшим результатам.

24.10.2017

Диммируемый балласт днат | intelar.ru

Электромагнитные балласты с регулированием светового потока

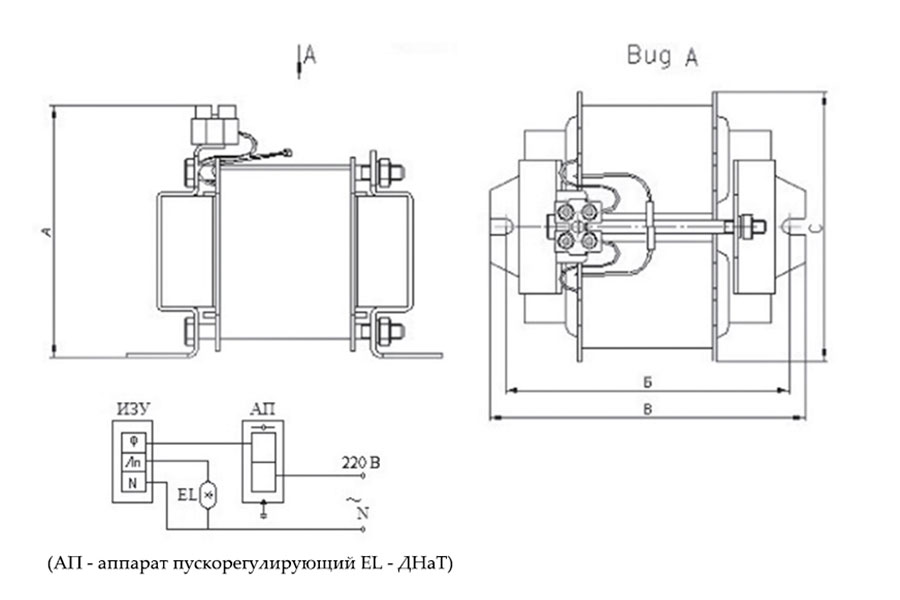

Диммируемый электромагнитный балласт в комплекте с зажигающим устройством (ignitor) любого производителя по командам контроллера К2000Т, К2000Л может переводить в энергосберегающий режим (режим пониженной мощности) светильники с лампами ДНАТ (60% от номинальной яркости). Применение: фасадное освещение, освещение прилегающей к зданию территории, освещение погрузочно-разгрузочных комплексов и уличных автопаркингов с датчиками движения, уличное освещение и др.

Рис. 1 Схема управления электромагнитными балластами ДНаТ с функцией ночного снижения мощности (диммированием)

При капитальном ремонте систем наружного освещения объектов рекомендуем производить замену ламп ДРЛ-250 на лампы ДНАТ-150 с диммированием.

Показатели изменения мощности источника света при замене ламп ДРЛ-250 на ДНАТ-150 с диммированием:

| Тип лампы | Номинальная мощность, Вт | Потребляемая активная мощность, Вт | Световой поток, Лм |

| ДРЛ-250 | 250 | 280 | 13000 |

| ДНАТ-150 | 150 | 170/112* | 14000 |

* — 112 Вт – в экономичном режиме с диммированием

Экономический эффект:

— до 40% экономии от прямой замены лампы ДРЛ-250 на ДНАТ-150

— дополнительная экономия 30% при работе лампы в режиме пониженной мощности 100Вт.

Балласт имеет встроенный термодатчик для защиты от возгорания в случае перегрева, например при межвитковом замыкании.

КАК УПРАВЛЯТЬ НАРУЖНЫМ ОСВЕЩЕНИЕМ БЕЗ КОНТРОЛЛЕРА, PLC И РАДИОКАНАЛА?

СКАЧАТЬ ПАСПОРТ И ПРИМЕРЫ ИСПОЛЬЗОВАНИЯ ИЗДЕЛИЯ МОЖНО ЗДЕСЬ!

Схема подключения лампы ДНАТ — 5 ошибок

Газоразрядная дуговая натриевая лампа ДНаТ применяется для освещения площадей большого размера, улиц мегаполисов, теплиц.

Не путайте натриевые лампы невысокого и большого давления. У них различная конструкция и рабочий принцип.

В спектре свечения у двоих доминирует оранжевый свет. У изделий малого давления, излучение фактически монохромное, они светят светлым золотистым светом.

Если их использовать для освещения в помещениях, то цвета будут почти не отчетливо видны.

В лампах большого давления спектр более разнородный.

В тех моделях, которые применяются в теплицах для выращивания растений, в световой спектр именно добавлено чуть-чуть синего света.

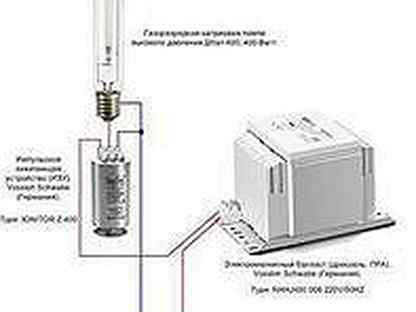

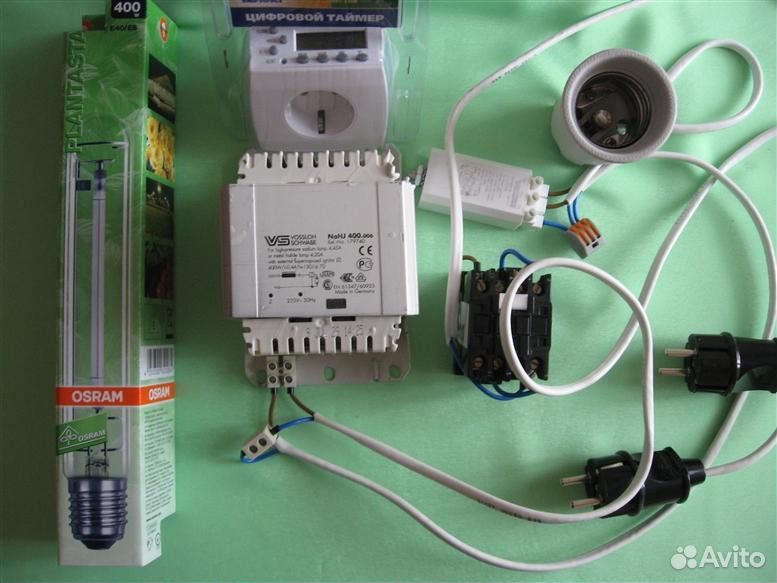

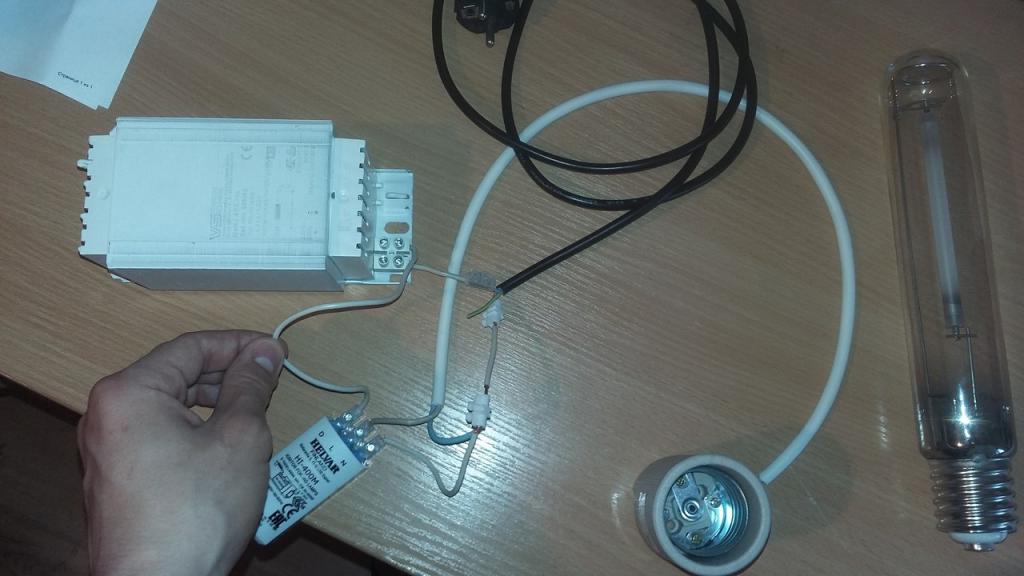

В набор для подсоединения лампы большого давления входит несколько элементов, без которых вы ее просто не запустите. Другими словами, просто подав на нее 220 вольт, она у вас не загорится.

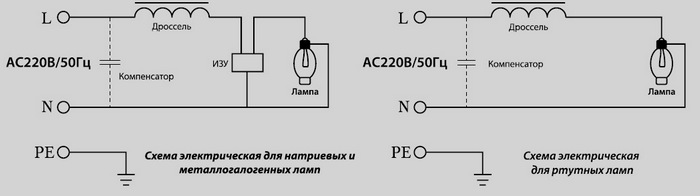

Для этого необходимо специализированное устройство – дроссель или баласт, который со своей стороны подсоединяется по конкретной схеме.

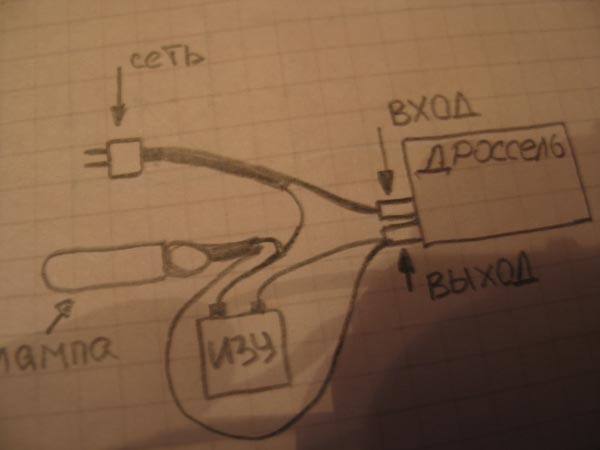

Схема эта очень часто показана конкретно на корпусе.

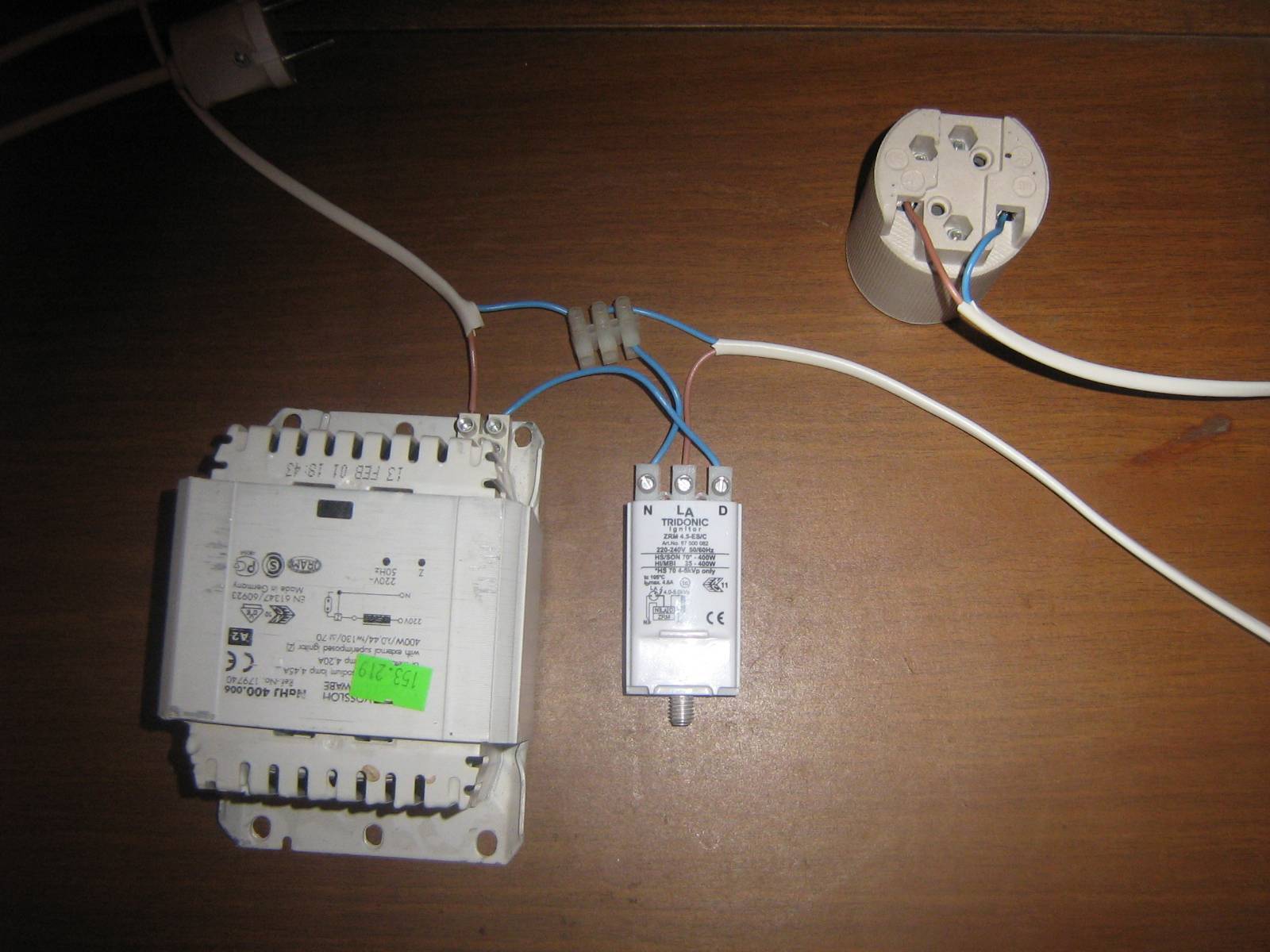

Вот ее более развернутый рисунок.

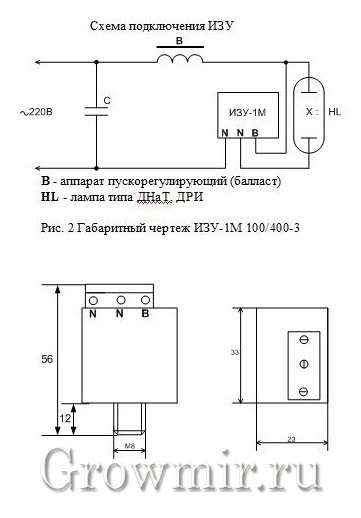

На ней изображены:

- сам дроссель (баласт), на который подается фаза

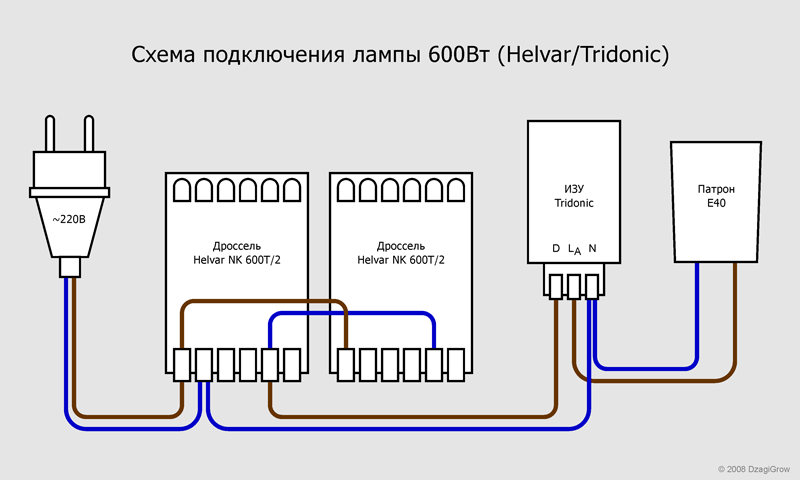

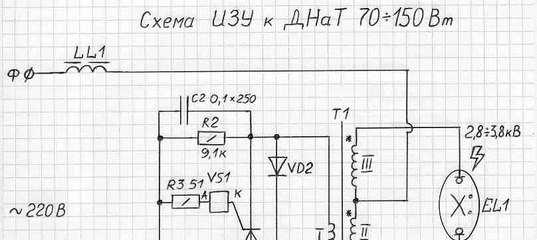

- дальше эта фаза поступает на импульсно зажигающее устройство – ИЗУ

Через него можно включать экземпляры различной мощности, от 70 до 400Вт.

ИЗУ создаёт стартовый импульс для пробоя содержимого горелки в колбе и образования дуги. Напряжение при этом может достигать нескольких тысяч вольт!

А сама горелка во время работы разогревается до 1300 градусов.

Лишь после ИЗУ, подсоединяется сама разрядная лампа.

Такая же схема подсоединения может быть показана на стенках зажигающего устройства.

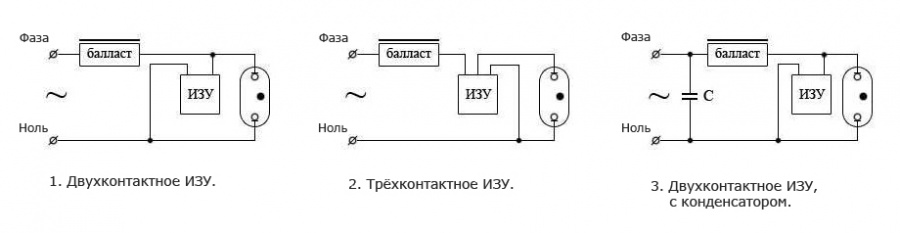

Более того, в комплекте для подсоединения лучше всего использовать конденсатор. Хотя он есть довольно таки не во всех схемах.

Для чего он требуется? Насколько известно, цепи с применением дросселей питания, потребляют как энергичную, так и реактивную мощность. От второй, никакого полезного эффекта вы не получите.

Лампа от этого ярче освещать не станет, а вот потери возрастут. Собственно для того, чтобы убрать эту реактивную составляющую и применяют фазокомпенсирующий конденсатор.

Наглядное сравнивание тока употребления осветительного прибора ДНаТ с конденсатором и без него:

Как можно заметить, более чем двухкратная разница. В первом варианте показан компенсированный ток (энергичный), а в другом варианте полный (без конденсатора в цепи).

Некоторые думают, что таким образом они еще и делают меньше употребление эл.энергии, однако это не правильно.

Счетчик у вас не рассчитывается на подсчет реактивной или полной энергии, и практическая экономия по расходам может составить максимум 3-4%.

Но вы устраните лишние потери на нагрев проводов и железа.

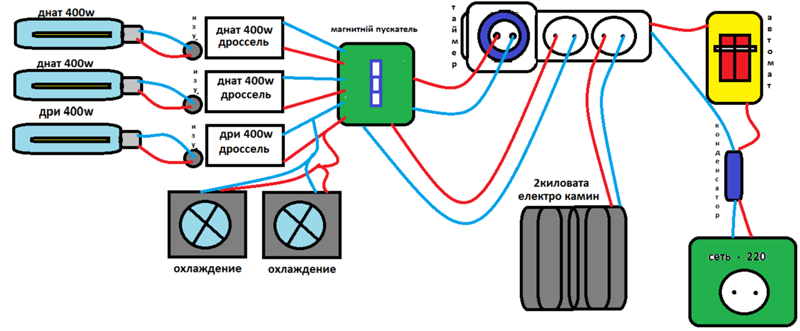

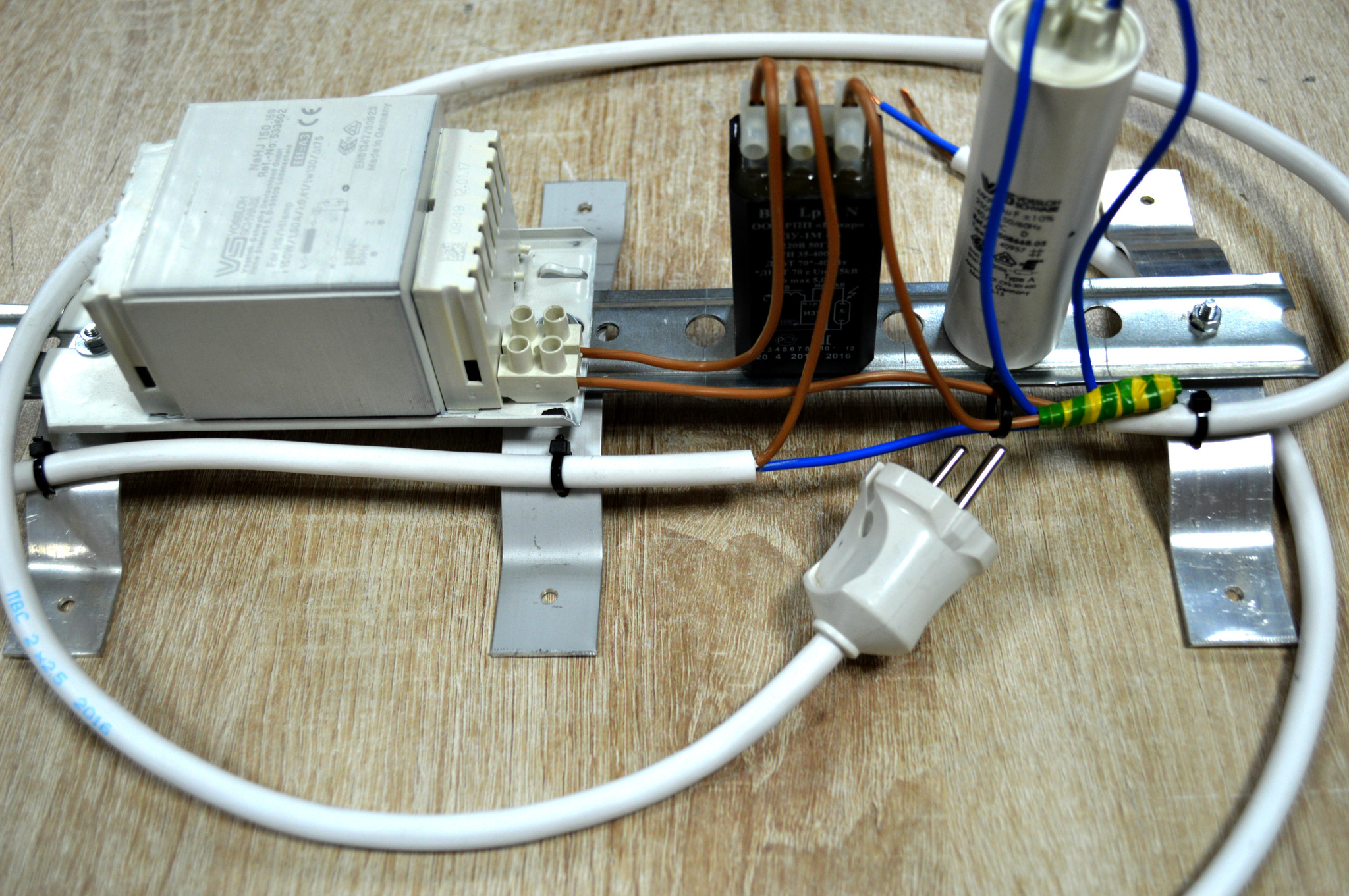

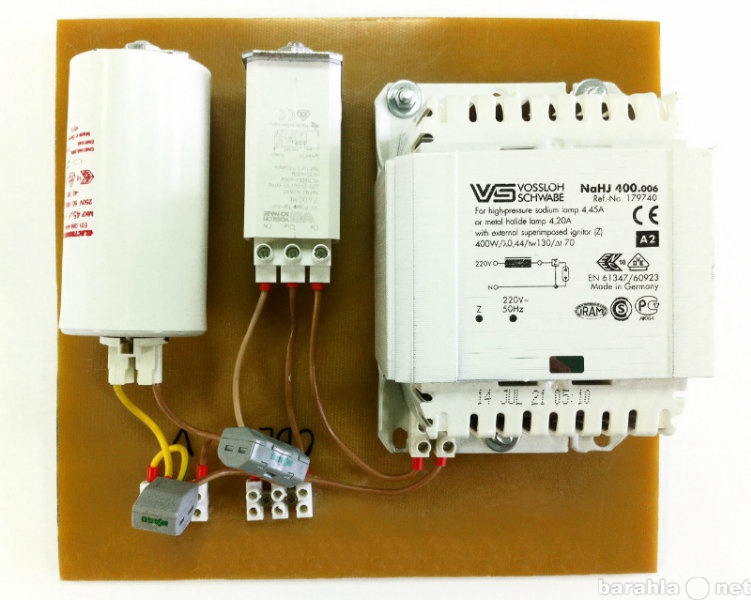

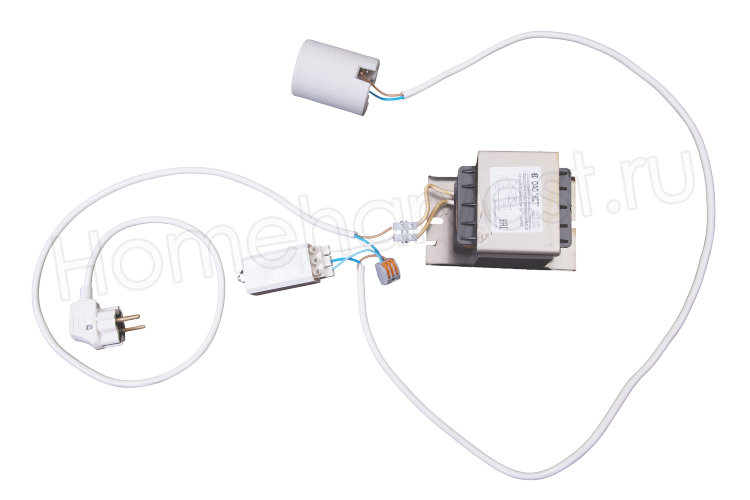

Вот собранный собственными руками небольшой щиток, согласно схемы подсоединения.

Можно разумеется все это собрать и в габаритном корпусе осветительного прибора, если дают возможность размеры.

Чрезвычайно важно, прежде чем самому собирать такую схему и применять какие-нибудь элементы, обыкновенным мультиметром в режиме замера самого большого сопротивления, проверить изоляцию дросселя и конденсатора.

Нет ли пробоя на корпус.

Для подачи и размыкания 220В применяйте двухполюсный вводной автомат.

Для одного осветительного прибора мощность до 400Вт вполне подойдет автомат номиналом 5-6А. Помимо коммутационных операций вкл-выкл, он еще будет играть роль защитного аппарата.

Устанавливается автоматичный выключатель в начале схемы. Не забывайте также заземлить корпус всего щитка.

С автомата выходят два нулевых провода. Один из них согласно схемы, пускаете напрямую к лампе, а второй подключаете к соответствующему зажиму, подписанному «N» на пусковом устройстве.

Иначе можно нечаянно сжечь изделие, если во время работы нулевой кабель после балластного дросселя, нечаянно коротнет.

А кабель с выходящего контакта подключаете на клемму “В” (Balast) пускорегулирующего изделия.

После этого, усредненный вывод Lp (Lampa) пускаете на патрон лампочки.

Заметьте, есть ИЗУ двухконтактные и трехконтактные. Первые подключаются параллельно самой лампе.

5.1. Обоснование и введение в NAT

5.1. Обоснование и введение в NAT

Трансляция сетевых адресов (NAT) — это метод прозрачного отображения

от IP-адреса или диапазона до другого IP-адреса или диапазона. Любая маршрутизация

устройство, расположенное между двумя конечными точками, может выполнять это преобразование

пакет. Однако проектировщики сетей должны учитывать один ключевой элемент.

соображения при прокладке сети с учетом NAT. Маршрутизатор (ы)

при выполнении NAT должна быть возможность перезаписать пакет при входе

в сеть и при выходе из сети

.

Поскольку преобразование сетевых адресов манипулирует адресацией пакет, преобразование NAT становится пассивным, но критическая часть диалога между хостами, обменивающимися пакетами. NAT по необходимости прозрачен для конечных точек прикладного уровня. и работает с любыми типами IP-пакетов. Есть какое-то приложение и даже протоколы сетевого уровня, которые сломаются в результате этого переписывание. Проконсультируйтесь Раздел 5.2, «Протоколы прикладного уровня со встроенной сетевой информацией» для обсуждения этих случаев.

Вот несколько распространенных причин, по которым стоит рассмотреть NAT наряду с потенциальными Кандидаты в решения NAT указаны в скобках.

Общедоступные услуги должны предоставляться на зарегистрированном IP-адреса в Интернете, которые меняются или могут измениться. NAT позволяет отделение внутренних схем IP-адресации от общедоступных IP-адресов пространство, облегчая бремя изменения внутренней адресации или внешние IP-адреса.

(NAT,

DNAT,

PAT с DNAT

PAT из пользовательского пространства)

(NAT,

DNAT,

PAT с DNAT

PAT из пользовательского пространства) Приложению требуются входящие и исходящие соединения.В этом случае SNAT / маскарада не хватит. Смотрите также Раздел 6.3, «Где маскарадинг и SNAT ломаются». (NAT, SNAT и поддержка приложений отслеживание соединения)

Схема сетевой нумерации меняется. Умное использование NAT обеспечивает доступность услуг как по IP-адресу, так и по IP-адресу диапазонов во время миграции сетевой нумерации. (NAT, DNAT)

Две сети используют одно и то же пространство IP-адресов, и им необходимо обмениваться пакетами. Использование преобразования сетевых адресов для публикации Сетевые пространства NAT с разными схемами нумерации будут позволяют каждой сети сохранять схему адресации при доступе другая сеть.

(NAT,

DNAT,

SNAT)

(NAT,

DNAT,

SNAT)

Это самые частые причины для рассмотрения и внедрения NAT.Другой нишевые приложения NAT, особенно как часть систем балансировки нагрузки, существуют, хотя в этой главе основное внимание будет уделено использованию NAT. чтобы скрыть, изолировать или перенумеровать сети. Это также будет охватывать входящие соединения, оставив обсуждение NAT, SNAT и маскировки «многие-к-одному» для Chapter6, Маскировка и преобразование сетевых адресов источника .

Одним из мотивирующих факторов для развертывания NAT в сети является преимущество виртуализация сети.Изолируя услуги, предоставляемые в одной сети от изменений в других сетях, последствия таких изменений могут быть сведены к минимуму. Недостаток таким образом виртуализировать сеть — это все больше полагаться на Устройство NAT.

Предоставление входящих услуг через NAT может осуществляться в несколько

различные пути. Два распространенных метода: iproute2 NAT и сетевой фильтр DNAT.

Менее распространенный (и, возможно, менее желательный) можно использовать перенаправление порта.

инструменты.В зависимости от того, какой инструмент используется,

различные характеристики пакета могут инициировать адрес

трансформация.

Два распространенных метода: iproute2 NAT и сетевой фильтр DNAT.

Менее распространенный (и, возможно, менее желательный) можно использовать перенаправление порта.

инструменты.В зависимости от того, какой инструмент используется,

различные характеристики пакета могут инициировать адрес

трансформация.

Самая простая форма NAT в Linux — это iproute2 NAT.

Для этого типа NAT требуются две совпадающие команды, одна из которых заставляет ядро

для перезаписи входящих пакетов ( ip route add nat $ NATIP

через $ REAL )

и один для перезаписи исходящих пакетов ( ip rule add from

$ REAL nat $ NATIP ).Настроенный таким образом маршрутизатор будет

не сохранять состояние для соединений. Он просто преобразует любые пакеты

проходя через. Напротив, netfilter может сохранять состояние

о соединениях, проходящих через роутер и выборе пакетов подробнее

более детально, чем это возможно с помощью всего инструментов iproute2 .

До появления движка netfilter в ядре Linux было доступно несколько инструментов для администрирования NAT, DNAT и PAT.Эти инструменты не были включены во многие дистрибутивы и не были широко принят в сообществе. Хотя вы можете найти ссылки на ipmasqadm , ipnatadm и ipportfw через Интернет в старой документации, эти инструменты были заменены по функциональности и получили широкое распространение развертывание механизмом netfilter и его партнером по пользовательскому пространству, iptables .

Движок netfilter обеспечивает более гибкую

язык для выбора пакетов, которые нужно преобразовать, чем предусмотрено

набором iproute2 и функцией маршрутизации ядра.Кроме того, любые

Услуги NAT, предоставляемые механизмом netfilter, экономят трудозатраты.

ресурсоемкий механизм отслеживания соединений.

DNAT переводит адрес на

входящий пакет и создает запись в состоянии отслеживания соединения

стол. Даже для скромных машин ресурс отслеживания соединений

расход не должен быть проблематичным.

Даже для скромных машин ресурс отслеживания соединений

расход не должен быть проблематичным.

Netfilter DNAT позволяет пользователю выбирать пакеты на основе такие характеристики, как порт назначения.Это стирает различие между преобразованием сетевых адресов и преобразованием адресов порта. NAT всегда преобразует содержимое пакета уровня 3. Порт перенаправление работает на уровне 4. С практической точки зрения существует небольшая разница между перенаправлением порта и сетевым фильтром DNAT, который выбрал единственный порт. Способ, которым пакет и его содержимое ретранслируются, однако сильно отличается.

Еще один менее распространенный метод предоставления входящих услуг:

использование

перенаправление порта.Несмотря на то что

есть инструменты более высокого уровня, которые могут выполнять прозрачное приложение

проксирование слоя (например,

Squid), это

выходит за рамки данной документации.

В любых преобразованиях NAT участвует ряд IP-адресов. или состояния подключения. В следующем списке указаны эти имена и соглашение, используемое для описания каждого IP-адреса. Остерегайтесь того, что преобладание NAT для публикации услуг в Интернете через общедоступные IP-адреса. привести к жаргону сервера / клиента, который часто используется при обсуждении NAT.

- сервер NAT IP, NAT IP

IP-адрес, на который адресованы пакеты. Это адрес в пакете перед устройством, выполняющим NAT манипулирует им. Это часто также называют общедоступным IP-адресом, хотя любое конкретное приложение NAT не знает различия между общедоступными и частные диапазоны адресов.

- реальный IP, IP сервера, скрытый IP, частный IP, внутренний IP

IP-адрес после того, как устройство NAT выполнило свое трансформация.Часто это описывается как частный IP-адрес, хотя любое конкретное приложение NAT не знает различия между диапазоны публичных и частных адресов.

- IP клиента

Адрес отправителя начального пакета. Клиентский IP в NAT трансформация не меняется; этот IP-адрес является исходным IP-адресом на любых входящих пакетах как до, так и после трансляции. Это также является адресом назначения в исходящем пакете.

Вышеупомянутые термины будут использоваться ниже и в общих обсуждениях NAT.

проект-борелла-атн-днат-01

ИНТЕРНЕТ-ПРОЕКТ Майкл Борелла

Срок действия истекает апрель 1999 Давид Грабельски

Ихлак Сидху

Брайан Петри

3Com Corp.Распределенная трансляция сетевых адресов

Статус этого меморандума

Этот документ является Интернет-проектом. Интернет-проекты работают

документы Инженерной группы Интернета (IETF), ее областей,

и его рабочие группы. Обратите внимание, что другие группы также могут распространять

рабочие документы в виде Интернет-проектов.

Интернет-проекты - это проекты документов, срок действия которых составляет не более шести месяцев.

и могут быть обновлены, заменены или исключены другими документами в любое время

время. Использовать Интернет-черновики в качестве справочника неуместно.

материала или цитировать их иначе, как "незавершенная работа"."

Чтобы просмотреть весь список текущих Интернет-проектов, проверьте

Листинг "1id-abstracts.txt" в Интернет-черновиках Shadow

Каталоги на ftp.is.co.za (Африка), ftp.nordu.net (Северный

Европа), ftp.nis.garr.it (Южная Европа), munnari.oz.au (Тихоокеанский

Rim), ftp.ietf.org (восточное побережье США) или ftp.isi.edu (западное побережье США).

Абстрактный

NAT (преобразование сетевых адресов) был предложен для расширения

время жизни IPv4, позволяя одной или нескольким подсетям существовать за

один IP-адрес.Желательно поддерживать десятки, если нет

сотни узлов в подсети NAT.

Обратите внимание, что другие группы также могут распространять

рабочие документы в виде Интернет-проектов.

Интернет-проекты - это проекты документов, срок действия которых составляет не более шести месяцев.

и могут быть обновлены, заменены или исключены другими документами в любое время

время. Использовать Интернет-черновики в качестве справочника неуместно.

материала или цитировать их иначе, как "незавершенная работа"."

Чтобы просмотреть весь список текущих Интернет-проектов, проверьте

Листинг "1id-abstracts.txt" в Интернет-черновиках Shadow

Каталоги на ftp.is.co.za (Африка), ftp.nordu.net (Северный

Европа), ftp.nis.garr.it (Южная Европа), munnari.oz.au (Тихоокеанский

Rim), ftp.ietf.org (восточное побережье США) или ftp.isi.edu (западное побережье США).

Абстрактный

NAT (преобразование сетевых адресов) был предложен для расширения

время жизни IPv4, позволяя одной или нескольким подсетям существовать за

один IP-адрес.Желательно поддерживать десятки, если нет

сотни узлов в подсети NAT. Согласно текущему определению, NAT

не может корректно масштабироваться за пределы сетей, содержащих несколько десятков

узлы. В частности, вычислительная нагрузка на NAT

маршрутизатор может иметь большое значение, особенно если маршрутизатор используется совместно

несколько подсетей с включенным NAT. Кроме того, NAT требует этой поддержки.

для многих протоколов быть специально запрограммировано на перевод

механизм. В этом документе мы представляем DNAT (распределенная сеть

Преобразование адресов), альтернатива NAT.В частности, DNAT

устранит всю трансляцию адресов и портов на маршрутизаторе,

предоставление независимого от приложения механизма для совместного использования IP

адрес между множеством хостов, обеспечивая при этом сквозное соединение.

Вступление

Версия 4 Интернет-протокола (IPv4) содержит 32 бита адреса.

пространство, которое теоретически позволяет около четырех миллиардов индивидуально

адресуемые компьютеры, существующие в Интернете. Однако чрезмерно

Borella, et.

Согласно текущему определению, NAT

не может корректно масштабироваться за пределы сетей, содержащих несколько десятков

узлы. В частности, вычислительная нагрузка на NAT

маршрутизатор может иметь большое значение, особенно если маршрутизатор используется совместно

несколько подсетей с включенным NAT. Кроме того, NAT требует этой поддержки.

для многих протоколов быть специально запрограммировано на перевод

механизм. В этом документе мы представляем DNAT (распределенная сеть

Преобразование адресов), альтернатива NAT.В частности, DNAT

устранит всю трансляцию адресов и портов на маршрутизаторе,

предоставление независимого от приложения механизма для совместного использования IP

адрес между множеством хостов, обеспечивая при этом сквозное соединение.

Вступление

Версия 4 Интернет-протокола (IPv4) содержит 32 бита адреса.

пространство, которое теоретически позволяет около четырех миллиардов индивидуально

адресуемые компьютеры, существующие в Интернете. Однако чрезмерно

Borella, et. al. <черновик-борелла-атн-днат-01.txt> [Страница 1]

al. <черновик-борелла-атн-днат-01.txt> [Страница 1] ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г. щедрые схемы распределения адресов прошлого уменьшено количество доступных адресов. IP версии 6 (IPv6), Предлагаемый преемник IPv4 содержит 128 бит адресного пространства. Хотя код и путь обновления существуют для IPv6 [Huit96], по состоянию на при написании этой статьи было несколько, но не так много, развертывание IPv6 в общедоступный Интернет.Преобразование сетевых адресов (NAT) [EP94] имеет был разработан как средство сохранения адреса для IPv4. Это позволяет несколько хостов в одной или нескольких подсетях для совместного использования пула IP-адресов (для простоты на протяжении большей части этого черновика мы только рассмотрите возможность совместного использования одного IP-адреса), где размер пул меньше, чем количество хостов. Сильным рынком в ближайшие годы будет малый офис / домашний офис. (SOHO) сети, состоящие из нескольких подсетей примерно до одной всего сто узлов, а также корпоративные сети среднего размера, состоящий из нескольких сотен узлов.Эти сети могут быть соединены мостами MAC-уровня или выделенными линиями. Вероятно что эти сети будут иметь единую точку доступа к Интернет через Интернет-провайдера (ISP) с использованием PPP или аналогичный протокол точка-точка. Традиционно у интернет-провайдера есть для выделения блока IP-адресов для использования в сети. С участием NAT, пространство IP-адресов сохраняется за счет разрешения всем хостам одновременно использовать один и тот же IP-адрес для внешней связи. (Из-за редкости и стоимости IP-адресов может быть выгодно для провайдера динамически выделять IP-адреса по запросу с помощью DHCP [Drom97] или IPCP [Mcgr92].Эти IP-адреса по запросу также могут использоваться с NAT для облегчения подключения к Интернету.) Это делает NAT - идеальная архитектура-кандидат для включения виртуальных частных сети (VPN) с очень небольшим количеством глобально маршрутизируемых IP-адресов. Вне корпоративной среде, мы ожидаем, что NAT будет использоваться внутри Интернет-провайдер мультиплексирует адресное пространство нескольких клиентов.

Мы тоже ожидают, что NAT будет активно использоваться на конференциях и за пределами площадки. встречи, чтобы участники могли подключать свои ноутбуки к локальной сети порты и удаленный доступ к сети своей организации.В последнее время, Были предложены расширения NAT, которые позволят переводить между Сети IPv4 и IPv6 [TS98]. Наконец, NAT можно использовать с помощью набора номера. пользователей, которые хотят использовать одно соединение SLIP или PPP между несколько компьютеров в их доме. По сути, маршрутизатор NAT изменяет все исходящие пакеты из локальной сети. хосты, чтобы их исходный IP-адрес был таким же, но их источник номера портов разные. Поддерживая таблицу порта источника для сопоставления хостов, входящие пакеты могут быть перенаправлены на соответствующий направления.NAT был развернут в ряде коммерческих маршрутизаторы и шлюзы. Существуют также реализации для бесплатного программного обеспечения. операционные системы, такие как Linux и FreeBSD.

Несмотря на рост развертывания и коммерческой поддержки, у NAT есть фундаментальная проблема - это ломает "сквозную" модель подключения к Интернету и транспорта. Borella, et. al.

[Страница 2]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г. Это имеет нежелательный эффект, заключающийся в том, что протоколы, передающие IP данные адреса и порта в полезных данных пакета не будут работать с NAT.Реализации NAT обходят эту проблему путем кодирования приложения. специальная поддержка в маршрутизаторе NAT. Однако это коряво, немасштабируемое и краткосрочное решение. Кроме того, неясно, как для реализации протоколов безопасности и аутентификации, таких как IPSEC [Atki95] в связке с NAT. В этом проекте мы представляем распределенную трансляцию сетевых адресов, или DNAT. DNAT сохраняет сквозной характер сеансов за счет выполнение трансляции адресов на хосте, а не на роутер.Мы утверждаем, что модификации существующего кода TCP / IP на хост может включить DNAT.Маршрутизатору DNAT нужно только назначить порты для хостов и отслеживать эти назначения. Мы ожидаем, что DNAT будет быть очень выгодным для NAT, потому что нет поддержки для конкретных приложений обязательно - DNAT будет работать "из коробки" практически с любыми существующий протокол прикладного уровня. Архитектура Типичная архитектура подсети LAN с включенным NAT показана ниже. В подсети назначается IP-адрес 149.112.240.55 от своего интернет-провайдера. Этот адрес привязан к внешнему порту маршрутизатора NAT и является глобально маршрутизируемый. В локальной сети находятся два ПК с IP-адресами. (10.0.0.2 и 10.0.0.3) выбран из части хорошо известного частного адресное пространство 10.X.Y.Z [RMKDL96], где X, Y и Z принимают значения от 0 до 255. Внутреннему порту маршрутизатора NAT также назначается IP-адрес (10.0.0.1) из этого места. + ---------- + | ПК 1 | | + - + | 10.0.0.2 | | + -------- + + ---------- + | 10.0.0.1 | NAT или | 149.

112.240.55 + ----------------- + DNAT + ------------------ + ---------- + | | маршрутизатор | | ПК 2 | | + -------- + | + - + Локальный (внутренний) Глобальный (внешний) | 10.0.0.3 | сетевая сеть + ---------- + Типичная локальная сеть с поддержкой NAT или DNAT. Мы будем использовать архитектуру этого рисунка на протяжении всего этого проект. В отношении этой архитектуры мы определяем следующие терминология: - Внешний IP-адрес: глобально маршрутизируемый IP-адрес, Borella, et.al.

[Страница 3]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

назначен подсети с поддержкой NAT или DNAT (в нашем случае

149.112.240.55). Мы используем этот адрес для связи с остальными

Интернета.

- Внутренние IP-адреса: IP-адреса назначаются нашим хостам.

из частного домена 10.X.Y.Z.

- Содержимое порта (адреса): протокол, передающий транспортный-

номер порта уровня или IP-адрес считается портом передачи (и / или

адрес) содержание. - Уникальный локально порт: номер порта, который используется только на одном хосте.

на NAT или DNAT LAN.

- Входящий трафик: пакеты, поступающие на маршрутизатор NAT или DNAT из

интернет.

- Исходящий трафик: пакеты, поступающие на маршрутизатор NAT или DNAT от

один из внутренних (локальных) хостов, подключенных к Интернету.

Работа NAT

В этом разделе мы описываем работу NAT в соответствии с определением RFC.

1631 [EP94] и [SE98]. Традиционный или «базовый» NAT [EP94] состоит

только о механизме трансляции IP-адресов.На практике,

«NAT» означает использование номеров портов для облегчения этого

перевод (иногда называемый NAPT), как обсуждается в [SE98]). NAT

требует, чтобы маршрутизатор выполнял все преобразования адресов

функциональность - в хосты не требуется встроенной поддержки NAT. В

Маршрутизатор NAT выполняет три задачи:

- Преобразование IP-адреса источника и номера порта источника

исходящие пакеты.

- Трансляция IP-адреса назначения и порта назначения

количество входящих пакетов.

- Уникальный локально порт: номер порта, который используется только на одном хосте.

на NAT или DNAT LAN.

- Входящий трафик: пакеты, поступающие на маршрутизатор NAT или DNAT из

интернет.

- Исходящий трафик: пакеты, поступающие на маршрутизатор NAT или DNAT от

один из внутренних (локальных) хостов, подключенных к Интернету.

Работа NAT

В этом разделе мы описываем работу NAT в соответствии с определением RFC.

1631 [EP94] и [SE98]. Традиционный или «базовый» NAT [EP94] состоит

только о механизме трансляции IP-адресов.На практике,

«NAT» означает использование номеров портов для облегчения этого

перевод (иногда называемый NAPT), как обсуждается в [SE98]). NAT

требует, чтобы маршрутизатор выполнял все преобразования адресов

функциональность - в хосты не требуется встроенной поддержки NAT. В

Маршрутизатор NAT выполняет три задачи:

- Преобразование IP-адреса источника и номера порта источника

исходящие пакеты.

- Трансляция IP-адреса назначения и порта назначения

количество входящих пакетов. - Ведение и обновление номера порта в таблице локальных хостов, чтобы

что входящие пакеты могут быть демультиплексированы на соответствующие хосты

на основе номера порта назначения.

Другими словами, для всех исходящих пакетов маршрутизатор NAT транслирует

исходный IP-адрес на глобально маршрутизируемый IP-адрес, назначенный

его внешний интерфейс. (Обратите внимание, что «перевод» требует, чтобы

Маршрутизатор NAT меняет содержимое заголовка пакета, а в некоторых

случаях, полезная нагрузка также.) Ответы на эти пакеты будут

адресованный маршрутизатору NAT.По их прибытии маршрутизатор NAT должен

преобразовать IP-адрес назначения в адрес соответствующего хоста

Borella, et. al.

- Ведение и обновление номера порта в таблице локальных хостов, чтобы

что входящие пакеты могут быть демультиплексированы на соответствующие хосты

на основе номера порта назначения.

Другими словами, для всех исходящих пакетов маршрутизатор NAT транслирует

исходный IP-адрес на глобально маршрутизируемый IP-адрес, назначенный

его внешний интерфейс. (Обратите внимание, что «перевод» требует, чтобы

Маршрутизатор NAT меняет содержимое заголовка пакета, а в некоторых

случаях, полезная нагрузка также.) Ответы на эти пакеты будут

адресованный маршрутизатору NAT.По их прибытии маршрутизатор NAT должен

преобразовать IP-адрес назначения в адрес соответствующего хоста

Borella, et. al. [Страница 4] ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г. (то есть хост, который отправил соответствующий исходящий пакет). Поскольку все входящие пакеты будут иметь один и тот же IP-адрес назначения когда они прибывают на маршрутизатор, какое-то другое поле в IP или Заголовки транспортного уровня должны использоваться в качестве токена для однозначной идентификации целевой хост.Метод NAT указывает, что номер порта назначения входящие пакеты - это токен. Таким образом, никакие локальные хосты не могут использовать один и тот же номер порта источника одновременно. Маршрутизатор NAT отслеживает номера портов источника, которые используют локальные хосты. Если локальный хост передает пакет с номером порта источника, который не уникален с по отношению ко всем исходным портам, которые в настоящее время используются в подсети, Маршрутизатор NAT изменит этот номер порта, чтобы он стал уникальным. Обратите внимание, что мы предполагаем, что локальные хосты действуют как клиенты, не серверы.На практике мы ожидаем, что это будет так для большинство ситуаций. Однако серверы в локальной подсети могут быть с некоторыми усилиями поддерживается NAT и DNAT; подробности см. ниже. Недостатки NAT Когда IP-адрес транслируется, IP и TCP (или UDP) пакета контрольные суммы должны быть пересчитаны (контрольная сумма TCP / UDP включает псевдо-заголовок, который содержит IP-адрес источника и назначения пакета адреса [Stev94]).

Когда порт транслируется, TCP пакета (или UDP) необходимо пересчитать контрольную сумму.Однако, поскольку эти контрольные суммы реализованы как 16-битное дополнение, необходимо только рассчитать разницу полей порта до и после перевод, затем добавьте эту разницу к текущей контрольной сумме. Записи в таблице трансляции маршрутизатора могут быть сохранены и доступны эффективно, используя стандартные хеш-таблицы. Таким образом, основная стоимость перевод является вычислительным. Однако, если маршрутизатор NAT сильно при использовании, это может стать узким местом в производительности. Главный недостаток NAT - обработка приложений, которые передают IP-адреса и / или номера портов как данные приложения.Например, FTP-клиент передает кортеж IP-адреса / порта (с помощью PORT command) к FTP-серверу через управляющее соединение. Затем сервер использует эту информацию для установления соединения для передачи данных с клиентом. Не только IP-адрес (и, возможно, номер порта) внутри необходимо перевести полезную нагрузку, этот перевод может изменить длина IP-пакета.

(IP-адрес и порт отправляются как ASCII data, поэтому заменив IP-адрес 10.0.0.4 на 149.112.240.55 будет увеличьте размер полезной нагрузки данных на 6 байтов.) Это приведет к в больших вычислительных требованиях для вычисления контрольной суммы TCP (хотя на расчет контрольной суммы IP это не повлияет, так как IP контрольная сумма покрывает только заголовок IP) и требует, чтобы TCP Borella, et. al.

[Страница 5]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г. порядковый номер быть изменен. Смещение текущего порядкового номера (дельта) должны поддерживаться на протяжении оставшейся части соединения.Этот дельта должна применяться ко всему будущему контрольному трафику, включая номера подтверждения. Кроме того, фрагментация IP-адресов может привести к команда PORT должна быть разделена на более чем один пакет, в результате чего задача более ресурсоемкая. Как правило, приложения, передающие IP-адрес и / или номер порта информация может поддерживаться NAT.Код для конкретного приложения должен быть добавленным к маршрутизатору NAT, чтобы эти приложения можно было идентифицированы и их вредоносные полезные нагрузки переведены.Например, большинство реализаций NAT поддерживают FTP через модуль ядра IP-уровня. Однако добавление кода конкретного приложения для каждого приложения, которое требует поддержки - неэлегантное и дорогое решение. Некоторые проприетарные протоколы, которые передают IP-адреса или порты в не- Формат ASCII может быть недостаточно хорошо документирован, чтобы этот метод мог работать эффективно. Неполный, но представительный список приложения, требующие специальной поддержки NAT, приведены в Приложении. А.К сожалению, в этом списке много нового поколения, работающего в режиме реального времени. мультимедийные протоколы того типа, который, как мы ожидаем, станет очень популярны в Интернете. В частности, NAT не будет работать с любой вид механизма сквозного IP-шифрования, например IPSEC.

А более полное рассмотрение преимуществ и недостатков NAT. приведено в [Hain98]. Предложение DNAT В этом разделе мы представляем DNAT, модифицированную версию NAT, в которой узлы подсети выполняют преобразование адресов и туннелируют транслировал пакеты на маршрутизатор DNAT.Маршрутизатор DNAT удаляет туннель (исходящий IP-заголовок) и пересылает внутренние пакеты без изменений на общедоступная сеть. На самом деле, правильнее было бы сказать, что каждый хост создает пакеты с внешней привязкой таким образом, что трансляция адресов на маршрутизаторе не требуется. Главный Преимущество DNAT в том, что он избавляет от необходимости кодировать приложение - конкретная поддержка в реализации перевода. DNAT также распределяет некоторые требования обработки от маршрутизатора к хосты, которые могут позволить более крупным подсетям поддерживаться одиночный роутер.Архитектура Рассмотрим архитектуру LAN, показанную выше. У хозяев есть свои собственные IP-адреса, которые необходимо преобразовать в 149.

112.240.55, когда эти хосты передают данные в Интернет. Используя DNAT, TCP / IP стеки хостов запрограммированы так, что их IP-уровни используют свои Borella, et. al.

[Стр. 6]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

локальные адреса (10.X.Y.Z) для связи внутри подсети.

Однако пакеты, предназначенные для удаленных хостов, туннелируются через

Маршрутизатор DNAT. Таким образом, каждый хост использует два IP-адреса - свои

постоянный локальный адрес и адрес их подсети. Последний

внешний адрес маршрутизатора DNAT.

Чтобы избежать трансляции всех портов на маршрутизаторе, мы требуем

хост для использования набора уникальных локально исходных портов для всех

внешняя связь. Маршрутизатор DNAT выделяет блоки не-

перекрывающиеся, локально уникальные исходные порты для хостов по запросу.В

протоколы транспортного уровня на хостах должны выбирать исходный порт

из их выделенного пула. Процесс запроса хостов и

назначение маршрутизатора DNAT, исходные порты контролируются портом

Протокол распространения, который обсуждается ниже.

Протокол распределения портов

В этом разделе описывается протокол распределения портов (PDP), который

используется в DNAT LAN, чтобы гарантировать, что все хосты используют локально уникальные

эфемерные номера портов источника. В настоящее время мы рассматриваем

реализации PDP как расширения ICMP и разработали

формат пакета с учетом ICMP.Однако было бы разумно

вместо этого используйте UDP (это устранит необходимость в полях контрольной суммы

в полезной нагрузке).

Протокол состоит из трех типов сообщений:

- запрос PDP

- ответ PDP

- PDP недействителен

- Релиз PDP

- PDP ACK

Эти сообщения подробно описаны ниже.

Запрос PDP

Запрос PDP отправляется с хоста на маршрутизатор, чтобы запросить

блок номеров портов. Кроме того, он имеет следующий формат

в заголовок IP:

Borella, et.

Процесс запроса хостов и

назначение маршрутизатора DNAT, исходные порты контролируются портом

Протокол распространения, который обсуждается ниже.

Протокол распределения портов

В этом разделе описывается протокол распределения портов (PDP), который

используется в DNAT LAN, чтобы гарантировать, что все хосты используют локально уникальные

эфемерные номера портов источника. В настоящее время мы рассматриваем

реализации PDP как расширения ICMP и разработали

формат пакета с учетом ICMP.Однако было бы разумно

вместо этого используйте UDP (это устранит необходимость в полях контрольной суммы

в полезной нагрузке).

Протокол состоит из трех типов сообщений:

- запрос PDP

- ответ PDP

- PDP недействителен

- Релиз PDP

- PDP ACK

Эти сообщения подробно описаны ниже.

Запрос PDP

Запрос PDP отправляется с хоста на маршрутизатор, чтобы запросить

блок номеров портов. Кроме того, он имеет следующий формат

в заголовок IP:

Borella, et. al.

al. [Страница 7]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| # Треб.| Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета запроса PDP.

Поля соответствуют стандартному формату, определенному ICMP, и

определяется как:

- Тип (1 байт): 32.

- Код (1 байт): 0.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.- Запрошенные порты (1 байт): количество портов, запрошенных

хозяин. По умолчанию в этом поле должно быть 16 или 32, что является

разумное количество для большинства нужд хозяина.

- Не используется (3 байта): должно быть 0.

Хост будет передавать запрос PDP при загрузке (возможно,

связан с BOOTP или DHCP), или если в какой-то момент это требует

больше портов, чем было выделено в настоящее время.

Ответ PDP

Ответ PDP отправляется от маршрутизатора к хосту либо

подтверждение или отклонение запроса PDP.Он имеет следующие

формат в дополнение к заголовку IP:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Всего портов | Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета ответа PDP.

Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.- Запрошенные порты (1 байт): количество портов, запрошенных

хозяин. По умолчанию в этом поле должно быть 16 или 32, что является

разумное количество для большинства нужд хозяина.

- Не используется (3 байта): должно быть 0.

Хост будет передавать запрос PDP при загрузке (возможно,

связан с BOOTP или DHCP), или если в какой-то момент это требует

больше портов, чем было выделено в настоящее время.

Ответ PDP

Ответ PDP отправляется от маршрутизатора к хосту либо

подтверждение или отклонение запроса PDP.Он имеет следующие

формат в дополнение к заголовку IP:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Всего портов | Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета ответа PDP. Поля определены как:

Borella, et. al.

Поля определены как:

Borella, et. al. [Страница 8]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

- Тип (1 байт): 32

- Код (1 байт): 1.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.

- Самый низкий порт (2 байта): самый низкий номер порта, выделенный в

блокировать.- Всего портов (1 байт): общее количество портов, выделенных

хозяин.

- Не используется (1 байт): должно быть 0.

После получения успешного ответа PDP хост передает

PDP ACK к роутеру. Он сохраняет свои выделенные порты в

структура данных и помечает каждую как использованную или неиспользуемую. На

получив неудачный ответ PDP, хост может отправить другой

при необходимости запросите меньшее количество портов. Если роутер не может

выделить хосту достаточно большой блок смежных портов,

он может ответить кодом успеха, но выделить меньше портов

чем просили.Маршрутизатор может истечь время ожидания и повторно передать PDP

ответ, если он не получает PDP ACK от целевого

хозяин.

Маршрутизатор поддерживает сопоставление портов с внутренним IP-адресом.

адреса в таблице Port-To-IP (PTIP). Запись в ПТИП

таблица приведена ниже. Может быть несколько записей для

тот же IP-адрес.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Внутренний IP-адрес |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Количество портов |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат записи PTIP.

Если роутер не может

выделить хосту достаточно большой блок смежных портов,

он может ответить кодом успеха, но выделить меньше портов

чем просили.Маршрутизатор может истечь время ожидания и повторно передать PDP

ответ, если он не получает PDP ACK от целевого

хозяин.

Маршрутизатор поддерживает сопоставление портов с внутренним IP-адресом.

адреса в таблице Port-To-IP (PTIP). Запись в ПТИП

таблица приведена ниже. Может быть несколько записей для

тот же IP-адрес.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Внутренний IP-адрес |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Количество портов |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат записи PTIP. PDP Invalidate

Сообщение PDP о недействительности используется для аннулирования (отмены выделения)

порты, которые в настоящее время выделены хосту. Он имеет следующие

формат:

Borella, et. al.

PDP Invalidate

Сообщение PDP о недействительности используется для аннулирования (отмены выделения)

порты, которые в настоящее время выделены хосту. Он имеет следующие

формат:

Borella, et. al. [Страница 9]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Порт | Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

PDP аннулирует формат пакета. Поля определены как:

- Тип (1 байт): 32

- Код (1 байт): 2.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.

- Порт (1 байт): номер порта, используемый хостом.

- Не используется (3 байта): должно быть 0.

После получения сообщения о недействительности PDP хост передает PDP ACK.

к роутеру. Маршрутизатор может истечь время ожидания и повторно передать PDP

сделать недействительным, если он не получает PDP ACK от целевого

хозяин.Выпуск PDP

Сообщение о выпуске PDP используется, чтобы позволить хосту явно

сообщить маршрутизатору DNAT, что ему больше не потребуется блок

порты. Он имеет следующий формат:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Всего портов | Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета выпуска PDP.

Поля определены как:

- Тип (1 байт): 32

- Код (1 байт): 2.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.

- Порт (1 байт): номер порта, используемый хостом.

- Не используется (3 байта): должно быть 0.

После получения сообщения о недействительности PDP хост передает PDP ACK.

к роутеру. Маршрутизатор может истечь время ожидания и повторно передать PDP

сделать недействительным, если он не получает PDP ACK от целевого

хозяин.Выпуск PDP

Сообщение о выпуске PDP используется, чтобы позволить хосту явно

сообщить маршрутизатору DNAT, что ему больше не потребуется блок

порты. Он имеет следующий формат:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Самый низкий порт | Всего портов | Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета выпуска PDP. Поля определены как:

- Тип (1 байт): 32

Borella, et. al.

Поля определены как:

- Тип (1 байт): 32

Borella, et. al. [Стр. 10]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

- Код (1 байт): 3.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.

- Самый низкий порт (2 байта): выпущен самый низкий номер порта.- Всего портов (1 байт): общее количество освобожденных портов.

- Не используется (1 байт): должно быть 0.

После получения сообщения о выпуске PDP маршрутизатор сначала проверяет

что отправляющему хосту был выделен блок портов

что он выпускает, то он удаляет запись PTIP для этих

порты. Маршрутизатор также должен передать сообщение PDP ACK в

гостья. Хост может истечь тайм-аут и передать релиз PDP, если он

не получает подтверждение PDP от маршрутизатора. PDP ACK

PDP ACK отправляется для подтверждения получения PDP.

сообщение. Он имеет следующий формат:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета PDP ACK.- Тип (1 байт): 32

- Код (1 байт): 8.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0.

PDP ACK

PDP ACK отправляется для подтверждения получения PDP.

сообщение. Он имеет следующий формат:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Тип | Код | Контрольная сумма |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

| Не используется |

+ - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +

Формат пакета PDP ACK.- Тип (1 байт): 32

- Код (1 байт): 8.

- Контрольная сумма (2 байта): 16-битное дополнение единиц до единицы

дополнять сумму всего запроса. Для целей

вычисляя контрольную сумму, само поле контрольной суммы равно 0. - Не используется (4 байта): должно быть 0.

Возможно, ошибочно выделены два хоста.

перекрывающиеся блоки номеров портов (возможно, в результате

сбой роутера или перезагрузка). При получении пакета от хоста

Borella, et.al.

- Не используется (4 байта): должно быть 0.

Возможно, ошибочно выделены два хоста.

перекрывающиеся блоки номеров портов (возможно, в результате

сбой роутера или перезагрузка). При получении пакета от хоста

Borella, et.al. [Стр. 11]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

к Интернету, маршрутизатор должен проверить таблицу PTIP, чтобы

убедитесь, что номер порта источника находится в назначенном блоке

к хозяину. Если номер порта не назначен хосту,

маршрутизатор отбрасывает рассматриваемый пакет и отправляет PDP недействительный

сообщение хозяину. После получения сообщения PDP о недействительности,

хост должен прекратить использовать все выделенные в данный момент порты, и

запросить новый блок (ы) портов.Сообщение PDP о недействительности может

также может использоваться для предотвращения нехватки портов путем принудительного отключения хоста. выделить некоторые или все выделенные порты. В

маршрутизатор должен отправить сообщение о недействительности PDP любому хосту,

не обменивается данными с внешним хостом более 10 минут.

Когда маршрутизатор перезагружается, он должен аннулировать все выделенные порты на

отправка недействительного PDP на каждый хост.

Когда порт или некоторый набор портов на хосте становятся недействительными, все

текущие транзакции между хостом и некоторым внешним сервером

будет прерван.Маршрутизатор DNAT должен попытаться выполнить «черный»

out "недавно аннулированные номера портов на время, чтобы

что они не назначены хосту, в то время как внешний сервер может

все еще пытаюсь передать им.

Может быть желательно, чтобы роутер не выделял весь

диапазон портов (0-65535) для хостов. Хост в локальной сети может

необходимо открыть пассивный прослушивающий сокет для сервера. Акт

открытие этого сокета не будет распространяться ниже транспорта

слой хозяина.

выделить некоторые или все выделенные порты. В

маршрутизатор должен отправить сообщение о недействительности PDP любому хосту,

не обменивается данными с внешним хостом более 10 минут.

Когда маршрутизатор перезагружается, он должен аннулировать все выделенные порты на

отправка недействительного PDP на каждый хост.

Когда порт или некоторый набор портов на хосте становятся недействительными, все

текущие транзакции между хостом и некоторым внешним сервером

будет прерван.Маршрутизатор DNAT должен попытаться выполнить «черный»

out "недавно аннулированные номера портов на время, чтобы

что они не назначены хосту, в то время как внешний сервер может

все еще пытаюсь передать им.

Может быть желательно, чтобы роутер не выделял весь

диапазон портов (0-65535) для хостов. Хост в локальной сети может

необходимо открыть пассивный прослушивающий сокет для сервера. Акт

открытие этого сокета не будет распространяться ниже транспорта

слой хозяина. Наиболее известные серверы привязаны к номерам портов

в диапазоне 0-1023. Однако некоторые выберут произвольный порт

номера для использования, хотя большинство из них не выберет порты выше 10000. Мы

рекомендуется, чтобы маршрутизатор выделял только номера портов выше 1023 для

хозяева.

Количество портов, выделяемых каждому хосту, является проблемой, которая

требует дальнейшего рассмотрения. Форматы сообщений PDP позволяют

хост для запроса до 255 портов на запрос. Маршрутизатор может

выделить столько, сколько требуется, или меньше.Правильное количество

количество портов на хост, скорее всего, будет зависеть от сайта и приложения.

Хотя многим простым клиентам может потребоваться очень небольшое количество

портов (5 или меньше) занятых внутренних хостов или серверов может потребоваться много

более. Естественно, мы не хотим, чтобы хост мог быть выделен

все доступные порты и голодать другие хосты. Механизм охраны

должен быть встроен в маршрутизатор DNAT.

Наиболее известные серверы привязаны к номерам портов

в диапазоне 0-1023. Однако некоторые выберут произвольный порт

номера для использования, хотя большинство из них не выберет порты выше 10000. Мы

рекомендуется, чтобы маршрутизатор выделял только номера портов выше 1023 для

хозяева.

Количество портов, выделяемых каждому хосту, является проблемой, которая

требует дальнейшего рассмотрения. Форматы сообщений PDP позволяют

хост для запроса до 255 портов на запрос. Маршрутизатор может

выделить столько, сколько требуется, или меньше.Правильное количество

количество портов на хост, скорее всего, будет зависеть от сайта и приложения.

Хотя многим простым клиентам может потребоваться очень небольшое количество

портов (5 или меньше) занятых внутренних хостов или серверов может потребоваться много

более. Естественно, мы не хотим, чтобы хост мог быть выделен

все доступные порты и голодать другие хосты. Механизм охраны

должен быть встроен в маршрутизатор DNAT. Хорошая реализация DNAT

оставит этот механизм настраиваемым, чтобы можно было

индивидуальное административное решение.Диаграммы состояний

В этом разделе мы проиллюстрируем процессы, которым необходимо следовать.

локальными хостами и маршрутизатором DNAT. Мы представляем эти процессы

Borella, et. al.

Хорошая реализация DNAT

оставит этот механизм настраиваемым, чтобы можно было

индивидуальное административное решение.Диаграммы состояний

В этом разделе мы проиллюстрируем процессы, которым необходимо следовать.

локальными хостами и маршрутизатором DNAT. Мы представляем эти процессы

Borella, et. al. [Стр. 12]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

в виде блок-схем. Эти блок-схемы являются реализацией

руководящие принципы и служат для дальнейшей иллюстрации техники DNAT.

Для простоты мы не включаем записи для сообщений PDP ACK или

ретрансляции.Когда хост передает данные на внешний сервер, он отправляет туннелированные

IP-пакеты в локальной подсети. Внешний заголовок IP будет содержать

локальный IP-адрес хоста в качестве источника и локальный IP-адрес маршрутизатора

адрес как место назначения. Внутренний заголовок IP будет содержать

внешний IP-адрес подсети в качестве источника и внешний сервер

IP-адрес как место назначения. Исходный порт должен быть уникальным локально.

- если на хосте нет свободного порта источника из блока,

был передан ему маршрутизатором DNAT, он должен запросить новый

блокировать, используя сообщение запроса PDP.Когда хост передает

другой локальный хост, ни туннели, ни локально уникальный источник

порты обязательны. Весь этот процесс проиллюстрирован на

рисунок ниже.

Проблема, которая не рассматривается на рисунке, заключается в том, как локальный хост

может определить, является ли данный IP-адрес

пункт назначения передачи - местный или внешний. Эта проблема

более подробно обсуждается ниже.

+ ----------------- +

| Пуск + <----------------------------------------------- - +

+ -------- + -------- + |

| |

| |

| |

v |

+ -------- + -------- + + -------- + -------- + |

| Есть | | Создать IP | |

| пункт назначения + -Да-> | с хостом + ------------- + |

| адрес местный? | | адрес как | | |

+ -------- + -------- + | источник | | |

| + ----------------- + | |

Нет | |

| | |

v v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ + |

| Есть ли | | Отправить PDP | | | |

| бесплатно локально + -Нет -> + запрос в DNAT | | Передать пакет + - +

| уникальный порт | | маршрутизатор | | |

| на этом хосте? | + -------- + -------- + + -------- + -------- +

+ -------- + -------- + | ^

| | |

Да | |

| | |

Borella, et.

Исходный порт должен быть уникальным локально.

- если на хосте нет свободного порта источника из блока,

был передан ему маршрутизатором DNAT, он должен запросить новый

блокировать, используя сообщение запроса PDP.Когда хост передает

другой локальный хост, ни туннели, ни локально уникальный источник

порты обязательны. Весь этот процесс проиллюстрирован на

рисунок ниже.

Проблема, которая не рассматривается на рисунке, заключается в том, как локальный хост

может определить, является ли данный IP-адрес

пункт назначения передачи - местный или внешний. Эта проблема

более подробно обсуждается ниже.

+ ----------------- +

| Пуск + <----------------------------------------------- - +

+ -------- + -------- + |

| |

| |

| |

v |

+ -------- + -------- + + -------- + -------- + |

| Есть | | Создать IP | |

| пункт назначения + -Да-> | с хостом + ------------- + |

| адрес местный? | | адрес как | | |

+ -------- + -------- + | источник | | |

| + ----------------- + | |

Нет | |

| | |

v v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ + |

| Есть ли | | Отправить PDP | | | |

| бесплатно локально + -Нет -> + запрос в DNAT | | Передать пакет + - +

| уникальный порт | | маршрутизатор | | |

| на этом хосте? | + -------- + -------- + + -------- + -------- +

+ -------- + -------- + | ^

| | |

Да | |

| | |

Borella, et. | + -------- + -------- + |

| | Создайте внутренний IP | |

+ --------------> + заголовок с + ------------- +

| адрес подсети |

| как источник |

+ -------- + -------- +

Процесс передачи хоста DNAT.Когда туннелируемый пакет поступает на маршрутизатор DNAT от локального

хоста, маршрутизатор должен проверить с помощью своей таблицы PTIP, что источник

IP-адрес находится в блоке, который был назначен

хозяин. Если это не так, маршрутизатор передает PDP.

аннулирует сообщение хосту и отбрасывает пакет. Иначе,

маршрутизатор DNAT удаляет внешний заголовок IP и передает

оставшийся пакет серверу. Этот процесс проиллюстрирован ниже.

+ ----------------- +

+ --------------> + Пуск + <-------------- +

| + -------- + -------- + |

| | |

| v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ +

| Отправить PDP | | Является ли | | Снимите внешний |

| аннулировать | | исходный порт | | Заголовок IP, |

| сообщение хосту, + <- Нет - + назначено + -Да -> + передать внутренний |

| сбросить пакет | | отправляющий хост? | | IP-пакет в |

+ ----------------- + + ----------------- + | место назначения |

+ ----------------- +

Маршрутизатор DNAT работает с исходящими пакетами.

| + -------- + -------- + |

| | Создайте внутренний IP | |

+ --------------> + заголовок с + ------------- +

| адрес подсети |

| как источник |

+ -------- + -------- +

Процесс передачи хоста DNAT.Когда туннелируемый пакет поступает на маршрутизатор DNAT от локального

хоста, маршрутизатор должен проверить с помощью своей таблицы PTIP, что источник

IP-адрес находится в блоке, который был назначен

хозяин. Если это не так, маршрутизатор передает PDP.

аннулирует сообщение хосту и отбрасывает пакет. Иначе,

маршрутизатор DNAT удаляет внешний заголовок IP и передает

оставшийся пакет серверу. Этот процесс проиллюстрирован ниже.

+ ----------------- +

+ --------------> + Пуск + <-------------- +

| + -------- + -------- + |

| | |

| v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ +

| Отправить PDP | | Является ли | | Снимите внешний |

| аннулировать | | исходный порт | | Заголовок IP, |

| сообщение хосту, + <- Нет - + назначено + -Да -> + передать внутренний |

| сбросить пакет | | отправляющий хост? | | IP-пакет в |

+ ----------------- + + ----------------- + | место назначения |

+ ----------------- +

Маршрутизатор DNAT работает с исходящими пакетами. Когда пакет приходит на маршрутизатор DNAT с внешнего хоста,

маршрутизатор сначала проверяет в своем PTIP, что пакет

номер порта назначения был назначен хосту. Если это

не тот случай, пакет отбрасывается и ICMP "хост неизвестен"

ошибка отправляется на внешний хост. В противном случае маршрутизатор DNAT

находит IP-адрес локального (целевого) хоста в PTIP. Это

Borella, et. al.

Когда пакет приходит на маршрутизатор DNAT с внешнего хоста,

маршрутизатор сначала проверяет в своем PTIP, что пакет

номер порта назначения был назначен хосту. Если это

не тот случай, пакет отбрасывается и ICMP "хост неизвестен"

ошибка отправляется на внешний хост. В противном случае маршрутизатор DNAT

находит IP-адрес локального (целевого) хоста в PTIP. Это

Borella, et. al. [Стр. 14]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

формирует туннель к локальному хосту, создавая внешний заголовок IP

с IP-адресом локального хоста в качестве назначения и собственным

внутренний IP-адрес в качестве источника.Полученный пакет добавляется в

этот внешний заголовок, и туннелируемый пакет передается. Этот

процесс проиллюстрирован ниже.

+ ----------------- +

+ --------------> + Пуск + <-------------- +

| + -------- + -------- + |

| | |

| v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ +

| Падение пакета, | | Является ли | | Посмотрите местные |

| отправить ошибку ICMP | | место назначения | | (пункт назначения) |

| сообщение на + <- Нет - + назначенный порт + -Да -> + хост в PTIP, |

| отправитель | | к локальному хосту? | добавить внешний IP |

+ ----------------- + + ----------------- + | заголовок с |

| локальный хост как |

| место назначения и |

| Маршрутизатора DNAT |

| внутренний адрес |

| как источник, |

| передать пакет |

+ ----------------- +

Операции маршрутизатора DNAT с входящими пакетами. Когда хост DNAT получает пакет, он сначала определяет,

не источник является местным или внешним. Это можно сделать

проверка следующего поля протокола внешнего IP-заголовка и

возможно место назначения внутреннего IP-заголовка. Если источник

на местном уровне может использоваться обычная процедура приема. Если источник

external, внешний IP-заголовок должен быть удален, а затем

может использоваться обычная процедура приема. Этот процесс

показано ниже.+ ----------------- +

+ --------------> + Пуск + <-------------- +

| + -------- + -------- + |

| | |

| v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ +

| Получить пакет | | Отправитель | | Снимите внешний |

| нормально | | внешний? | | Заголовок IP, |

| + <- Нет - + + -Да -> + пакет приемника |

| | | | | нормально |

+ ----------------- + + ----------------- + + ----------- ------ +

Borella, et.

Когда хост DNAT получает пакет, он сначала определяет,

не источник является местным или внешним. Это можно сделать

проверка следующего поля протокола внешнего IP-заголовка и

возможно место назначения внутреннего IP-заголовка. Если источник

на местном уровне может использоваться обычная процедура приема. Если источник

external, внешний IP-заголовок должен быть удален, а затем

может использоваться обычная процедура приема. Этот процесс

показано ниже.+ ----------------- +

+ --------------> + Пуск + <-------------- +

| + -------- + -------- + |

| | |

| v |

+ -------- + -------- + + -------- + -------- + + -------- + - ------ +

| Получить пакет | | Отправитель | | Снимите внешний |

| нормально | | внешний? | | Заголовок IP, |

| + <- Нет - + + -Да -> + пакет приемника |

| | | | | нормально |

+ ----------------- + + ----------------- + + ----------- ------ +

Borella, et. al.

al. [Стр. 15]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

Процесс приема хоста DNAT.

Пример

В этом разделе мы рассмотрим пример работы DNAT. Наш

цель состоит в том, чтобы прояснить предыдущий раздел с помощью этого примера -

этот раздел не дополняет техническое описание DNAT.

Мы предполагаем ту же архитектуру локальной сети, что и раньше, со всеми хостами и

маршрутизатор, на котором запущен DNAT, и что маршрутизатор DNAT выделил

исходные порты 10000-10008 к ПК 2 (10.0.0.2). Мы предполагаем, что

Читатель знаком с деталями FTP.

Предположим, что ПК 2 инициирует FTP-соединение с внешним сервером.

по адресу 192.156.136.22. Стек TCP / IP ПК 2 создает показанный пакет

ниже. ПК 2 выбрал порт источника 10000. Он туннелирует FTP.

запрос управления через маршрутизатор DNAT.

Внешний IP-заголовок Внутренний IP-заголовок TCP-заголовок

+ ---------------------- + ---------------------- + --- -------------- +

| Src: 10. 0.0.2 | Источник: 149.112.240.55 | Порт SRC: 10000 |

+ ---------------------- + ---------------------- + --- -------------- +

| Dst: 10.0.0.1 | Dst: 192.156.136.22 | Dst порт: 21 |

+ ---------------------- + ---------------------- + --- -------------- +

Исходящий контрольный пакет FTP в подсети DNAT.

Заголовок IP Заголовок TCP

+ ---------------------- + ----------------- +

| Src: 149.112.240.55 | Порт SRC: 10000 |

+ ---------------------- + ----------------- +

| Летнее время: 192.156.136.22 | Dst порт: 21 |

+ ---------------------- + ----------------- +

Исходящий контрольный пакет FTP во внешней сети.

После того, как маршрутизатор DNAT получит пакет на свой внутренний

интерфейс и проверяет, что правильный номер порта источника

используется, он удаляет внешний заголовок IP и передает пакет

к 192.

0.0.2 | Источник: 149.112.240.55 | Порт SRC: 10000 |

+ ---------------------- + ---------------------- + --- -------------- +

| Dst: 10.0.0.1 | Dst: 192.156.136.22 | Dst порт: 21 |

+ ---------------------- + ---------------------- + --- -------------- +

Исходящий контрольный пакет FTP в подсети DNAT.

Заголовок IP Заголовок TCP

+ ---------------------- + ----------------- +

| Src: 149.112.240.55 | Порт SRC: 10000 |

+ ---------------------- + ----------------- +

| Летнее время: 192.156.136.22 | Dst порт: 21 |

+ ---------------------- + ----------------- +

Исходящий контрольный пакет FTP во внешней сети.

После того, как маршрутизатор DNAT получит пакет на свой внутренний

интерфейс и проверяет, что правильный номер порта источника

используется, он удаляет внешний заголовок IP и передает пакет

к 192. 156.136.22. Ответ, который приходит обратно в DNAT

маршрутизатор с внешнего сервера показан ниже.

Заголовок IP Заголовок TCP

+ ---------------------- + ----------------- +

| Источник: 192.156.136.22 | Порт SRC: 21 |

+ ---------------------- + ----------------- +

| Dst: 149.112.240.55 | Порт Dst: 10000 |

+ ---------------------- + ----------------- +

Borella, et. al.

156.136.22. Ответ, который приходит обратно в DNAT

маршрутизатор с внешнего сервера показан ниже.

Заголовок IP Заголовок TCP

+ ---------------------- + ----------------- +

| Источник: 192.156.136.22 | Порт SRC: 21 |

+ ---------------------- + ----------------- +

| Dst: 149.112.240.55 | Порт Dst: 10000 |

+ ---------------------- + ----------------- +

Borella, et. al. [Стр. 16]

ПРОЕКТ ИНТЕРНЕТА Трансляция распределенных сетевых адресов, октябрь 1998 г.

Входящий контрольный пакет FTP во внешней сети.

Внешний IP-заголовок Внутренний IP-заголовок TCP-заголовок

+ ---------------------- + ---------------------- + --- -------------- +

| Источник: 10.0.0.1 | Src: 192.156.136.22 | Порт SRC: 21 |

+ ---------------------- + ---------------------- + --- -------------- +

| Dst: 10. 0.0.2 | Dst: 149.112.240.55 | Порт Dst: 10000 |

+ ---------------------- + ---------------------- + --- -------------- +

Входящий контрольный пакет FTP в подсети DNAT.

Маршрутизатор DNAT ищет номер порта назначения в PTIP.

Обнаружив сопоставление порта 10000 с локальным хостом 10.0.0.2, он

добавляет внешний IP-заголовок и передает этот туннелированный пакет

в локальной подсети.Клиент FTP инициирует соединения для передачи данных с помощью команды PORT.

Клиент указывает свой IP-адрес и номер порта, для которого

он откроет пассивный сокет. Сервер откроет соединение

к этому сокету и передать (получить) данные. Для этого

операция для работы с DNAT, выбор порта транспортного уровня

код на локальном хосте должен дать FTP-клиенту номер порта из

блок, выделенный маршрутизатором DNAT. Предположим, что

ПК 2 выбирает порт 10001 для передачи данных.Когда

Приходит SYN-пакет подключения к серверу, маршрутизатор DNAT знает

что он должен туннелировать пакет на ПК 2, потому что пункт назначения

номер порта будет в блоке, выделенном для ПК 2.

0.0.2 | Dst: 149.112.240.55 | Порт Dst: 10000 |

+ ---------------------- + ---------------------- + --- -------------- +

Входящий контрольный пакет FTP в подсети DNAT.

Маршрутизатор DNAT ищет номер порта назначения в PTIP.

Обнаружив сопоставление порта 10000 с локальным хостом 10.0.0.2, он

добавляет внешний IP-заголовок и передает этот туннелированный пакет

в локальной подсети.Клиент FTP инициирует соединения для передачи данных с помощью команды PORT.

Клиент указывает свой IP-адрес и номер порта, для которого

он откроет пассивный сокет. Сервер откроет соединение

к этому сокету и передать (получить) данные. Для этого

операция для работы с DNAT, выбор порта транспортного уровня

код на локальном хосте должен дать FTP-клиенту номер порта из

блок, выделенный маршрутизатором DNAT. Предположим, что

ПК 2 выбирает порт 10001 для передачи данных.Когда