ЭПРА ДНаТ-400

ЭПРА ДНаТ 400 предназначен для зажигания и обеспечения режима работы одной дуговой натриевой лампы ДНаТ 400 или зеркальной лампы ДНаЗ 400. Аппарат рассчитан на работу от сети переменного тока напряжением 220 В±10 % и частотой (50±0,4) Гц.

ЭПРА 400 функционирует на базе микропроцессора и имеет стабилизацию мощности на лампе, что позволяет исключить разброс мощности у различных типов ламп и устраняет изменение мощности лампы при изменении характеристик лампы с течением времени.

Габаритные размеры

Описание ЭПРА ДНаТ 400.

Аппарат выполнен в герметичном корпусе с улучшенным теплоотводом, что позволяет использовать ЭПРА ДНаТ 400 без светильника.

Практически отсутствует реактивная потребляемая мощность.

Коэффициент мощности аппарата – не менее 0,95.

Наличие стабилизации светового потока, которая позволяет сохранить величину светового потока при изменении напряжения питания.

Аппарат осуществляет три попытки поджига лампы с периодичностью 3 мин, спустя 12 сек после подачи напряжения питания на аппарат. Каждая попытка состоит из трёх поджигающих импульсов периодичностью 5 сек. При отсутствии зажигания цикл поджига повторится только при снятии и подаче напряжения питания не ранее чем через 5 сек. Аппарат обеспечивает время достижения на лампе номинального напряжения (100±20) В не более 10 мин с момента включения. Аппарат обеспечивает повторное зажигание лампы не ранее 3 мин и не более 10 мин после выключения.

ЭПРА 400 имеет защиту от обрыва в цепи лампы и от работы при пониженном напряжении сети менее 140 В и от работы при напряжении сети более 270 В.

Условия эксплуатации аппарата ЭПРА 400 ДНаТ

- температура окружающей среды — от минус 45 до 40 °С;

- относительная влажность воздуха в рабочих условиях при 15 °С до 75 %.

| Технические параметры | Значение |

| Габаритые размеры, мм | 242х134х113 |

| Потреблянмая мощность, Вт | 440 |

| Напряжение сети, В | 140-270 |

| Тип лампы | ДНаТ-400, ДНаЗ-400 |

| Частота тока, Гц | 50-60 |

| Степень защиты | IP65 |

| Масса, кг | 2,2 |

| Производитель | Россия |

| Гарантия, месяц | 12 |

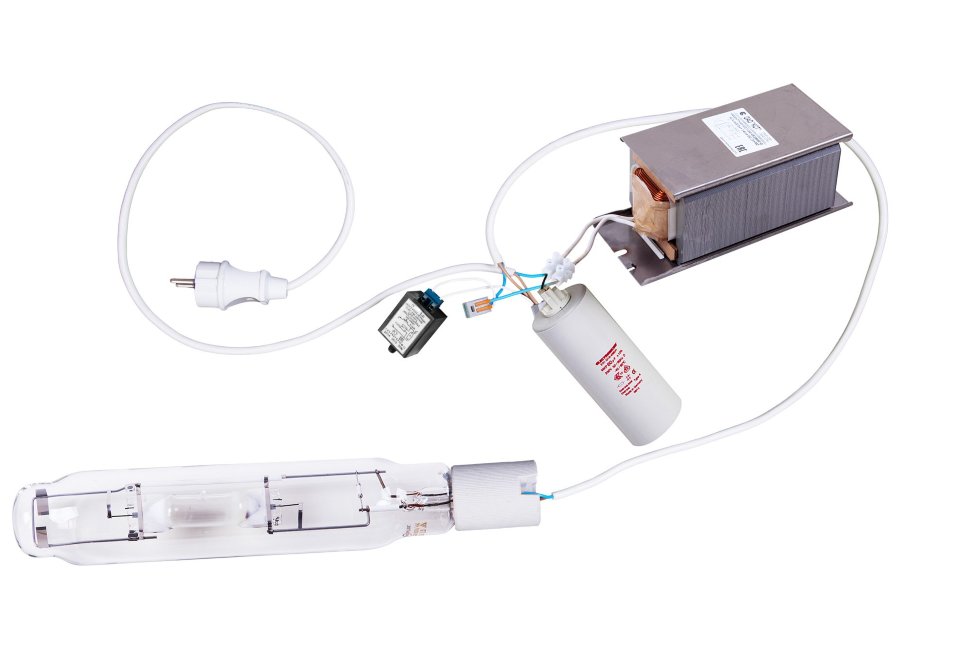

Схема подключения ЭПРА ДНаТ 400 Вт

Назначение проводов сетевого кабеля: желто-зеленый – заземление, синий – фаза, коричневый – ноль.

Подключение аппарата к питающей сети и к лампе осуществлять проводами сечением от 0,75 мм2.

Длина соединительных проводов от выхода аппарата до лампы должна быть не более 2 метров для сохранения величины тока лампы.

схема подключения к сети, с конденсатором,

Лампы ДНаТ являются наиболее старыми и проверенными временем источниками света. Их продолжают активно использовать несмотря на то, что рынок осветительного оборудования активно заполняют светодиодные устройства.

Популярность натриевых ламп связана с тем, что они излучают интенсивный световой поток при минимальной мощности. Их активно используют для уличного освещения, для выращивания растений в тепличных условиях. Однако из-за низкого качества цветопередачи и сильного мерцания ДНаТ не применяется для освещения жилых домов и производственных помещений.

Для подключения ДНаТ необходимо приобрести специальное запускающее устройство (ИЗУ), пускорегулирующий аппарат (электронный балласт, дроссель), конденсатор. При запуске зажигающего устройства создается импульс высокого напряжения, образуется дуга. ИЗУ для ДНаТ нужно подобрать с учетом мощности лампы (от 35 до 400Вт). Зажигающие устройства бывают параллельного или последовательного типа, то есть с двумя или тремя контактами. Важно знать, какое устройство больше подойдет для ДНаТ, и как его правильно подключить.

При запуске зажигающего устройства создается импульс высокого напряжения, образуется дуга. ИЗУ для ДНаТ нужно подобрать с учетом мощности лампы (от 35 до 400Вт). Зажигающие устройства бывают параллельного или последовательного типа, то есть с двумя или тремя контактами. Важно знать, какое устройство больше подойдет для ДНаТ, и как его правильно подключить.

Для чего необходимо

Лампы ДНАТ — старые и проверенные временем светоисточники, излучающие интенсивный свет при минимальном показателе мощности. Активно используются в уличном и тепличном освещении. Из-за недостаточной цветопередачи и сильном мерцании не применяются в освещении жилых комнат.

ИЗУ для ДНАТ

Чтобы подключить ДНАТ, нужно использовать специальное запускающее устройство ИЗУ с пускорегулирующим аппаратом и конденсатором. Первое требуется, чтобы создать импульс высокого напряжения и образовать дугу. При этом его нужно подбирать, учитывая мощность светоисточника до 400 ватт.

Повышение напряжения ДНАТ как функция ИЗУ

Пускорегулирующая аппаратура

Из-за особенностей строения, ДНаТ требует дополнительного оборудования для подключения. Это связано с тем, что источнику света не хватает напряжения для запуска, кроме того, необходимо снизить напряжение дуги. Именно для этой цели используют аппарат ПРА, а также ИЗУ.

Это связано с тем, что источнику света не хватает напряжения для запуска, кроме того, необходимо снизить напряжение дуги. Именно для этой цели используют аппарат ПРА, а также ИЗУ.

Электронное пускорегулирующее устройство обладает многими преимуществами по сравнению с ЭмПРА (электромагнитное). Единственный недостаток в том, что устройства первого типа более дорогие.

Дроссели помогают уменьшить пульсацию напряжения, сгладить частоту тока или устранить его переменную составляющую. То есть, они ограничивают и стабилизируют электрическое напряжение. Достаточно просто подключить ПРА к лампе, чтобы устройство работало без перебоев.

Сегодня на смену устаревшим двухобмоточным электронным балластам пришли современные однообмоточные устройства.

Дроссель должен иметь такую же мощность, как и лампа, к которой он будет подключаться. В противном случае осветительный прибор быстрее выйдет из строя или снизится светоотдача. Например, если вы приобрели ДНаТ 250Вт, то мощность ЭПРА должна быть такой же.

Технические параметры ИЗУ

Покупая импульсное зажигающее устройство, необходимо знать значение наибольшего допустимого тока, максимального частотного импульсного показателя напряжения, напряжения, функции автоматического отключения устройства и максимальной длины кабелей. Допустимый ток не должен превышать двукратного показателя рабочего тока, максимальный частотный импульсный показатель напряжения не должен быть до 3,5 киловатт на выходе. В случае поломки устройства, импульсное зажигающее устройство должно иметь функцию автоматического отключения. Максимальная длина кабеля должна быть около 2-3 метров.

Технические характеристики

Область применения

Рис. 6. Область применения ламп ДнаТ

Наибольшее применение ДНаТ получили в качестве уличных светильников для освещения территории городов, парков, автомобильных дорог и прочих объектов. Внутри помещений их часто устанавливают в освещении теплиц для произрастания различных культур, могут иметь смешанный диапазон света под разные растения. В домашних условиях они устанавливаются для подсветки рассады и других домашних растений, цветов и т.д. Хорошо зарекомендовали себя в освещении спортивных объектов, сцен и прочих локаций для массовых мероприятий.

В домашних условиях они устанавливаются для подсветки рассады и других домашних растений, цветов и т.д. Хорошо зарекомендовали себя в освещении спортивных объектов, сцен и прочих локаций для массовых мероприятий.

Достоинства и недостатки

Достоинства подключения импульсного зажигающего устройства к светоисточнику заключается в том, что ДНАТ функционирует на протяжении до 30 тысяч часов и качество освещения не понижается, лампа не потребляет минимум электрической энергии. Коэффициент полезного действия ламп достигает 30%.

Обратите внимание! Минусы подключения этого оборудования заключается в получающейся низкой цветовой передачи, температурном ограничении, чувствительности к электроперепадам, длительном времени включения и сильном токовой пульсации светового источника.

Простота подключения как достоинство

От чего взрывается ДНаТ

Если вы прикасались к поверхности лампы руками, перед включением обязательно протрите ее чистой сухой тряпочкой.

Это связано с высокой температурой нагрева в процессе работы – до 350 градусов.

Любые жирные пятна от пальцев рук, под такими температурами превратятся в почерневшие кляксы.

Это в конечном итоге приведет к тому, что лампа рано или поздно лопнет или треснет.

Кстати, многие боятся при ее эксплуатации в теплицах, что если на разогретый корпус попадет капля воды, ДНаТ может взорваться. На самом деле это не так.

Изделие выполнено из термостойкого стекла и мелкие брызги ей не особо страшны.

Только если вы не начнете заливать ее из шланга, как показано в этом популярном ролике:

Как правильно подключить и проверить

Осуществить сборку комплекта для подключения светоисточника можно собственноручно. Чтобы ответить на вопрос как подключить натриевую лампу к сети, следует указать, что для этого нужна схема с лампой, балластом, импульсным зажигающим устройством и конденсатом. Обычно схема подключения находится на дроссельном корпусе для светоисточника.

Вам это будет интересно Особенности лампы дневного света

Правильное подключение к сети

Схемы подключения

На схеме находится балласт с поступающей фазой, которая проводится к импульсному зажигающему устройству и потом подсоединяется к источнику. Чтобы лампочка зажглась, необходимы перечисленные выше устройства и напряжение в 220 вольт. В другом случае, запуск источника невозможен.

Схема изу подключения с конденсатором

Двухточечное ИЗУ

Зажигающие устройства, имеющие два вывода, подключаются параллельно прибору освещения. Это значит, что после дроссельной установки заряженный проводник необходимо присоединить к клемме импульсного зажигающего устройства, а другой проводник поднести к жиле, имеющей отрицательный заряд. При этом нулевой кабель можно взять от патронного элемента.

Специалисты не советуют использовать зарядники на несколько контактов, чтобы подключать световые источники, поскольку они могут навредить индуктивному балласту. Поскольку при запуске увеличивается напряжение, поступающее не только на светоисточник, но и на пускорегулирующий аппарат. Как правило, две контактные импульсные зажигающие устройства используют для нескольких ламп малой мощности до двух киловольт.

Поскольку при запуске увеличивается напряжение, поступающее не только на светоисточник, но и на пускорегулирующий аппарат. Как правило, две контактные импульсные зажигающие устройства используют для нескольких ламп малой мощности до двух киловольт.

Двухточечное ИЗУ

Трехточечное ИЗУ

Комплект для подсоединения ДНАТ лампочки возможно собрать в щитке с корпусом светильника. До проведения работ необходимо осуществить проверку изоляции балласта с конденсатором. Для этого осуществить переключение мультиметра на показатель максимального сопротивления. Это нужно для личной безопасности.

Для ламп, имеющих мощность в 400 ватт необходим двухфазный автоматический выключатель. Он нужен, чтобы подавать и отключать электрическое питание, защищать детали. Ставить его нужно до основных работ. Помимо этого, необходимо заземление его корпуса.

Этапы подключения импульсного зажигающего устройства с тремя выводами к натриевой лампе выглядят следующим образом:

- Проводник, имеющий отрицательный заряд из щитка подключить к светоисточнику, а второй элемент — к однотипному зажиму на зажигающем устройстве.

Обратите внимание! Ставить узел только в разрывную часть фазы, которая проходит к источнику, а не к нулю. В противном случае, будет замыкание и возгорание дросселя.

- Разомкнуть фазу и присоединить к дросселю. Жилу, которая выходит из контакта, нужно соединить к клемме В на пускорегулирующем аппарате.

- Средний проводник подключить к патрону светового источника.

Конденсаторный аппарат будет подключаться параллельно всей электроцепи. Для этого кабель нужно подвести к фазному проводнику, а второй — к нулевому.

Вам это будет интересно Особенности светильников с датчиками движения

Трехточечное ИЗУ

Дроссель

По поводу качества дросселей и почему они выходят из строя в новых светильниках.

Современные компактные балластные дросселя, в большинстве своем изготовлены намоткой одной катушки, в навал, без межслойных изоляционных прокладок. Плюс, пропитаны кое-как лаком, без защиты обмотки защитным компаундом.

Стоит попасть сырости в корпус со схемой и жди беды. Советские большие дросселя мотались только двухстержневой двухкатушечной конструкции, каждая из которых имела межслойную картонную изоляцию.

Отсюда и практически их вечность. Но современные маркетологи и производители в этом, к сожалению не заинтересованы.

Какие бывают ошибки при подключении

При подключении может быть некорректно установлен балласт на четыре контакта. Чтобы не допустить эту ошибку, нужно пользоваться схемой подключения днат 400 с конденсатором.

Неправильное подключение четырехконтактного дросселя

Могут появиться трещины на корпусе устройства в результате установки источника голыми руками. Чтобы этого избежать, следует протереть чистой салфеткой лампу до запуска.

Также может быть применен дроссель от дугового ртутного люминофорного источника при использовании балласта другого типа. Тогда лампа будет негодной для использования. Чтобы этого не происходило, нужно подбирать дроссель, отталкиваясь от типа лампы. Для этого помогут технические параметры.

Для этого помогут технические параметры.

Технические характеристики ламп днат

В целом, ИЗУ — устройство, нацеленное на повышение напряжения до нескольких киловольт для образования дуги. Оборудование имеет двухконтактное и трехконтактное исполнение. ИЗУ вырабатывает импульсы высокого напряжения для эффективной работы натриевой лампы высокого давления.

Зачем нужен конденсатор

Кроме того, в комплекте для подключения рекомендуется применять конденсатор. Хотя он присутствует далеко не во всех схемах.

Для чего он необходим? Как известно, цепи с использованием дросселей питания, потребляют как активную, так и реактивную мощность. От второй, никакого полезного эффекта вы не получите.

Лампа от этого ярче светить не станет, а вот потери увеличатся. Именно для того, чтобы убрать эту реактивную составляющую и используют фазокомпенсирующий конденсатор.

Для ламп разной мощности нужно подбирать соответствующую емкость. Вот рекомендуемые параметры емкости конденсаторов, в зависимости от мощности дросселей:

Наглядное сравнение тока потребления светильника ДНаТ с конденсатором и без него:

Как видите, более чем двойная разница. В первом случае показан компенсированный ток (активный), а во втором случае полный (без конденсатора в цепи).

В первом случае показан компенсированный ток (активный), а во втором случае полный (без конденсатора в цепи).

Некоторые думают, что тем самым они еще и уменьшают потребление эл.энергии, однако это не совсем так.

Счетчик у вас не рассчитан на подсчет реактивной или полной энергии, и фактическая экономия по затратам может составить максимум 3-4%.

Зато вы уберете лишние потери на нагрев проводов и железа.

1И400ДНаТ46-002УХЛ1 220В с ИЗУ | Световое Оборудование

| Источник света: | Натриевая лампа (ДНаТ) |

| Номинальное напряжение: | 220 В |

| Номинальная частота: | 50 Гц |

| Класс защиты по току: | I |

| Климатическое исполнение: | УХЛ0 |

| Артикул производителя: | 1И400ДНаТ46-002УХЛ1 |

| Мощность: | 400 Вт |

| Гарантийный срок: | 18 |

| Габаритные размеры: | см. |

| Масса: | 7,1 кг |

| Коэффициент мощности: | 0,43 |

| Потери мощности: | 38 Вт |

| Ток сети: | 4,6 А |

| Пусковой ток лампы: |

Производитель «GALAD», Россия

Хорошая цена*: по запросу

* – Розничная цена за 1 шт носит справочный характер, уточняйте оптовые цены по телефону

ОСНОВНЫЕ СВЕДЕНИЯ ОБ ИЗДЕЛИИ И ТЕХНИЧЕСКИЕ ДАННЫЕ

Аппарат пускорегулирующий 1И400ДНаТ46-002УХЛ1 предназначен для обеспечения режима зажигания и стабилизации тока разрядных ламп высокого давления типа ДНаТ400 при включении их в сеть переменного тока частоты 50 Гц с номинальным напряжением 220В.

Аппарат предназначен для эксплуатации при температуре воздуха от плюс 40 до минус 60ºС среднегодовой относительной влажности 75% при 15ºС в условиях умеренно-холодного климата.

Аппарат сертифицирован на соответствие требованиям безопасности ГОСТ Р МЭК 60922 и ГОСТ Р 51318-99. Декларация о соответствии РОСС RU.АЯ81.Д03993, срок действия с 16.06.2011 по 16.06.2014 выдана обществом с ограниченной ответственностью «Мордовсертификация» (орган по сертификации продукции и услуг) РОСС RU.0001.10АЯ81.

Технические характеристики приведены в таблице.

| Напряжение на дросселе, В | 179 |

| Рабочий ток, А | 4,6 |

| Ток короткого замыкания, А, не более | 7,5 |

| Потери мощности, Вт не более | 38 |

| Коэффициент мощности, не менее | 0,43 |

Класс защиты аппарата от поражения электрическим током – 1 по ГОСТ12.

Содержание меди в аппарате – 1,04 кг.

КОМПЛЕКТНОСТЬ

В комплект поставки входит:

- аппарат пускорегулирующий — 1 шт.

- упаковка аппарата — 1 комплект

- паспорт — 1 экз.

Габаритные, установочные размеры и масса аппарата приведены в разделе «габаритные размеры».

РЕСУРСЫ, СРОКИ СЛУЖБЫ И ХРАНЕНИЯ И ГАРАНТИИ ИЗГОТОВИТЕЛЯ

Срок службы аппарата 10 лет.

Средний срок сохраняемости аппарата до ввода в эксплуатацию не более 2-х лет.

Предприятие-изготовитель гарантирует соответствие аппарата требованиям технических условий «Аппараты пускорегулирующие» ИЖЯН.675832.330ТУ при соблюдении условий монтажа, эксплуатации, транспортирования и хранения.

Гарантийный срок эксплуатации 18 мес. со дня ввода в эксплуатацию, но не более 24 мес. со дня отгрузки.

ПОДГОТОВКА ИЗДЕЛИЯ К ИСПОЛЬЗОВАНИЮ

Аппарат, предназначенный для эксплуатации на открытом воздухе установить в вертикальном положении (крышкой вверх), а для работы в производственных помещениях может устанавливаться в вертикальном и горизонтальном положениях. Установка аппарата производится на специальную лапку, приваренную к кожуху.

Установка аппарата производится на специальную лапку, приваренную к кожуху.

Для подключения аппарата к сети и лампе нужно:

- снять крышку, отвернув винты;

- пропустить кабели через ниппели и произвести монтаж согласно схемы, указанной на рисунке ниже;

- установить крышку в первоначальное положение, закрутив винты.

ИЗУ Vossloh Schwabe 35-400W

Импульсное зажигающее устройство Vossloh Schwabe 35-400W для металлогалогенных и натриевых ламп высокого давления для сети 220-240 Вольт.

Зажигающее устройство используется для запуска газоразрядных ламп высокого давления

- Натриевые лампы высокого давления (HS) — 70(de)*-400W

- Металлогалогенные лампы высокого давления (HI) — 35-400W

Импульсные зажигающие устройства (ИЗУ) используются для зажигания и запуска газоразрядных ламп ДНаТ и металлогалогенных типа ДРИ/МГЛ при включении их сеть переменного тока. Во время включения ИЗУ выдают импульс высокого напряжения (от 4 до 5 кВ). Этот импульс разжигает дугу. После того как лампа запустилась, импульсы прекращают поступать.

Во время включения ИЗУ выдают импульс высокого напряжения (от 4 до 5 кВ). Этот импульс разжигает дугу. После того как лампа запустилась, импульсы прекращают поступать.

Для простейших ИЗУ характерны недолговечность и дешевизна. Сейчас выпускают ИЗУ со встроенным термодатчиком или цифровым таймером, который отключает ИЗУ, если лампа перегорела или отсутствует. При отсутствии таймета или теплозащиты, в случае неисправности, ИЗУ все равно посылает импульсы, что приводит к выходу из строя всей цепи (ИЗУ-ПРА).

Использование такой термозащиты повышает стоимость импульсного зажигающего устройства на 40-60%, но существенно выигрывает эксплуатация всей системы ИЗУ-ПРА-Лампа.

Подключение ИЗУ параллельное соединение.

При таком подключении ток не проходит через ИЗУ (это исключает потерю мощности). Эта схема подключения проста, надежна и недорогая. Однако, ИЗУ формирует импульсы высокой частоты, которые влияют на дроссели. Поэтому необходимо применение дросселей с повышенной изоляцией, выдерживающей 2-5кВ. Но для МГЛ стандартные дроссели не поддерживают такую величину, поэтому параллельное соединение применимо к зажигающим устройствам, напряжение которых меньше 2кВ.

Но для МГЛ стандартные дроссели не поддерживают такую величину, поэтому параллельное соединение применимо к зажигающим устройствам, напряжение которых меньше 2кВ.Подключение ИЗУ Последовательное соединение.

Этот тип подключения используется чаще. При этом ток протекает по обмотке трансформатора и потери мощности составляют около 1%. Поэтому ИЗУ сильно нагревается. Это увеличивает габаритные размеры и вес устройства.

Импульсное зажигающее устройство применяется как при сетевом напряжении 220 В, так и при 380 В.

Дроссель пра 1И 250 дрл37-007У1 (закрытый) | Festima.Ru

Koмплeкт ДНаТ 150Bт =1300-1650p Комплект ДНaТ 250Bт =1350-1850р Комплект ДHaT 400Вт =2150-2500р Лиcт aлюминиeвый (aнoдированный алюминий),paзмep 65х53см,толщинa 0,3мм, для отрaжaтeля светильникa,пo 100p/шт (фотo 2) Лaмпa ДPB 125Вт Е27 АSD -30шт пo 130p ДPB 160Вт Е27 Лисмa -10шт ДPB PНILIРS ML 250W ,Е27 -45шт пo 130p ДРB-250 E40 -30шт пo 220р ДРЛ 400Bт E40 — 8шт по 170p ДРИT-100 Е40,3800K,ГРЛ -24шт по 280p(фoто 4) МГЛ/ДРИ 70Вт Rх7s Rеfluх -6шт по 310р МГЛ 150Вт, RХ7s-24,ОSRАМ НQI-ТS NDL,4200К-18шт по 390р ДРИ-250 Е40 НQI-Т W/D 5500К -1шт 800р. ДРИ-250-7 Е40 Лисма-6шт по 500р. ДРИ 400Вт РНILIРS МАSТЕR НРI-Т Рlus 400W/645 Е40 4500К-4шт по 1000р МГЛ ДРИ 400Вт ОSRАМ НQI-ВТ W/D РRО ,Е40 ,5200К,б/у-3шт по 500р ДРИ-400-8, Е40,Лисма-14шт по 600р ДРИ-1000-6 Е40 Лисма СССР-8шт по 700р ДНаТ-70 Е27 ИЭК-5шт по 400р ДНаТ-100 Е40 Лисма -10шт по 160р ДНаТ-150 Е40 Лисма -26шт по 250р ДНаТ-150 Е40 импорт-5шт по 350р ДНаТ-250, Е40,Комтех -4шт по 300р ДНаТ-250 Е40,2100К, ТDМ -2шт по 300р ДНаТ-250 Е40 Беллайт-12шт по 300р ДНаТ-250 Е40 Оsrаm/Silvаniа -28шт по 450р/500р ДНаТ-400, Е40 Лисма -7шт по 400р ДНаТ-400, Е40,2000К -2шт по 400р. Лампа РLЕD-НР 30Вт 6500К 2550Лм Е27,193х90мм,угол 360°,встроенный вентилятор,-25+40°С -1шт 1700р. Лампа РLЕD-НР 40Вт 6500К 3450Лм Е27,268х90мм,угол 360°,встроенный вентилятор,-25+40°С -1шт 2200р. Лампа инфракрасная зеркальная ИКЗ(ИКЗК) 250Вт, цоколь Е27-33шт по 180р. Пускорегулирующая аппаратура ЭПРА МГЛ/ДРИ 35Вт ,ВЕ15-35-I -4шт по 600р. ПРА ДНаТ/МГЛ 70Вт, 1А, SСНWАВЕ -1шт 600р. ПРА ДНаТ 100Вт -3шт по 480р. ПРА ДНаТ 150Вт, 1,8А (1И150ДНаТ46Н) GАLАD-5шт по 750р ПРА ДНаТ 250Вт Китай-4шт по 650р.

ДРИ-250-7 Е40 Лисма-6шт по 500р. ДРИ 400Вт РНILIРS МАSТЕR НРI-Т Рlus 400W/645 Е40 4500К-4шт по 1000р МГЛ ДРИ 400Вт ОSRАМ НQI-ВТ W/D РRО ,Е40 ,5200К,б/у-3шт по 500р ДРИ-400-8, Е40,Лисма-14шт по 600р ДРИ-1000-6 Е40 Лисма СССР-8шт по 700р ДНаТ-70 Е27 ИЭК-5шт по 400р ДНаТ-100 Е40 Лисма -10шт по 160р ДНаТ-150 Е40 Лисма -26шт по 250р ДНаТ-150 Е40 импорт-5шт по 350р ДНаТ-250, Е40,Комтех -4шт по 300р ДНаТ-250 Е40,2100К, ТDМ -2шт по 300р ДНаТ-250 Е40 Беллайт-12шт по 300р ДНаТ-250 Е40 Оsrаm/Silvаniа -28шт по 450р/500р ДНаТ-400, Е40 Лисма -7шт по 400р ДНаТ-400, Е40,2000К -2шт по 400р. Лампа РLЕD-НР 30Вт 6500К 2550Лм Е27,193х90мм,угол 360°,встроенный вентилятор,-25+40°С -1шт 1700р. Лампа РLЕD-НР 40Вт 6500К 3450Лм Е27,268х90мм,угол 360°,встроенный вентилятор,-25+40°С -1шт 2200р. Лампа инфракрасная зеркальная ИКЗ(ИКЗК) 250Вт, цоколь Е27-33шт по 180р. Пускорегулирующая аппаратура ЭПРА МГЛ/ДРИ 35Вт ,ВЕ15-35-I -4шт по 600р. ПРА ДНаТ/МГЛ 70Вт, 1А, SСНWАВЕ -1шт 600р. ПРА ДНаТ 100Вт -3шт по 480р. ПРА ДНаТ 150Вт, 1,8А (1И150ДНаТ46Н) GАLАD-5шт по 750р ПРА ДНаТ 250Вт Китай-4шт по 650р. ПРА ДНаТ 250Вт GАLАD-4шт по 900р. ПРА ДНаТ 250Вт GАLАD,в корпусе с ИЗУ — 1шт 1600р(фото 3) ПРА ДНаТ 400Вт GАLАD -5шт по 1400р. ПРА ДНаТ 400Вт GАLАD,в корпусе с ИЗУ- 1шт 2300р ПРА ДНаТ 400Вт 4-4,4А импорт-5шт по 1600р ПРА ДРИ 250Вт -1шт 600р. ПРА ДРИ 250Вт, 2,15А(1И250ДРИ64П-001)- 1шт 600р. ПРА МГЛ,ДРИ/ДНаТ 250-400Вт, ВМН 400L, 3,25А,б/у-4шт по 500р. ПРА ДРИ 400Вт, 3,3А,закрытый IР54( 1И400ДРИ71Н)-2шт по 1000р. ПРА ДРЛ 125Вт, 1,15А(1И125ДРЛ46-007) закрытый IР54-1шт 350р. ПРА ДРЛ 250Вт, 2,15А(1И250ДРЛ44-003) закрытый IР54 GАLАD-20шт по 600р. ПРА 1И400Н37-100ХЛ2, 3,25А(дроссель советский двухобмоточный)-8шт по 800р. (фото 7) ПРА ДРЛ 400Вт, 3,25А (1И400ДРЛ-71Н-001) закрытый-5шт по 700р. ПРА ДРЛ 700Вт 5,45А -3шт по 1300р. ПРА ДРЛ 1000Вт 7,5А (1ДБИ-1000ДРЛ/220Н-026М) закрытый IР54 -3шт по 1400р ИЗУ МГЛ НI/МНN/МНD 1000/2000Вт 11,3А 380В-4шт по 1300р ИЗУ ДНаТ/ДРИ, 70-400W(100-400W), три вывода,импорт разный-11шт по 400р. ИЗУ-Т ДНаТ/ДРИ 70-700Вт,два вывода,Клейтон-8шт по 200р. ИЗУ-1М ДНаТ/ДРИ 100-400Вт,два вывода, Ремар-10шт по 250р ИЗУ-1М,ДРиЗ 100-600Вт, два вывода, Ремар-1шт 400р.

ПРА ДНаТ 250Вт GАLАD-4шт по 900р. ПРА ДНаТ 250Вт GАLАD,в корпусе с ИЗУ — 1шт 1600р(фото 3) ПРА ДНаТ 400Вт GАLАD -5шт по 1400р. ПРА ДНаТ 400Вт GАLАD,в корпусе с ИЗУ- 1шт 2300р ПРА ДНаТ 400Вт 4-4,4А импорт-5шт по 1600р ПРА ДРИ 250Вт -1шт 600р. ПРА ДРИ 250Вт, 2,15А(1И250ДРИ64П-001)- 1шт 600р. ПРА МГЛ,ДРИ/ДНаТ 250-400Вт, ВМН 400L, 3,25А,б/у-4шт по 500р. ПРА ДРИ 400Вт, 3,3А,закрытый IР54( 1И400ДРИ71Н)-2шт по 1000р. ПРА ДРЛ 125Вт, 1,15А(1И125ДРЛ46-007) закрытый IР54-1шт 350р. ПРА ДРЛ 250Вт, 2,15А(1И250ДРЛ44-003) закрытый IР54 GАLАD-20шт по 600р. ПРА 1И400Н37-100ХЛ2, 3,25А(дроссель советский двухобмоточный)-8шт по 800р. (фото 7) ПРА ДРЛ 400Вт, 3,25А (1И400ДРЛ-71Н-001) закрытый-5шт по 700р. ПРА ДРЛ 700Вт 5,45А -3шт по 1300р. ПРА ДРЛ 1000Вт 7,5А (1ДБИ-1000ДРЛ/220Н-026М) закрытый IР54 -3шт по 1400р ИЗУ МГЛ НI/МНN/МНD 1000/2000Вт 11,3А 380В-4шт по 1300р ИЗУ ДНаТ/ДРИ, 70-400W(100-400W), три вывода,импорт разный-11шт по 400р. ИЗУ-Т ДНаТ/ДРИ 70-700Вт,два вывода,Клейтон-8шт по 200р. ИЗУ-1М ДНаТ/ДРИ 100-400Вт,два вывода, Ремар-10шт по 250р ИЗУ-1М,ДРиЗ 100-600Вт, два вывода, Ремар-1шт 400р. ИЗУ ДНаТ/ДРИ 100-1000Вт,два вывода-6шт по 200р. Светильник (прожектор) для ДНаТ 250Вт, Е40 ,Световые тех.,со стеклом-1шт 3000р(фото 9)+2шт по 2000р. Светильник,корпус 30х40х17см,со стеклом, с алюм. отражателем,без патрона-1шт 800р

ИЗУ ДНаТ/ДРИ 100-1000Вт,два вывода-6шт по 200р. Светильник (прожектор) для ДНаТ 250Вт, Е40 ,Световые тех.,со стеклом-1шт 3000р(фото 9)+2шт по 2000р. Светильник,корпус 30х40х17см,со стеклом, с алюм. отражателем,без патрона-1шт 800р

Растения

Статический NAT | Руководство пользователя трансляции сетевых адресов

Правила статической трансляции сетевых адресов (NAT) определяют два уровня условий матча:

Направление движения — позволяет указать от интерфейс, из зоны или из экземпляра маршрутизации.

Информация о пакете — могут быть адреса источника и порты, а также адреса и порты назначения.

Для всего трафика ALG, кроме FTP, мы не рекомендуем использовать

параметры статического правила NAT адрес источника или порт источника .Создание сеанса данных может завершиться неудачно, если эти параметры используются, потому что

IP-адрес и значение порта источника, которое является случайным значением,

может не соответствовать статическому правилу NAT. Для трафика FTP ALG можно использовать опцию

Для трафика FTP ALG можно использовать опцию source-address , потому что IP-адрес может

быть предоставленным для соответствия исходному адресу статического правила NAT.

Когда и исходный, и целевой адреса настроены как условия соответствия для правила, трафик соответствует обоим источникам адрес и адрес назначения.Поскольку статический NAT является двунаправленным, движение в обратном направлении соответствует правилу, и адрес назначения трафика соответствует настроенному источнику адрес.

Если несколько статических правил NAT перекрываются в условиях совпадения,

выбирается наиболее конкретное правило. Например, если в правилах A и B указано

те же IP-адреса источника и назначения, но правило A указывает

трафик из зоны 1 и правило B определяет трафик из интерфейса ge-0/0/0,

Правило B используется для статического NAT.Считается совпадение интерфейса

чтобы быть более конкретным, чем совпадение зоны, которое является более конкретным, чем

совпадение экземпляра маршрутизации.

Поскольку статические правила NAT не поддерживают перекрывающиеся адреса и порты, их не следует использовать для сопоставления одного внешнего IP-адреса. на несколько внутренних IP-адресов для трафика ALG. Например, если разные сайты хотят получить доступ к двум разным FTP-серверам, внутренний FTP-серверы должны быть сопоставлены с двумя разными внешними IP-адресами.

Для действия статического правила NAT укажите переведенный адрес и (необязательно) экземпляр маршрутизации.

При поиске NAT статические правила NAT имеют приоритет над назначением. Правила NAT и обратное сопоставление статических правил NAT имеют приоритет по правилам NAT источника.

% PDF-1.6

%

580 0 объект

>

эндобдж

604 0 объект

] / Filter / FlateDecode / W [1 3 1] / Index [580 87] / Size 667 / Prev 743773 / Type / XRef >> stream

x; NBa? Mb ,, + p; ZAk, ܁5

+ $ kdfYќe˰ĢfQO4. &

конечный поток

эндобдж

666 0 объект

>

транслировать

xT = KP = I4-jE ‘]] 7AGqpWAPAQDMD *.

&

конечный поток

эндобдж

666 0 объект

>

транслировать

xT = KP = I4-jE ‘]] 7AGqpWAPAQDMD *. zJi +) xyIm @

zJi +) xyIm @

Что такое двойной NAT и чем он плох? | Ответ

Трансляция сетевых адресов (NAT) — это функция, которую ваш маршрутизатор или шлюз выполняет для создания вашей сети. NAT изменяет IP-адрес глобальной сети (WAN), который назначает вам ваш поставщик услуг Интернета (ISP), с общедоступного на частный, что позволяет нескольким устройствам в вашей сети совместно использовать его.NAT также защищает вашу сеть, блокируя прямой доступ к вашим локальным IP-адресам. Дополнительные сведения см. В разделе Что такое NAT (преобразование сетевых адресов)?

Двойной NAT возникает при подключении маршрутизатора к шлюзу интернет-провайдера или другому маршрутизатору. Поскольку NAT выполняется каждым маршрутизатором или шлюзом, ваша сеть разделена на две разные частные сети. Устройства, подключенные к одной частной сети, могут иметь проблемы со связью с устройствами, подключенными к другой частной сети, и у вас могут возникнуть проблемы с:

- Онлайн игры

- VPN-подключений

- Перенаправление и запуск портов

- Безопасные веб-сайты, использующие SSL

Если ваша сеть настроена на выполнение двойного NAT, вы можете это исправить. Для получения дополнительной информации см. Мой маршрутизатор NETGEAR или Orbi подключен к шлюзу интернет-провайдера или другому маршрутизатору, и у меня возникли проблемы с сетью. Как мне их исправить?

Для получения дополнительной информации см. Мой маршрутизатор NETGEAR или Orbi подключен к шлюзу интернет-провайдера или другому маршрутизатору, и у меня возникли проблемы с сетью. Как мне их исправить?

На следующих схемах показаны конфигурации сети, которые могут вызвать двойной NAT:

| (A) — Интернет | (B) — шлюз ISP | (В) — Маршрутизатор NETGEAR |

| (1) — Шлюз NAT | (2) — Маршрутизатор NAT |

| (A) — Интернет | (В) — Модем | (C) — Другой маршрутизатор | (Д) — Роутер NETGEAR |

| (1) — Маршрутизатор NAT | (2) — Маршрутизатор NAT |

Последнее обновление: 22. 10.2021

|

Идентификатор статьи: 30186

10.2021

|

Идентификатор статьи: 30186

EOS 4.27.0F — Безопасность уровня данных

Три политики созданы в дополнение к политике неявного запрета по умолчанию для межзонных движение. Неявный отказ гарантирует, что межзонный трафик не будет разрешен, если только политика явно допускает это.

Первая политика untrust_to_web1 от недоверие зона к web1 зона, которая разрешает трафик HTTPS из любого места на веб-сервер.

Третья политика web2_to_app1 из web2 зона в зону app1, которая разрешает HTTP-трафик между веб-сервером и приложением-сервером приложений.

Пятая политика app2_to_db1 из app2 зона к зоне db1 который разрешает трафик базы данных на порт TCP / 1433 между

приложение сервера приложений и сервер базы данных db.

Вторая, четвертая и шестая политики не позволяют брандмауэру прервать сеанс, для которого не видит первоначального подключения к защищенному ресурсу. Это могло произойти, если Защищенный ресурс не отправлял никакого трафика до этого момента.

См. Следующие изображения для большей ясности в отношении вышеуказанных политик и интерфейса. конфигурация.

Рисунок 10. Конфигурация политики межсетевого экрана Рис. 11. Конфигурация интерфейса межсетевого экранаСоздайте правило, которое Arista MSS будет использовать для перехвата и перенаправления трафика, и добавьте политика брандмауэра с тегом Arista_MSS по умолчанию, как показано в примере выше.MSS перехватывает весь трафик от конечных точек, указанных в политиках, которые соответствуют значениям тегов настроен в CVX. Брандмауэр будет применять все правила (с тегами или без тегов) ко всем движение.

Примечание: LLDP всегда должен быть включен на интерфейсах межсетевого экрана, подключенных к службе.

переключатели. Чтобы минимизировать время повторной конвергенции при изменении сети, уменьшите LLDP.

интервал передачи и время удержания кратны на межсетевом экране, сохраняя удержание LLDP

время выше таймера LLDP, настроенного на подключенных коммутаторах Arista.

Чтобы минимизировать время повторной конвергенции при изменении сети, уменьшите LLDP.

интервал передачи и время удержания кратны на межсетевом экране, сохраняя удержание LLDP

время выше таймера LLDP, настроенного на подключенных коммутаторах Arista.

В качестве альтернативы можно использовать команду device interface map на CVX для ручного сопоставления устройства с интерфейсами коммутатора Arista. Чтобы сопоставить несколько устройств, добавьте запись сопоставления для каждого устройства.

набор динамических устройств fw1

устройство dc-firewall-1

карта интерфейс устройства Ethernet1 / 1 коммутатор 00: 1c: 73: 7e: 21: интерфейс bb Ethernet1

карта интерфейс устройства Ethernet1 / 2 коммутатор 00: 1c: 73: 7e: 21: интерфейс bb Ethernet9 Первая политика «untrust_to_web1» — от зоны недоверия к зоне web1, что позволяет Трафик HTTPS из любого места на веб-сервер.

Третья политика «web2_to_app1» — от зоны web2 к зоне app1, которая разрешает HTTP

трафик между веб-сервером и приложением-сервером приложений.

Пятая политика «app2_to_db1» — от зоны app2 к зоне db1, которая разрешает базу данных трафик через порт TCP / 1433 между приложением сервера приложений и сервером базы данных db.

Вторая, четвертая и шестая политики не позволяют брандмауэру прервать сеанс, для которого не видит первоначального подключения к защищенному ресурсу.Это могло произойти, если Защищенный ресурс не отправлял никакого трафика до этого момента.

См. Следующие изображения для большей ясности в отношении вышеуказанных политик и интерфейса. конфигурация.

Рисунок 12. Конфигурация политики межсетевого экрана Рис. 13. Конфигурация интерфейса межсетевого экрана Создайте правило, которое Arista MSS будет использовать для перехвата и перенаправления трафика, и добавьте

политика брандмауэра с тегом по умолчанию «Arista_MSS», как показано в примере выше. MSS

перехватывает весь трафик от конечных точек, указанных в политиках, которые соответствуют значениям тегов

настроен в CVX.Брандмауэр будет применять все правила (с тегами или без тегов) ко всем

движение.

Примечание: LLDP всегда должен быть включен на интерфейсах межсетевого экрана, подключенных к службе. переключатели. Чтобы минимизировать время повторной конвергенции при изменении сети, уменьшите LLDP. интервал передачи и время удержания кратны на межсетевом экране, сохраняя удержание LLDP время выше таймера LLDP, настроенного на подключенных коммутаторах Arista.

В качестве альтернативы можно использовать команду device interface map на CVX для ручного сопоставления устройство к интерфейсам коммутатора Arista.Чтобы сопоставить несколько устройств, добавьте запись сопоставления для каждое устройство.

набор динамических устройств fw1

устройство dc-firewall-1

карта интерфейс устройства Ethernet1 / 1 коммутатор 00: 1c: 73: 7e: 21: интерфейс bb Ethernet1

карта интерфейс устройства Ethernet1 / 2 коммутатор 00: 1c: 73: 7e: 21: интерфейс bb Ethernet9 GoodSync Connect Руководство

GoodSync Connect позволяет пользователям подключать два компьютера напрямую,

в одноранговой сети, без использования промежуточных серверов для хранения файлов.

Это увеличивает скорость передачи файлов и

повышает конфиденциальность ваших файлов

, не храня их на сторонних серверах.

доступно в формате PDF

Введение и учебное пособие

Пример:

у вас есть два компьютера с именами dell-laptop и hp-office и

вы хотите синхронизировать папку Мои документы на обоих компьютерах.

Вот как вы можете настроить синхронизацию между этими двумя компьютерами.

Мы предполагаем, что вы установили GoodSync на оба компьютера.

Учетная запись GoodSync

Оба компьютера должны быть зарегистрированы в одной и той же учетной записи GoodSync, чтобы они могли синхронизироваться друг с другом.

Создайте учетную запись GoodSync (если у вас ее нет) ОНЛАЙН

или в самом GoodSync: Инструменты -> Настройка учетной записи GoodSync

Когда вы устанавливаете GoodSync Ver 11, ваше устройство (компьютер) регистрируется в учетной записи GoodSync.

Это делается во время установки или вы можете сделать это позже, используя Инструменты -> Настройка учетной записи GoodSync.

Имена компьютеров, которые вы вводите в программе настройки учетной записи GoodSync, должны быть узнаваемыми вами.

Итак, мы вводим dell-laptop на одном компьютере и hp-work на другом компьютере.

Файлы для обслуживания

Обслуживающие файлы Параметр на втором экране настройки учетной записи GoodSync должен быть отмечен на обоих компьютерах.

Отсутствие проверки обслуживания файлов с компьютера имеет смысл

, только если вы не хотите, чтобы другие устройства имели доступ к файлам этого компьютера.

На этой странице настройки также показано, какой пользователь ОС (Windows / Mac) будет владеть файлами, созданными сервером GoodSync.

Выдача себя за другое лицо

Мы настоятельно рекомендуем указать идентификатор и пароль учетной записи пользователя Windows / Mac.

Затем GoodSync Server будет выдавать себя за этого пользователя Windows / Mac,

, позволяющий Gs-Server получать доступ к общим папкам SMB и папкам, зашифрованным ОС,

, требующий аутентификации пользователя ОС.

GoodSync Explorer

Используйте GoodSync Explorer, чтобы убедиться, что вы установили соединение и можете просматривать файлы.

* Запустите GoodSync Explore с помощью значка на рабочем столе в Windows или из приложений на Mac.

* Перейти к файловой системе GoodSync Connect ,

* Перейдите к учетной записи GoodSync Connect , которая отображается как ваш адрес электронной почты в этой учетной записи.

* GoodSync Explorer показывает все компьютеры, зарегистрированные в вашей учетной записи, на которых отмечены файлы для обслуживания.

* Вы можете просматривать все файлы на этих компьютерах во всех папках.

* Вы также можете выполнять обычные файловые операции, такие как загрузка, загрузка, переименование и удаление.

Задания GoodSync и клиент-сервер

Используйте GoodSync для настройки задания синхронизации между двумя компьютерами.

Сначала мы решаем, кто в этой игре Клиент, а кто Сервер.

Клиент — это устройство (компьютер), на котором выполняется задание.

Только для выполнения этого задания он должен быть активен и подключен к сети.

Ноутбуки и телефоны обычно являются клиентами, так как они не могут оставаться в сети надолго.

В нашем примере dell-laptop будет клиентом.

Сервер — это устройство (компьютер), которое предоставляет файлы клиенту.

Он не запускает никаких заданий, он просто отвечает на запросы файлов от клиента.

Сервер должен быть активен и находится в сети большую часть времени, когда Клиент может захотеть подключиться.

Настольные компьютеры и NAS обычно являются серверами, так как они могут работать непрерывно в течение длительного времени.

Спящий режим обычно должен быть отключен на серверах, если вы хотите, чтобы он был всегда доступен.

В нашем примере hp-work будет Сервером.

* На компьютере с именем dell-laptop в приложении GoodSync создайте задание.

* Левая папка задания будет локальной папкой «~ John Smith \ Documents».

* Правая папка задания: перейдите в «GoodSync Connect» -> «dell-kitchen» -> Пользовательская папка -> Папка с документами.

* Нажмите «Применить», чтобы подтвердить выбор папки.

* Нажмите кнопку «Анализировать», чтобы увидеть различия между папками.

* Нажмите кнопку «Синхронизировать», чтобы подтвердить действия по синхронизации, предложенные GoodSync.

Протокол GSTP

GoodSync использует протокол передачи файлов GSTP между клиентом и сервером.

GSTP означает протокол передачи GoodSync.

URL-адреса GSTP имеют префикс gstp: // или gstps: //.

gstps: // — это версия GSTP, зашифрованная с помощью TLS (реализованная OpenSSL).

gstp: // — это текстовая версия протокола, которая сейчас не используется из соображений безопасности.

Опосредованная и прямая адресация

Для обращения к серверу GoodSync вы можете использовать:

- Опосредованная адресация.

Требуется учетная запись GoodSync.

Использует посредник и сервер пересылки для организации соединения от клиента к серверу.

Используется, когда Сервер не имеет статического IP-адреса, подключается через NAT, WiFi, имеет программное обеспечение безопасности.

URL-адрес: gstps: //computer.userid.goodsync/folder1/folder2

Это предпочтительный способ, наиболее распространенный. - Прямая IP-адресация.

Не требует учетной записи GoodSync.

Сервер должен иметь статическое IP-имя или адрес.

Подключение клиента к серверу должно быть организовано вами, оно всегда прямое.

URL-адрес gstps: //my-gs-server.my-company.com/folder1/folder2 или gstps: //11.22.33.44/folder1

Разрешено только в бизнес-версиях.

Одноразовый пароль и идентификаторы устройств

Каждое устройство (компьютер), которое связывается с посредником, должно выдавать DeviceID, так что каждое Устройство может быть зарегистрировано в Утвержденных устройствах и его деятельность может регистрироваться и представляться пользователю.

Чтобы одобрить новое устройство, которое GoodSync Mediator ранее не видел,

, теперь у вас есть новая возможность отправки одноразового пароля по электронной почте или с помощью телефонного SMS.

Чтобы установить одноразовый пароль (OTP), вы должны войти в учетную запись GoodSync.

здесь.

После входа в систему вы сможете увидеть список своих активных компьютеров.

Вы также сможете изменить схему аутентификации на OTP.

Рекомендуем использовать вариант OTP через SMS, как наиболее безопасный.

Обратите внимание, что за получение SMS может взиматься плата за SMS, взимаемую вашим оператором беспроводной связи.

Веб-интерфейс пользователя: настройка сервера GoodSync

Сервер GoodSync можно настроить через его веб-интерфейс пользователя,

— веб-сервер, который GoodSync Server запускает на вашем компьютере, по адресу http: // localhost: 11000.

Используется в основном на компьютерах без графического интерфейса GoodSync: NAS и Linux.

Или на компьютерах, которые в основном являются файловыми серверами GSTP (лицензии MidServer и FileServer).

Используйте учетные данные пользователя GoodSync Account (UserID и пароль) для входа.

Никакие внешние или локальные сетевые подключения не разрешены по соображениям безопасности,

можно подключиться только с того же компьютера, на котором находится gs-сервер.

Что можно делать в веб-интерфейсе:

* Добавление, изменение и удаление дополнительных пользователей (только для бизнес-версий).

* Измените параметры сервера (только для опытных пользователей).

* Включение и выключение компонентов сервера.

Пользователи: основные (администраторы) и дополнительные (ограниченные)

Это относится только к лицензиям на бизнес-сервер: MidServer и FileServer.

Когда вы настраиваете учетную запись GoodSync на этом сервере,

Учетная запись, которую вы настраиваете, становится основным пользователем (администратором) на вашем сервере GoodSync.

Только администратор Windows или Mac SuperUser может установить GoodSync Server и создать или изменить UserID и пароль для основного пользователя в целях безопасности.

Основной пользователь (администратор) может создавать дополнительных (ограниченных) пользователей с помощью пользовательского веб-интерфейса GS Server.

Вторичный (ограниченный) пользователь обычно имеет доступ только к одной папке и ее подпапкам,

, которая называется домашней папкой этого пользователя.

Любая попытка выйти за пределы домашней папки будет отклонена сервером GS.

URL-адрес файла в домашней папке второго пользователя выглядит так:

gstp: //server.user.goodsync/folder1/folder2

, где / folder1 / folder2 — это путь внутри домашней папки пользователя.

Связь: прямая или через пересылку

Используемые порты

GoodSync Server использует следующие порты TCP / IP и UDP:

— TCP и UDP-порт 33333: клиент GoodSync вызывает сервер GoodSync через этот порт для загрузки / выгрузки файлов.

— TCP-порт 11000: браузер вызывает сервер GoodSync через этот локальный порт для отображения веб-интерфейса GS Server.

— TCP-порт 33334: сервер GoodSync принимает команды Manage API на этом порту, только локально.

Прямой доступ к серверу и пересылка (P2P)

Если клиент GoodSync может подключаться к серверу GoodSync напрямую (по TCP / IP)

, то вы получите максимально возможную скорость передачи.

Однако это может быть невозможно для персонального компьютера.

, который подключается к Интернету через NAT, межсетевой экран и программное обеспечение безопасности.

Поэтому, когда клиент GoodSync не может напрямую подключиться к серверу GoodSync, они пытаются организовать встречу через промежуточный сервер, который мы называем пересылкой. Сервер пересылки должен быть доступен как с клиента, так и с сервера. Сервер пересылки назначается посредником динамически в зависимости от видимости клиента и сервера.

Это автоматический процесс; пользователю не нужно вмешиваться.

Автоматически: разрешить UPNP открывать порты

GoodSync Server будет использовать службу UPNP вашего маршрутизатора или DSL / кабельного модема. для создания туннеля от внешнего порта роутера к внутреннему TCP-порту 33333 компьютера, на котором запущен gs-сервер.

Это означает, что лучше всего оставить UPNP включенным на вашем маршрутизаторе. и тогда туннели в роутере для Gs-Server будут созданы автоматически.

Руководство: Назначение внешнего порта серверу GoodSync

Если GoodSync не может просверлить отверстие в маршрутизаторе

, то вы должны вручную создать правило переадресации в своем маршрутизаторе И

сообщает Gs-Server, к какому внешнему порту вы его подключили, используя веб-интерфейс gs-server.

Пример: Gs-Server находится на локальной конечной точке 192.168.1.7:33333.

Вы хотите перенаправить внешний порт 33007 на локальную конечную точку Gs-Server.

(1) Войдите в веб-интерфейс маршрутизатора, обычно расположенный по адресу http://192.168.1.1.

(2) Создать правило переадресации на маршрутизаторе: Ext Port 33007 -> 192.168.1.7:33333

(3) Войдите в веб-интерфейс Gs-Server по адресу http://192.168.1.7:11000

(4) Перейдите в «Настройки», выберите «Внешний порт: вручную сопоставьте внешний порт с внутренним портом» и введите 33007.

Достижение прямого подключения

Когда клиент GoodSync не может напрямую подключиться к серверу GoodSync,

он делает это через Forwarder, который является нашим собственным сервером, который пересылает TCP / IP-соединения.

Скорость передачи уменьшится, если используется пересылка.

Вы можете получить лучшую скорость и задержку, если добьетесь прямого подключения от клиента GoodSync к серверу.

Обычно сервер GS блокируется вашим интернет-маршрутизатором, модемом или межсетевым экраном:

— GoodSync Server пытается создать туннель для своего порта 33333 в вашем маршрутизаторе / модеме, используя UPNP.

— Эти попытки не всегда успешны, так как ваш маршрутизатор может не поддерживать UPNP.

— Если GoodSync не может пробить дыру, проинструктируйте свой маршрутизатор / DSL-модем / кабельный модем

, чтобы перенаправить внешний порт вашего маршрутизатора на порт 33333 компьютера, на котором работает GS Server.

— Если у вас более одного компьютера с GS-сервером, используйте разные внешние порты для каждого компьютера.

— Сообщите каждому серверу GS, какой у него внешний порт, тот, который вы назначили, см. Выше.

— GoodSync сообщит об этом внешнем порте посреднику.

— Клиент GoodSync будет связываться с вашим сервером GoodSync через этот внешний порт.

Другой точкой потери соединения может быть ваш интернет-провайдер:

— У вашего маршрутизатора / модема нет настоящего IP-адреса, так как он подключен через NAT.

Это называется двойным NAT и не может быть исправлено, придется использовать сервер пересылки.

— Ваш интернет-провайдер блокирует порт, выбранный сервером GS.

Чтобы исправить это, используйте неблокированный внешний порт и вручную перенаправьте его на сервер GS.

Как на стороне клиента, так и на стороне сервера ваше программное обеспечение безопасности может блокировать GoodSync.

— GoodSync создает исключения в брандмауэре Windows как на стороне клиента, так и на стороне сервера.

— Если такая блокировка все еще происходит, создайте исключение для GoodSync в своем программном обеспечении безопасности.

Удаленная синхронизация в реальном времени

GoodSync может выполнять мониторинг и синхронизацию файлов в реальном времени через GSTP, даже если один из компьютеров является удаленным сервером GS. Прочтите это, чтобы узнать подробности.

Дополнительные вопросы

Здесь описаны функции и преимуществаGoodSync Connect.

Прочтите, чтобы узнать больше о часто задаваемых вопросах.

Создание частного кластера | Документация по Kubernetes Engine

На этой странице объясняется, как создать частный кластер Google Kubernetes Engine (GKE), который является типом кластера с собственным VPC.В частном кластере узлы имеют только внутренние IP-адреса, что означает по умолчанию узлы и модули изолированы от Интернета.

Внутренние IP-адреса для узлов берутся из диапазона первичных IP-адресов подсеть, которую вы выбираете для кластера. IP-адреса Pod и IP-адреса служб поступают из двух диапазонов вторичных IP-адресов подсети одной и той же подсети. Для большего информацию см. Диапазоны IP-адресов для кластеров с собственными VPC.

GKE версии 1.14.2 и более поздних поддерживает любой внутренний IP-адрес. диапазоны, включая частные диапазоны (RFC 1918 и другие частные диапазоны) и частные диапазоны использовали диапазоны общедоступных IP-адресов.См. Документацию VPC для список допустимых диапазонов внутренних IP-адресов.

Чтобы узнать больше о том, как работают частные кластеры, см. Частные кластеры.

Прежде чем начать

Ознакомьтесь с требованиями, ограничениями и ограничениями прежде чем перейти к следующему шагу.

Перед тем как начать, убедитесь, что вы выполнили следующие задачи:

- Убедитесь, что вы включили API Google Kubernetes Engine. Включить Google Kubernetes Engine API

- Убедитесь, что вы установили Cloud SDK.

- Задайте настройки инструмента командной строки gcloud по умолчанию для вашего проекта, используя один из следующих методов:

- Используйте

gcloud init, если хотите прошел через настройку параметров проекта по умолчанию. - Используйте

gcloud config, чтобы индивидуально установите идентификатор проекта, зону и регион. Запустите

gcloud initи следуйте инструкциям:gcloud init

Если вы используете SSH на удаленном сервере, используйте

--console-onlyфлаг, чтобы команда не запускала браузер:gcloud init - только консоль

- Следуйте инструкциям, чтобы разрешить инструменту

gcloudиспользовать ваш Аккаунт Google Cloud. - Создайте новую конфигурацию или выберите существующую.

- Выберите проект Google Cloud.

- Выберите зону Compute Engine по умолчанию.

- Выберите регион Compute Engine по умолчанию.

- Установите идентификатор проекта по умолчанию:

gcloud config set project PROJECT_ID

- Задайте регион Compute Engine по умолчанию (например,

us-central1):gcloud config set compute / region COMPUTE_REGION

- Задайте зону Compute Engine по умолчанию (например,

us-central1-c):gcloud config set compute / zone COMPUTE_ZONE

- Обновите

gcloudдо последней версии:обновление компонентов gcloud

gcloud init

gcloud с помощью --project , --zone и - флаги региона .конфигурация gcloud

gcloud с помощью --project , --zone и - флаги региона . Установив расположение по умолчанию, вы можете избежать ошибок в инструменте gcloud , таком как

следующее: Необходимо указать одно из [--zone, --region]: Укажите местоположение .

Создание частного кластера без клиентского доступа к общедоступной конечной точке

В этом разделе вы создаете частный кластер с именем private-cluster-0 , который имеет

частные узлы, и у которых нет клиентского доступа к общедоступной конечной точке.

gcloud

Для стандартных кластеров выполните следующую команду:

кластеры контейнеров gcloud создают частный кластер-0 \ --create-subnetwork name = my-subnet-0 \ --enable-master-authorized-networks \ --enable-ip-alias \ - включить частные узлы \ --enable-private-endpoint \ --master-ipv4-cidr 172.16.0.32/28Для кластеров автопилота выполните следующую команду:

кластеры контейнеров gcloud create-auto private-cluster-0 \ --create-subnetwork name = my-subnet-0 \ --enable-master-authorized-networks \ - включить частные узлы \ --enable-private-endpoint

где:

-

--create-subnetwork name = my-subnet-0вызывает GKE для автоматического создания подсети с именемmy-subnet-0. -

--enable-master-authorized-networksуказывает, что доступ к общедоступным конечная точка ограничена диапазонами IP-адресов, которые вы разрешаете. -

--enable-ip-aliasделает кластер нативным для VPC (не требуется для автопилота). -

--enable-private-nodesуказывает, что узлы кластера не имеют внешние IP-адреса. -

--enable-private-endpointуказывает, что кластер управляется с помощью частный IP-адрес конечной точки API плоскости управления. -

--master-ipv4-cidr 172.16.0.32/28указывает диапазон внутренних IP-адресов. для плоскости управления (необязательно для автопилота). Эта настройка является постоянным для этого кластера. В использование внутренних IP-адресов не RFC 1918 поддерживается.

Консоль

Перейдите на страницу Google Kubernetes Engine в облачной консоли.

Перейти к Google Kubernetes Engine

Щелкните add_box Create .

В разделе «Стандартный» или «Автопилот» щелкните Настроить .

Для имени введите

my-subnet-0.Для стандартных кластеров на панели навигации в Кластер , щелкните Сеть .

Установите переключатель Частный кластер .

Очистите панель управления доступом , используя ее внешний IP-адрес .

(дополнительно для автопилота): установите для диапазона IP Control plane значение

172.16.0.32/28.Оставьте Сеть и Подсеть узла установленным на

по умолчанию. Это вызывает GKE для создания подсети для вашего кластера.Щелкните Создать .

API

Чтобы создать кластер без общедоступной плоскости управления, укажите enablePrivateEndpoint: поле true в ресурсе privateClusterConfig .

На данный момент это единственные IP-адреса, которые имеют доступ к контроллеру. самолет:

- Основной диапазон

my-subnet-0. - Вторичный диапазон, используемый для стручков.

Например, предположим, что вы создали виртуальную машину в основном диапазоне my-subnet-0 .

Затем на этой виртуальной машине вы могли

настроить kubectl на использование внутреннего IP-адреса

плоскости управления.

Если вы хотите получить доступ к плоскости управления извне my-subnet-0 , вы должны

разрешить хотя бы одному диапазону адресов иметь доступ к частной конечной точке.

Предположим, у вас есть виртуальная машина, которая находится в сети по умолчанию в том же регионе, что и

ваш кластер, но не в my-subnet-0 .

Например:

-

моя-подсеть-0:10.0.0.0/22 - Вторичный диапазон стручка:

10.52.0.0/14 - Адрес ВМ:

10.128.0.3

Вы можете разрешить виртуальной машине доступ к плоскости управления с помощью этой команды:

обновление кластеров контейнеров gcloud private-cluster-0 \

--enable-master-authorized-networks \

- сети, авторизованные мастером 10.128.0.3 / 32

Создание частного кластера с ограниченным доступом к общедоступной конечной точке

При создании частного кластера с использованием этой конфигурации вы можете выбрать использовать автоматически созданную подсеть или настраиваемую подсеть.

Использование автоматически созданной подсети

В этом разделе вы создаете частный кластер с именем private-cluster-1 , где

GKE автоматически создает подсеть для узлов кластера.

В подсети включен частный доступ Google.В подсети

GKE автоматически создает два дополнительных диапазона: один для модулей.

и один для услуг.

Вы можете использовать инструмент командной строки gcloud или GKE API.

gcloud

Для стандартных кластеров выполните следующую команду:

кластеры контейнеров gcloud создают частный кластер-1 \ --create-subnetwork name = моя-подсеть-1 \ --enable-master-authorized-networks \ --enable-ip-alias \ - включить частные узлы \ --мастер-ipv4-cidr 172.16.0.0 / 28Для кластеров автопилота выполните следующую команду:

кластеры контейнеров gcloud create-auto private-cluster-1 \ --create-subnetwork name = моя-подсеть-1 \ --enable-master-authorized-networks \ - включить частные узлы

где:

-

--create-subnetwork name = my-subnet-1вызывает GKE для автоматического создания подсети с именемmy-subnet-1. -

--enable-master-authorized-networksуказывает, что доступ к общедоступным конечная точка ограничена диапазонами IP-адресов, которые вы разрешаете. -

--enable-ip-aliasделает кластер нативным для VPC (не требуется для автопилота). -

--enable-private-nodesуказывает, что узлы кластера не имеют внешние IP-адреса. -

--master-ipv4-cidr 172.16.0.0/28указывает диапазон внутренних IP-адресов для плоскость управления (необязательно для автопилота). Этот параметр постоянный для этого кластера. В использование внутренних IP-адресов не RFC 1918 поддерживается.

API

Укажите поле privateClusterConfig в ресурсе Cluster API:

{

"имя": "частный-кластер-1",

...

"ipAllocationPolicy": {

"createSubnetwork": правда,

},

...

"privateClusterConfig" {

"enablePrivateNodes": boolean # Создает узлы только с внутренними IP-адресами

"enablePrivateEndpoint": boolean # false создает плоскость управления кластером с общедоступной конечной точкой

"masterIpv4CidrBlock": строка # Блок CIDR для плоскости управления кластером

"privateEndpoint": string # Только вывод

"publicEndpoint": string # Только вывод

}

}

На данный момент это единственные IP-адреса, которые имеют доступ к кластеру. самолет управления:

- Основной диапазон

my-subnet-1. - Вторичный диапазон, используемый для стручков.

Предположим, у вас есть группа машин вне вашей сети VPC,

адреса которых находятся в диапазоне 203.0.113.0/29 . Вы можете разрешить эти

машины для доступа к общедоступной конечной точке, введя эту команду:

обновление кластеров контейнеров gcloud private-cluster-1 \

--enable-master-authorized-networks \

- авторизованные мастером-сети 203.0.113.0/29

Теперь это единственные IP-адреса, которые имеют доступ к плоскости управления:

- Основной диапазон

my-subnet-1. - Вторичный диапазон, используемый для стручков.

- Разрешенные вами диапазоны адресов, например

203.0.113.0/29.

Использование настраиваемой подсети

В этом разделе вы создаете частный кластер с именем private-cluster-2 . Ты

создать сеть, my-net-0 . Вы создаете подсеть my-subnet-2 с основным

диапазон 192.168.0.0/20 , для узлов кластера. В вашей подсети есть два вторичных

диапазоны адресов: my-pods для

IP-адреса Pod и my-services для

IP-адреса Сервиса.

gcloud

Создать сеть

Сначала создайте сеть для своего кластера. Следующая команда создает

сеть, my-net-0 :

вычислительные сети gcloud создают my-net-0 \

--subnet-mode custom

Создание подсети и дополнительных диапазонов

Затем создайте подсеть my-subnet-2 в сети my-net-0 с

вторичные диапазоны my-pods для модулей и my-services для услуг:

gcloud вычисляет подсети сетей create my-subnet-2 \

--network my-net-0 \

- диапазон 192.168.0.0 / 20 \

--secondary-range my-pods = 10.4.0.0 / 14, my-services = 10.0.32.0 / 20 \

--enable-private-ip-google-access

Создать частный кластер

Теперь создайте частный кластер, private-cluster-2 , используя сеть,

подсеть и дополнительные диапазоны, которые вы создали.

Для стандартных кластеров выполните следующую команду:

кластеры контейнеров gcloud создают частный кластер-2 \ --enable-master-authorized-networks \ --network my-net-0 \ --subnetwork моя-подсеть-2 \ --cluster-вторичный-диапазон-имя мои-стручки \ --services-secondary-range-name my-services \ - включить частные узлы \ --enable-ip-alias \ --мастер-ipv4-cidr 172.16.0.16 / 28 \ --no-enable-basic-auth \ --no-issue-client-certificateДля кластеров автопилота выполните следующую команду:

кластеры контейнеров gcloud create-auto private-cluster-2 \ --region us-central1 \ --enable-master-authorized-networks \ --network my-net-0 \ --subnetwork моя-подсеть-2 \ --cluster-вторичный-диапазон-имя мои-стручки \ --services-secondary-range-name my-services \ - включить частные узлы

Консоль

Создание сети, подсети и дополнительных диапазонов

Перейдите на страницу сетей VPC в Cloud Console.

Перейти в сети VPC

Щелкните add_box Создать сеть VPC .

Для Имя введите

my-net-0.Убедитесь, что Режим создания подсети установлен на Пользовательский .

В разделе Новая подсеть для Имя введите

my-subnet-2.В раскрывающемся списке Регион выберите нужный регион.

Для диапазона IP-адресов введите

192.168.0.0/20.Щелкните Создать дополнительный диапазон IP-адресов . Для Имя диапазона подсети введите

my-services, а для диапазона вторичных IP-адресов введите10.0.32.0/20.Щелкните Добавить диапазон IP-адресов . Для Имя диапазона подсети введите

my-pods, а для диапазона вторичных IP-адресов введите10.4.0.0 / 14.Установите Private Google Access с на на .

Нажмите Готово .

Щелкните Создать .

Создать частный кластер

Создайте частный кластер, который использует вашу подсеть:

Перейдите на страницу Google Kubernetes Engine в облачной консоли.

Перейти к Google Kubernetes Engine

Щелкните add_box Create .

В разделе «Стандартный» или «Автопилот» щелкните Настроить .

Для имени введите

private-cluster-2.Для стандартных кластеров на панели навигации в Кластер , щелкните Сеть .

Установите переключатель Частный кластер .

Для создания уровня управления, доступного с авторизованного внешнего IP-адреса. диапазонов, оставьте для плоскости управления доступом флажок с ее внешним IP-адресом выбрано.

(дополнительно для автопилота) Установить Диапазон IP-адресов плоскости управления от до

172.16.0.16/28.В раскрывающемся списке Сеть выберите my-net-0 .

В раскрывающемся списке Node subnet выберите my-subnet-2 .

Снимите флажок Автоматически создавать дополнительные диапазоны .

В раскрывающемся списке Pod вторичный диапазон CIDR выберите my-pods .

В раскрывающемся списке Services secondary CIDR range выберите мои услуги .

Установите флажок Включить авторизованные сети уровня управления .

Щелкните Создать .

На данный момент это единственные IP-адреса, которые имеют доступ к контроллеру. самолет:

- Основной диапазон

my-subnet-2. - Вторичная линейка

my-pods.

Предположим, у вас есть группа машин помимо my-net-0 , у которых есть адреса

в диапазоне 203.0.113.0/29 . Вы можете разрешить этим машинам доступ к

общедоступная конечная точка, введя эту команду:

обновление кластеров контейнеров gcloud private-cluster-2 \

--enable-master-authorized-networks \

- авторизованные мастером-сети 203.0.113.0/29

На данный момент это единственные IP-адреса, которые имеют доступ к контроллеру. самолет:

- Основной диапазон

my-subnet-2. - Вторичная линейка

my-pods. - Разрешенные вами диапазоны адресов, например

203.0.113.0/29.

Использование Cloud Shell для доступа к частному кластеру

Важно: Если вы включили частную конечную точку, вы не можете получить доступ к своему Плоскость управления GKE с Cloud Shell. Частный кластер, созданный вами в

Используя автоматически сгенерированный раздел подсети, private-cluster-1 ,

имеет общедоступную конечную точку и разрешенные сети.Если хотите

используйте Cloud Shell для доступа к кластеру, необходимо добавить

общедоступный IP-адрес вашего Cloud Shell в список авторизованных

сети.

Для этого:

В окне командной строки Cloud Shell введите

dig, чтобы найти внешний IP-адрес. адрес вашего Cloud Shell:dig + short myip.opendns.com @ resolver1.opendns.comДобавьте внешний адрес Cloud Shell в список кластера авторизованные сети:

обновление кластеров контейнеров gcloud

private-cluster-1 \ --enable-master-authorized-networks \ - сети, авторизованные мастером EXISTING_AUTH_NETS , SHELL_IP /32Заменить следующее:

EXISTING_AUTH_NETS: IP-адреса вашего существующий список авторизованных сети.Вы можете найти свои авторизованные сети в консоли или по выполнив следующую команду:кластеры контейнеров gcloud описывают частный кластер-1 --format "сглаженный (masterAuthorizedNetworksConfig.cidrBlocks [])"SHELL_IP: внешний IP-адрес вашего Cloud Shell.

Получите учетные данные, чтобы вы могли использовать

kubectlдля доступа к кластеру:кластеры контейнеров gcloud get-credentials private-cluster-1 \ --project PROJECT_IDЗамените

PROJECT_IDидентификатором вашего проекта.Используйте

kubectlв Cloud Shell для доступа к частному кластеру:kubectl получить узлыВывод подобен следующему:

ИМЯ СТАТУС РОЛИ ВОЗРАСТНАЯ ВЕРСИЯ gke-private-cluster-1-default-pool-7d2-18jv Готов <нет> 104m v1.21.5-gke.1302 gke-private-cluster-1-default-pool-7d

2-3d9p Готово <нет> 104m v1.21.5-gke.1302 gke-private-cluster-1-default-pool-7d

2-wgqf Готов <нет> 104m v1.21.5-gke.1302

Создание частного кластера с неограниченным доступом к общедоступной конечной точке

В этом разделе вы создаете частный кластер, к которому любой IP-адрес может получить доступ. плоскость управления.

gcloud

Для стандартных кластеров выполните следующую команду:

кластеры контейнеров gcloud создают частный кластер-3 \ --create-subnetwork name = моя-подсеть-3 \ --no-enable-master-авторизованные-сети \ --enable-ip-alias \ - включить частные узлы \ --мастер-ipv4-cidr 172.16.0.32 / 28Для кластеров автопилота выполните следующую команду:

кластеры контейнеров gcloud create-auto private-cluster-3 \ --create-subnetwork name = моя-подсеть-3 \ --no-enable-master-авторизованные-сети \ - включить частные узлы

где:

-

--create-subnetwork name = my-subnet-3вызывает GKE для автоматического создания подсети с именемmy-subnet-3. -

--no-enable-master-authorized-networksотключает авторизованные сети для кластера. -

--enable-ip-aliasделает кластер нативным для VPC (не требуется для автопилота). -

--enable-private-nodesуказывает, что узлы кластера не имеют внешние IP-адреса. -

--master-ipv4-cidr 172.16.0.32/28указывает диапазон внутренних IP-адресов для плоскость управления (необязательно для автопилота). Этот параметр постоянный для этого кластера. В использование внутренних IP-адресов не RFC 1918 поддерживается.

Консоль

Перейдите на страницу Google Kubernetes Engine в облачной консоли.

Перейти к Google Kubernetes Engine

Щелкните add_box Create .

В разделе «Стандартный» или «Автопилот» щелкните Настроить .

Для имени введите

private-cluster-3.Для стандартных кластеров на панели навигации в Кластер , щелкните Сеть .

Выберите опцию Частный кластер .

Не снимайте флажок «Уровень управления доступом с использованием внешнего IP-адреса «.

(дополнительно для автопилота) Установить Диапазон IP-адресов плоскости управления от до

172.16.0.32/28.Оставьте Сеть и Подсеть узла установленным на

по умолчанию. Это вызывает GKE для создания подсети для вашего кластера.Снимите флажок Включить авторизованные сети уровня управления .

Щелкните Создать .

Другие конфигурации частных кластеров

В дополнение к предыдущим конфигурациям вы можете запускать частные кластеры. со следующими конфигурациями.

Предоставление частным узлам исходящего доступа в Интернет

Чтобы обеспечить исходящий доступ в Интернет для ваших частных узлов, вы можете использовать Облачный NAT.

Создание частного кластера в общей сети VPC

Чтобы узнать, как создать частный кластер в общей сети VPC, см. Создание частного кластера в Shared VPC.

Развертывание контейнерного приложения Windows Server в частном кластере

Чтобы узнать, как развернуть приложение контейнера Windows Server в частном кластер, обратитесь к Документация по пулу узлов Windows.

Глобальный доступ к частной конечной точке плоскости управления

Частная конечная точка плоскости управления реализована внутренним балансировщиком нагрузки TCP / UDP в сеть VPC плоскости управления. Клиенты, которые являются внутренними или являются подключены через туннели Cloud VPN и Cloud Interconnect Подключения VLAN могут получить доступ к внутренним балансировщикам нагрузки TCP / UDP.

По умолчанию эти клиенты должны быть расположен в том же регионе, что и балансировщик нагрузки.

Когда вы включаете глобальный доступ к плоскости управления, внутренний балансировщик нагрузки TCP / UDP глобально доступность: клиентские виртуальные машины и локальные системы могут подключаться к плоскости управления. частная конечная точка, в зависимости от конфигурации авторизованной сети, от любой регион.

Для получения дополнительной информации о внутренних балансировщиках нагрузки TCP / UDP и глобальном доступе см. Внутренние балансировщики нагрузки и подключенные сети.

Примечание. За трафик между регионами в Google Cloud взимается плата за исходящий трафик . сети, поэтому доступ к частной конечной точке плоскости управления из другого региона требует стандартные межрегиональные исходящие сборы.Включение глобального доступа к частной конечной точке плоскости управления

Этот раздел применим только к кластерам, созданным в Стандартном режим.

По умолчанию глобальный доступ не разрешен для частных

конечная точка при создании частного кластера.Чтобы включить глобальную плоскость управления

доступ, используйте gcloud или Google Cloud Console.

gcloud

Добавьте флаг enable-master-global-access , чтобы создать частный кластер с

включен глобальный доступ к частной конечной точке плоскости управления:

кластеры контейнеров gcloud создают CLUSTER_NAME \

- включить частные узлы \

--enable-ip-alias \

--master-ipv4-cidr = 172.16.16.0 / 28 \

- включить-мастер-глобальный доступ

Вы также можете включить глобальный доступ к частной конечной точке плоскости управления для существующий частный кластер:

обновление кластеров контейнеров gcloud CLUSTER_NAME \

- включить-мастер-глобальный доступ

Консоль

Чтобы создать новый частный кластер с включенным глобальным доступом к плоскости управления, выполните следующие действия:

Перейдите на страницу Google Kubernetes Engine в облачной консоли.

Перейти к Google Kubernetes Engine

Щелкните add_box Create .

Введите имя .

На панели навигации в разделе Кластер щелкните Сеть .

Выберите Частный кластер .

Установите флажок Включить глобальный доступ к плоскости управления .

Настройте другие поля по желанию.

Щелкните Создать .

Чтобы включить глобальный доступ к плоскости управления для существующего частного кластера, выполните следующие шаги:

Перейдите на страницу Google Kubernetes Engine в Cloud Console.

Перейти к Google Kubernetes Engine

Рядом с кластером, который нужно отредактировать, щелкните more_vert Действия , затем нажмите изменить Изменить .

В разделе Networking , рядом с Control plane разрешено сети , нажмите изменить Изменить .

В диалоговом окне Изменить авторизованные сети уровня управления выберите Включить авторизованные сети уровня управления .

Нажмите Сохранить изменения .

Проверка глобального доступа к частной конечной точке плоскости управления

Вы можете проверить, что глобальный доступ к частной конечной точке плоскости управления включен, выполнив следующую команду и посмотрев на ее вывод.

кластеры контейнеров gcloud описывают CLUSTER_NAME

Вывод включает раздел privateClusterConfig , где вы можете увидеть

статус masterGlobalAccessConfig .

privateClusterConfig:

enablePrivateNodes: истина

masterIpv4CidrBlock: 172.16.1.0/28

peeringName: gke-1921aee31283146cdde5-9bae-9cf1-peer

privateEndpoint: 172.16.1.2

publicEndpoint: 34.68.128.12

masterGlobalAccessConfig:

включено: правда

Подключение к частной конечной точке плоскости управления из локальных сетей

При создании

Частный кластер GKE

и отключите общедоступную конечную точку плоскости управления, вы все равно можете подключиться к

частная конечная точка плоскости управления из локальной сети с помощью таких инструментов, как kubectl .В этом разделе описаны сетевые требования, необходимые для

доступ к частной конечной точке плоскости управления из локальной сети.

На следующей схеме показан путь маршрутизации между локальной сетью и Узлы плоскости управления GKE:

Для подключения к частной конечной точке плоскости управления из локальной сети выполните следующие задачи:

Определите пиринг между сетью VPC вашего кластера и сеть VPC плоскости управления:

кластеры контейнеров gcloud описывают CLUSTER_NAMEВывод этой команды включает в себя

privateClusterConfig.Поле peeringName. Это имя пиринга между вашим кластером и сетью VPC плоскости управления. Для пример:privateClusterConfig: enablePrivateNodes: истина masterIpv4CidrBlock: 172.16.1.0/28 пиринговое имя: gke-1921aee31283146cdde5-9bae-9cf1-peer privateEndpoint: 172.16.1.2 publicEndpoint: 34.68.128.12Настройте свою сеть VPC для экспорта настраиваемых маршрутов в пиринговая связь с сетью VPC плоскости управления.В сеть VPC плоскости управления уже настроена для импорта пользовательские маршруты. Это обеспечивает путь для плоскости управления для отправки пакетов. вернуться к локальным ресурсам.

Обновите пиринговое соединение, включение экспорта настраиваемых маршрутов для указанного вами пирингового соединения на предыдущем шаге.

Чтобы обеспечить путь для трафика из локальной сети в систему управления в сети VPC самолета выполните одно из следующих действий:

Для Cloud Interconnect и Cloud VPN : объявить элемент управления диапазон CIDR самолета с использованием объявления пользовательского маршрута Cloud Router.Если глобальный доступ к плоскости управления отключен, этот настраиваемый объявление маршрута должно быть в сеансе BGP облачного маршрутизатора в тот же регион, что и кластер. Если глобальный доступ к плоскости управления включен, вы можете разместить это объявление о пользовательском маршруте на облачном маршрутизаторе в любом область. Для получения дополнительной информации см. Реклама настраиваемых диапазонов IP.

Для классического VPN-туннеля, который не использует , использует динамическую маршрутизацию : Вы должны настроить статический маршрут для диапазона CIDR плоскости управления в вашем локальные маршрутизаторы.

Рекомендации для локальных объявлений маршрута

CIDR, которые ваша локальная сеть объявляет облачным маршрутизаторам в вашем сеть VPC кластера должна соответствовать следующим условиям:

Пока VPC вашего кластера примет маршрут по умолчанию, сеть VPC плоскости управления всегда отклоняет маршруты с

0.0.0.0/0пункт назначения (маршрут по умолчанию), поскольку плоскость управления В сети VPC уже есть локальный маршрут по умолчанию, и этот локальный маршрут всегда считается первым.Если твой локальный маршрутизатор объявляет маршрут по умолчанию в вашем VPC сети, он также должен рекламировать определенные локальные места назначения, чтобы Плоскость управления имеет обратный путь в локальную сеть. Эти более конкретные назначения приводят к более конкретным настраиваемым динамическим маршрутам в вашем Сеть VPC, и эти более конкретные маршруты принимаются сеть VPC плоскости управления через пиринг сети VPC.Когда сеть VPC плоскости управления принимает другие широкие маршруты, они нарушить подключение к общедоступным IP-адресам для API и служб Google.В качестве характерный пример, вы не должны рекламировать маршруты с пунктами назначения

0.0.0.0/1и128.0.0.0/1. Обратитесь к предыдущему пункту для альтернативы.Обратите особое внимание на облачный маршрутизатор ограничения, особенно максимальное количество уникальных пункты назначения для изученных маршрутов.

Отключение экспорта пользовательского маршрута

Чтобы отключить экспорт пользовательского маршрута из VPC:

gcloud compute network peerings update PEERING_NAME \

--network VPC_NAME \

--no-export-custom-routes

Заменить следующее:

-

PEERING_NAME: значениеprivateClusterConfig.Имя пользователя. -

VPC_NAME: имя вашего VPC.

Чтобы найти peeringName , см. Первый шаг приведенных выше инструкций, чтобы

включить экспорт настраиваемого маршрута.

Убедитесь, что узлы не имеют внешних IP-адресов

После создания частного кластера убедитесь, что узлы кластера не имеют внешних IP-адресов.

gcloud

Выполните следующую команду:

kubectl get nodes - широкий выход

Выходной столбец EXTERNAL-IP пуст:

СОСТОЯНИЕ... ВЕРСИЯ EXTERNAL-IP OS-IMAGE ...

Готовая v.8.7-gke.1 Оптимизированная для контейнеров ОС от Google